La plupart d’entre nous ont visité un hôtel à un moment de notre vie. Nous arrivons à la réception, si nous demandons une chambre, ils nous donnent une clé, si nous allons rendre visite à un invité, ils nous conduisent à la salle d’attente en tant que visiteur, si nous allons utiliser leur restaurant, ils nous étiquettent comme un commensal ou si nous assistons à une conférence sur la technologie, nous allons dans leur salon principal. Ce n’est pas le cas que nous nous retrouvions dans la piscine ou que nous entrions dans la buanderie pour une raison très importante : on nous a attribué un rôle à notre arrivée.

Savez-vous ce qu’est le contrôle d’accès basé sur les rôles ou RBAC ?

Dans le domaine de l’informatique aussi, depuis sa création, tout cela a été pris en compte, mais rappelons que les premières machines étaient extrêmement chères et limitées, nous avons donc dû nous contenter de ressources de plus en plus simples avant le contrôle à l’accès basé sur les rôles (en anglais RBAC).

Liste de contrôle d’accès

En 1965, il y avait un système d’exploitation à temps partagé appelé Multics (créé par Bell Laboratories et le Massachusetts Institute of Technology) qui a été le premier à utiliser la liste de contrôle d’accès (ACL). Je n’étais même pas né à l’époque, alors j’accorde à Wikipedia un vote de confiance pour cette information. Ce que je connais, de première main, c’est la liste de contrôle d’accès au système de fichiers (en anglais filesystem ACL) que Netware Novell® utilisait au début des années 1990 et dont je vous ai déjà parlé dans un article précédent article précédent sur ce Blog.

Mais revenons à la liste de contrôle d’accès : Qu’est-ce qu’un contrôle d’accès ? C’est la chose la plus simple à expliquer, ce n’est ni plus ni moins qu’une simple restriction imposée à un utilisateur concernant une ressource. Soit au moyen d’un mot de passe, d’une clé physique ou encore de vos valeurs biométriques, comme une empreinte digitale par exemple.

Une liste de contrôle d’accès consiste alors à noter chacun des utilisateurs qui peuvent y accéder (explicitement autorisés) ou non (explicitement interdits, en aucun cas). Comme vous vous en doutez, cela devient fastidieux, attention à noter les utilisateurs un par un et aussi les processus du système d’exploitation ou les programmes qui tournent dessus… Vous voyez, quel gâchis d’écrire toutes les entrées, connues en anglais sous le nom d’entrées de contrôle d’accès (ACE).

A l’instar des droits sur les fichiers, les répertoires et au-delà (comme les ressources complètes : disques optiques ou disques durs) entiers, je suis venu travailler, au siècle dernier, avec Netware Novell®. Il s’agit d’une ACL de système de fichiers (Liste de contrôle d’accès au système de fichiers réseau). Puis on a expérimenté la frayeur du millenium, la version 4 de NFS ACL qui a repris et étendu, de manière standardisée, tout ce que nous avions utilisé depuis 1989, lorsque la RFC 1094 a établi la spécification du protocole du système de fichiers réseau. Je pense avoir beaucoup résumé et devrais nommer, au moins, l’utilisation que MS Windows® donne aux ACL via son Active Directory (AD), les ACL Networking pour les cas de matériel réseau (routeurs, hubs, etc.) et les implémentations que certaines bases de données font.

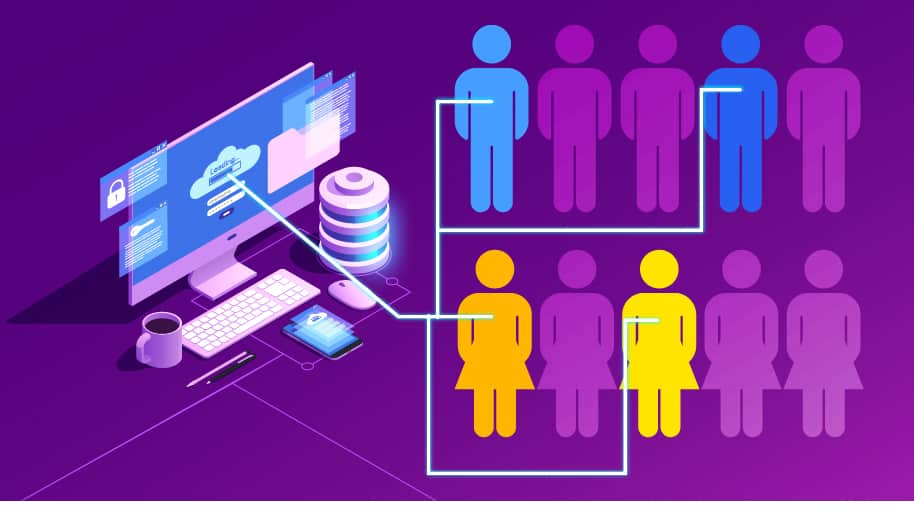

Toutes ces technologies, et plus encore, utilisent le concept de listes de contrôle d’accès, et comme tout dans la vie évolue, le concept de groupes qui partagent certaines similitudes a émergé, et ainsi il a été possible d’économiser du travail en conservant les listes d’accès. Imaginez maintenant que vous ayez une ou plusieurs listes de contrôle d’accès, qui ne prennent en charge que les groupes. En 1997, un homme du nom de John Barkley a démontré que ce type de liste équivaut à un minimum de contrôle d’accès basé sur les rôles, mais RBAC en fin de compte, ce qui nous amène au cœur du problème…

Role-based access control RBAC

Le concept du rôle dans RBAC va au-delà des autorisations, il peut aussi s’agir de compétences bien définies. De plus, vous pouvez vous voir attribuer plusieurs rôles, selon besoin (utilisateur, logiciel, matériel…). Revenons à l’exemple du service de collecte. Un vendeur, qui a déjà un rôle correspondant en tant que tel, pourrait également avoir un rôle de recouvrement pour analyser les paiements des clients et concentrer ses ventes sur les solvants. Avec les rôles, c’est relativement facile à faire.

Avantages du RBAC

• Tout d’abord, RBAC réduit considérablement les risques de brèches et de fuites de données. Si les rôles ont été créés et attribués rigoureusement, le retour sur investissement du travail effectué dans RBAC est garanti.

• Réduisez les coûts en attribuant plusieurs rôles à un utilisateur. Il n’est pas nécessaire d’acheter de nouveaux ordinateurs virtuels s’ils peuvent partager avec des groupes déjà créés. Laissez Pandora FMS superviser et vous fournir des informations pour prendre des décisions sur la redistribution de la charge horaire ou, si nécessaire et seulement si nécessaire, acquérir plus de ressources.

• Des réglementations fédérales, étatiques ou locales sur la vie privée ou la confidentialité peuvent être exigées des entreprises, et les RBAC peuvent être d’une grande aide pour satisfaire et appliquer ces exigences.

• Les RBAC contribuent non seulement à l’efficacité des entreprises lors de l’embauche de nouveaux employés, mais également lorsque des tiers effectuent des travaux de sécurité, des audits, etc. car au préalable, et sans vraiment savoir qui viendra, ils auront déjà leur espace de travail bien défini dans un ou plusieurs rôles combinés.

Inconvénients du RBAC

• Le nombre de rôles peut augmenter considérablement. Si une entreprise a 5 départements et 20 fonctions, nous pouvons avoir jusqu’à 100 rôles au maximum.

• Complexité. C’est peut-être la partie la plus difficile : identifier et attribuer tous les mécanismes mis en place dans l’entreprise et les traduire en RBAC. Cela demande beaucoup de travail.

• Lorsqu’un sujet a besoin d’étendre temporairement ses autorisations, les RABC peuvent devenir une chaîne difficile à briser. Pour cela, Pandora FMS propose une alternative que j’explique dans la section suivante.

Règles RBAC

Pour tirer pleinement parti du modèle RBAC, le développement du concept de rôles et d’autorisations passe toujours en premier. Il est important que la gestion des identités pour pouvoir attribuer ces rôles se fasse également de manière standardisée, pour cela la norme ISO/IEC 24760-1 de 2011 tente d’y faire face.

Il existe trois règles d’or pour les RBAC qui doivent être examinées à temps et appliquées en temps voulu :

1. Attribution de rôle : Une personne ne peut exercer une autorisation que si un rôle lui a été attribué.

2. Autorisation de rôle: Le rôle actif d’une personne doit être autorisé pour cette personne. Avec la règle numéro un, cette règle garantit que les utilisateurs ne peuvent assumer que les rôles pour lesquels ils sont autorisés.

3. Autorisation d’autorisation: Une personne ne peut exercer une autorisation que si l’autorisation est autorisée pour le rôle actif de la personne. Avec les règles un et deux, cette règle garantit que les utilisateurs ne peuvent exercer que les autorisations pour lesquelles ils sont autorisés.

La version Entreprise de Pandora FMS dispose d’un RBAC ultra complet et de mécanismes d’authentification tels que LDAP ou AD, ainsi que de mécanismes de double authentification avec Google® Auth. De plus, avec le système d’étiquettes géré par Pandora FMS, nous pouvons combiner RBAC et ABAC. Le contrôle d’accès basé sur les attributs est similaire à RBAC mais au lieu de rôles, il est basé sur les attributs utilisateur. Dans ce cas, des étiquettes attribuées, bien qu’il puisse s’agir d’autres valeurs telles que l’emplacement ou des années d’expérience au sein de l’entreprise, par exemple.

Mais ça, ça reste pour un autre article…

Avant de finir, rappelez-vous que Pandora FMS est un logiciel de supervision flexible, capable de superviser des appareils, infrastructures, applications, services et processus métier.

Souhaitez-vous en savoir plus sur ce que Pandora FMS peut vous offrir ? Découvrez-le en visitant le site : https://pandorafms.com/fr

Si vous avez plus de 100 appareils à superviser, vous pouvez nous contacter via le formulaire suivant : https://pandorafms.com/fr/contact/

N’hésitez pas à envoyer vos questions. L’équipe de Pandora FMS sera ravie de vous aider.

Programmer since 1993 at KS7000.net.ve (since 2014 free software solutions for commercial pharmacies in Venezuela). He writes regularly for Pandora FMS and offers advice on the forum . He is also an enthusiastic contributor to Wikipedia and Wikidata. He crushes iron in gyms and when he can, he also exercises cycling. Science fiction fan. Programmer since 1993 in KS7000.net.ve (since 2014 free software solutions for commercial pharmacies in Venezuela). He writes regularly for Pandora FMS and offers advice in the forum. Also an enthusiastic contributor to Wikipedia and Wikidata. He crusher of irons in gyms and when he can he exercises in cycling as well. Science fiction fan.