Определение протокола

Мониторинг сети, в общих чертах, заключается в использовании доступных протоколов связи для получения информации о состоянии наших систем связи, от маршрутизаторов до стационарных или мобильных телефонов. В этой статье мы поговорим об одном из наиболее широко используемых в настоящее время протоколов и о том, как использовать его для получения информации, охватывая все, что вам нужно знать, чтобы начать использовать SNMP-мониторинг. По определению SNMP означает Simple Network Management Protocol (простой протокол управления сетью). Относясь к прикладному уровню, он позволяет обмениваться обширной информацией о различных сетевых устройствах.

Протокол SNMP имеет два способа работы: опрос и ловушки. Опрос заключается в запуске удаленных запросов активно или по требованию, выполняя синхронную операцию запроса. Ловушки — это сообщения, асинхронно отправляемые устройствами SNMP на настроенный адрес на основе изменений или событий. При настройке системы мониторинга SNMP мы будем использовать оба рабочих режима протокола. Более того, этот протокол имеет три версии, из которых версии 1 (SNMPv1) и 2 (SNMPv2) наиболее часто используются в профессиональной среде; версия 3 (SNMPv3) реализует некоторые дополнительные параметры безопасности, но ее использование не стало популярным.

Мониторинг по опросу SNMP

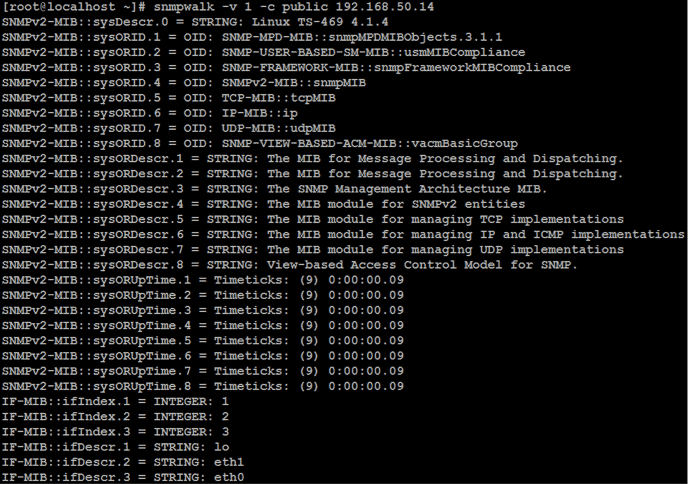

Этот протокол работает путем запуска проверки IP-адреса, но требует определенного параметра: сообщества SNMP. Он состоит из буквенно-цифровой строки, используемой для авторизации операции, добавляя барьер безопасности. Когда мы запускаем проверку SNMP на совместимом устройстве, мы получаем список с большим количеством информации, которую поначалу трудно интерпретировать:

# snmpwalk –v 1 –c public 192.168.50.14

Каждая из строк, возвращаемых snmpwalk, имеет OID или код идентификации объекта, и соответствует определенному фрагменту данных с устройства. Чтобы лучше понять, чему соответствуют значения, возвращаемые проверкой SNMP, мы можем установить соответствующие MIB от производителя на систему, с которой мы выполняем проверку. Эти MIB представляют собой библиотеки, которые переводят эти числовые строки в читаемый формат, позволяя нам интерпретировать характер информации.

В следующем случае мы видим информацию, возвращаемую проверкой SNMP при установке соответствующих MIB:

Существуют также веб-сайты, на которых можно проконсультироваться по каждому из этих OID в случае сомнений. Если мы знаем OID, которые хотим отслеживать, мы можем выполнить запрос, указав буквенно-цифровой код после соответствующего IP-адреса, таким образом:

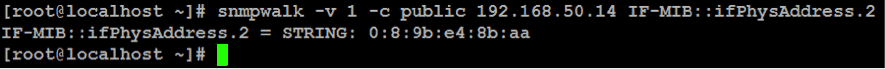

# snmpwalk –v 1 –c public 192.168.1.50 IF-MIB::ifPhysAddress.2

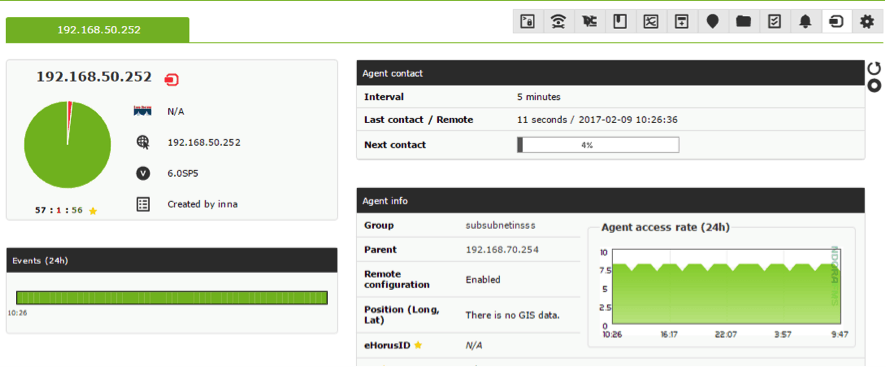

Таким образом, на выходе будут показаны только значения для объекта SNMP, с которым проводились консультации, поэтому, если у нас есть инструмент мониторинга, мы можем отразить эту информацию в различных проверках. В нашем случае мы создали базовый SNMP-мониторинг некоторых устройств с помощью Pandora FMS; результат будет выглядеть следующим образом:

Оповещения по опросу SNMP

После сбора информации в модулях посредством SNMP-опроса мы сможем создавать оповещения в Pandora FMS для этих модулей, выполняя действия в проактивном режиме в зависимости от пороговых значений, которые мы настроим в наших проверках. Работа с ним аналогична работе с оповещениями для любого другого модуля в Pandora FMS.

мониторинг snmp

Мониторинг SNMP-ловушек

Для мониторинга SNMP с помощью ловушек нам потребуется, во-первых, настроить наши устройства на отправку ловушек при наступлении указанных обстоятельств, и, во-вторых, инструмент, который может собирать полученные SNMP-ловушки, либо устройство с необходимыми службами, либо программное обеспечение для мониторинга. Конфигурация SNMP-устройств для отправки ловушек выполняется по-разному, в зависимости от производителя и устройства, обычно из интерфейса управления, доступ к которому можно получить через браузер и его IP-адрес.

Получение ловушек может быть осуществлено в Linux с помощью демона snmptrapd, который может быть установлен, например, в системах CentOS:

# yum install net-snmp-utils net-snmp-libs net-snmp

В нашем случае мы будем использовать Pandora FMS для получения и обработки SNMP-ловушек. Если у нас уже установлен сервер Pandora FMS, нам не понадобятся новые зависимости, но нам придется включить прием SNMP-ловушек; для этого мы найдем параметр snmpconsole в файле pandora_server.conf и включим его следующим образом:

мониторинг snmp

snmpconsole 1

После включения консоли SNMP-ловушек Pandora FMS сможет получать и обрабатывать их, отображая в соответствующем разделе:

Чтобы убедиться, что ловушки приходят правильно, мы можем просмотреть соответствующий файл журнала, обычно: /var/log/snmptrapd.log.

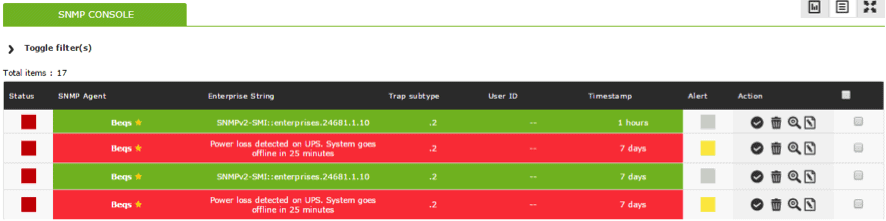

Оповещения по протоколу SNMP

Мы также сможем настроить оповещения для SNMP-мониторинга с помощью подготовленных нами ловушек. В этом случае операция не будет такой же, как для любого другого модуля, как это было для модулей опроса SNMP, а будет основана на правилах фильтрации. С помощью этих правил мы можем идентифицировать ловушки, исходящие от конкретного устройства, фильтровать по содержанию ловушки, OID, текстовой строке в ее содержимом и т.д.

На следующем снимке экрана мы видим несколько созданных SNMP оповещений с различными параметрами фильтрации и действиями, проверяя, что все работает правильно:

Наконец, помните, что Pandora FMS — это гибкое программное обеспечение для мониторинга, способное контролировать устройства, инфраструктуры, приложения, сервисы и бизнес-процессы.

Вы хотите узнать больше о том, что может предложить вам Pandora FMS? Узнайте об этом, нажав здесь.

Если вам необходимо контролировать более 100 устройств, вы также можете воспользоваться БЕСПЛАТНОЙ 30-дневной демонстрацией Pandora FMS Enterprise. Получите его здесь.

Не стесняйтесь присылать нам свои вопросы, команда Pandora FMS будет рада помочь вам!

Pandora FMS’s editorial team is made up of a group of writers and IT professionals with one thing in common: their passion for computer system monitoring. Pandora FMS’s editorial team is made up of a group of writers and IT professionals with one thing in common: their passion for computer system monitoring.