El monitoreo de la seguridad como prevención y herramienta en la Seguridad informática

El Monitoreo de Información de Seguridad o la Monitorización de Eventos de Seguridad forma parte de la Gestión de la Información de la Seguridad. Sí, reconozco que son nombres rimbombantes y que incluso los expertos tienen sus diferencias sobre concepto y alcance. Aquí en Pandora FMS la flexibilidad forma parte de nuestro nombre, por lo que, en lo sucesivo, lo que lo abrevio como Monitoreo de la Seguridad. Como veis, ¡es corto y manejable!

Si por primera vez visitáis el blog de Pandora FMS, os indicamos que en nuestro plan de programación para el período 2020–2021 hemos incluído el monitoreo de la seguridad como otro elemento de nuestro software de supervisión IT.

A un sistema de monitoreo le es inherente el uso de alertas para cuando ocurre algún evento, autorizado o no, en el sistema de red. Dichas alertas se definen sin mayor dificultad con Pandora FMS para detectar cambios o comportamientos, incluso sospechosos, para su recopilación como datos y, tras ser analizados, convertirlos en información.

Dentro de este conjunto de alertas también están incluidas las de mayor uso e interés: espacio libre en disco, carga de trabajo, etc. Son parámetros previsibles y cuantificables, pero, ¿cómo podemos aplicarlo al tema de la seguridad? Con ayuda de software muy especializado, como Lynis, podemos obtener también un análisis cuantitativo, con cuyo resultado podremos llevar a establecer un estado cualitativo de la seguridad en nuestro sistema.

El uso de métricas

Todo sistema se puede degradar si no es debidamente mejorado con el paso del tiempo. Para saber si una mejora ha sido acometida, debe ser medida, cuantificada y comparada. Pero para poder medir cualquier cosa, esta debe estar definida. Si está definida, se puede medir y ser monitorizada. Eso incluye el campo de la seguridad.

Directamente, Pandora FMS interviene en los siguientes aspectos clave, por nombrar algunos y para ubicar precisamente nuestra labor:

- Llevar un control de los acuerdos de nivel de servicio (SLA): es muy importante revisar la fecha de caducidad en intervalos de tiempo regulares; de esta manera, no quedaremos sin soporte ante un fallo o sin acceso por falta de licencia a alguna de las aplicaciones críticas para la empresa.

- Supervisión de inventario de nuestros dispositivos.

- Pandora FMS soporta autenticación con terceros por medio de LDAP o Active Directory (excepto para usuarios con derechos de administrador, quienes siempre se autentican de manera local), por lo que la gestión de usuarios y contraseñas se puede manejar de una manera masiva. Incluso podremos monitorizar un servidor con el complemento OpenLDAP Plugin.

- La gestión de cualquier tipo de incidente, incluyendo los de seguridad, puede ser administrada por medio de Integria IMS, software de la suite de Pandora FMS.

- La gestión de copias de seguridad está contemplada, incluso para varias aplicaciones, a fin de proteger de alguna manera de los ataques de tipo ransomware.

- La verificación de funcionamiento de los programas antivirus es posible mediante los agentes software de manera automatizada, y además de forma interactiva por medio de eHorus, otro producto de la suite de Pandora FMS.

Anteriormente mencionamos a Lynis para comprobar las actualizaciones y parches de seguridad en sistemas GNU/Linux, pero también por medio de la Instrumentación de Administración Windows (WMI)® tendremos un panorama claro y exacto del estado de cobertura de las posibles vulnerabilidades del software instalado en Microsoft Windows®.

Digamos, por ejemplo, que necesitamos monitorizar la ejecución de respaldos de manera semanal: es importante saber qué porcentaje de éxito tenemos. Para ello escogemos las métricas sobre la dimensión del tiempo contra el número de veces realizado correctamente (o sea, el pseudocódigo sería: número de veces realizado correctamente entre el número de respaldos realizados, en el plazo de una semana). Un indicador así otorga un valor de imagen exacto de nuestro monitoreo de la seguridad.

Lo que no es el monitoreo de la seguridad

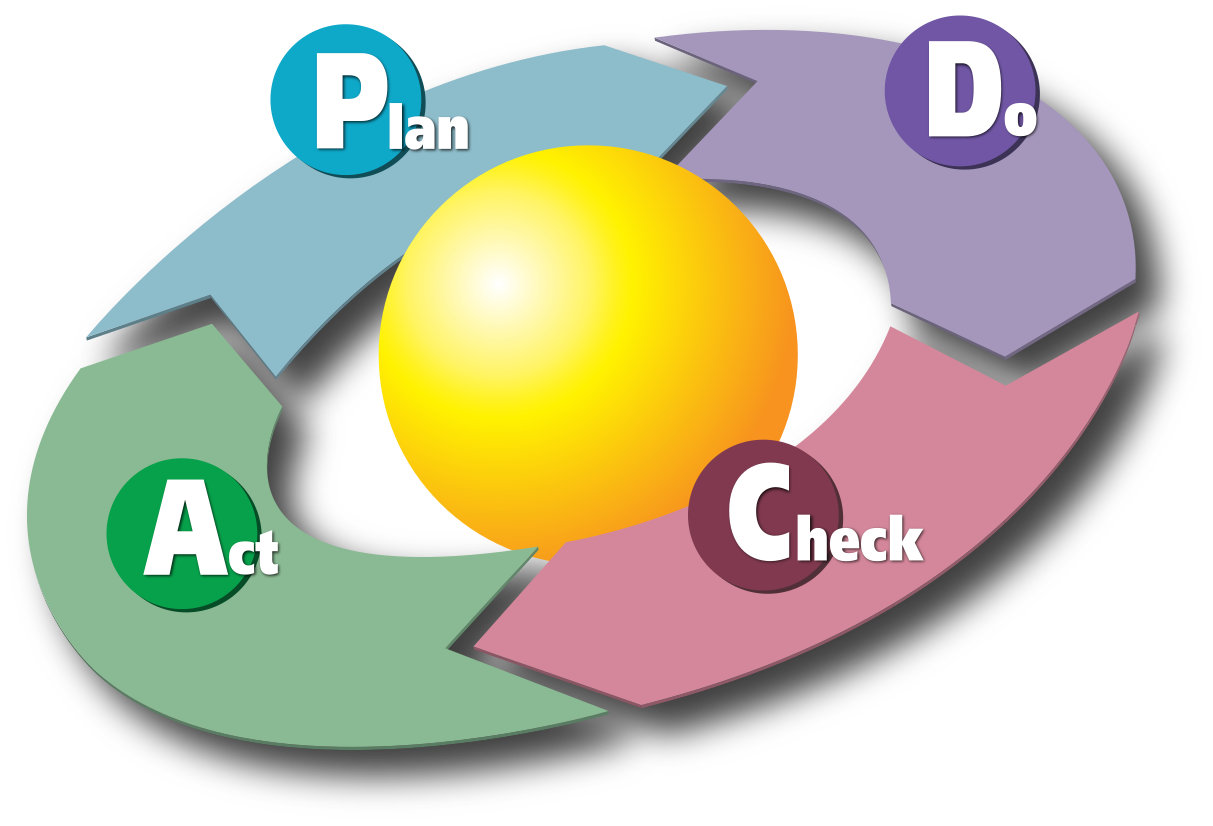

Muchas veces definir un concepto por medio de su «contrario» tiene un gran valor didáctico. Es por eso que aprovecho la oportunidad para marcar la ,debida distancia de lo que es un Sistema de gestión de la seguridad de la información (SGSI). Es un campo extremadamente normalizado, siendo su regla principal, la ISO/IEC 27001, a nivel internacional, y luego en cada país de acuerdo a sus propias leyes.

Leyenda: Ciclo de Deming» o PDCA: «Planificar-Hacer-Verificar-Actuar» utilizado en ISO/IEC 27001

Imagen: https://commons.wikimedia.org/wiki/File:PDCA_Cycle.svg

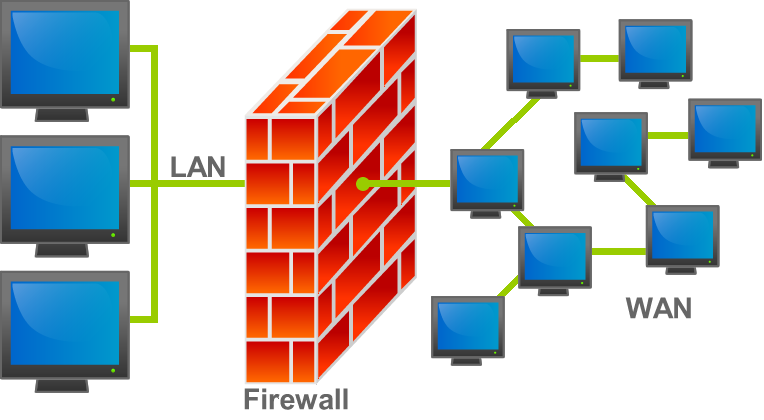

En el monitoreo de la seguridad la prevención es el máximo consejo, por medio de la unificación de eventos y métricas recogidas. Por ejemplo, por citar un caso crítico y vital para muchas empresas como lo es el pago electrónico: existe el Estándar de Seguridad de Datos para la Industria de Tarjeta de Pago (PCI DSS) que establece medidas como el envío de información debidamente cifrada de los clientes, de manera obligatoria, y el uso de muros de fuego para impedir el acceso de intrusos a los datos que tenemos almacenados de nuestros clientes. Un Sistema de gestión de la seguridad de la información (SGSI) bien implementado incluye auditorías de seguridad, bien de manera regular o de imprevisto (o ambas incluso), y debe asegurar que estos dos recursos (y otros, además) están en funcionamiento y que estén siendo correctamente utilizados.

Leyenda: Configuración típica de un cortafuegos, elemento importante en la Monitorización de la seguridad

Imagen: https://commons.wikimedia.org/wiki/File:Firewall.png

En cambio, en la Monitorización de la seguridad podemos ofrecer informes acerca de si los certificados de seguridad para el cifrado de la información se encuentran vigentes y operativos, para que se puedan renovar con suficiente antelación a fin de mantener cifradas las comunicaciones en todo momento. Así mismo, podremos monitorizar los muros de fuego de la empresa, dónde, cómo y cuándo están funcionando, y reiniciarlos por medio de alertas de ser necesario. Estos apenas son dos ejemplos que proveen herramientas de informe sobre bases firmes, ¡pero no son ni sustituyen a un SGSI!

Es así que, llegado este punto, un SGSI abarca muchísimos aspectos y en cada uno de esos aspectos puede o no estar el monitoreo de la seguridad (

- Parches y actualizaciones

, su gestión automatizada.

- Estado de los antivirus

, así como el estado de la red en cuanto al filtrado de contenido basura (spam).

- Adiestramiento del personal en cuanto a fraudes y su prevención ☒.

- Uso de red y recursos informáticos

.

- Dispositivos móviles en nuestra red y su seguridad ☒. (Aunque, por lo menos, podremos informar de los horarios de conexión, megabytes consumidos, etc. Vamos, lo básico).

- Servicios y sus accesos por medio de los permisos de usuario

.

- Fuga de datos ☒. Tarea delicada, más que todo basada en la vigilancia del personal (aunque podremos monitorizar los registros de las aplicaciones en la empresa y generar reportes que busquen campos y valores específicos en ellos).

- Importante es el cumplir a carta cabal con la legislación en cada país ☒.

- Dependiendo del tamaño de la empresa, evaluar si es posible implementar una Gestión Unificada de Amenazas, que a pesar de su desventaja de ser un único punto de fallo es relativamente más fácil de ser administrado y puede verse beneficiado del monitoreo de la seguridad

.

Herramientas de un SGSI

No pretendo nombrarlos todos, y lo explico orientado hacia el monitoreo de la seguridad:

- Auditoría de red: buscando los modelos de enrutadores, cuáles conectan a la empresa, catalogando la información. En su análisis se hace correlación de modelos contra versiones de firmware instalados, puertos expuestos, etc.

- Seguridad en el perímetro: establece o determina las diferentes capas o pasos, desde el punto de vista de fuera de la empresa, para «llegar» a los componentes de la auditoría de red.

- Prueba de penetración: el llamado equipo rojo, personal totalmente ajeno a la empresa y coordinado para que ataque e intente entrar sin conocer la información de auditoría previa.

- Auditoría web: tanto interna al servidor web dentro de la empresa, como su sincronización cifrada al servidor web alojado por terceros en Internet; incluye también aspectos legales tales como Reglamento General de Protección de Datos (RGPD), por ejemplo.

- Auditoría forense: para hacer un análisis exhaustivo a los incidentes post mortem. En el caso de que se necesiten evidencias y pruebas, parte de ellas pueden ser provistas por el Monitoreo de la seguridad.

Antes de despedirnos, recuerda que Pandora FMS es un software de monitoreo flexible, capaz de monitorizar dispositivos, infraestructuras, aplicaciones, servicios y procesos de negocio.

¿Quieres conocer mejor qué es lo que Pandora FMS puede ofrecerte? Descúbrelo entrando aquí.

Si tienes que monitorizar más de 100 dispositivos también puedes disfrutar de una DEMO GRATUITA de 30 días de Pandora FMS Enterprise. Consíguela aquí.

Por último, recuerda que si cuentas con un número reducido de dispositivos para monitorizar puedes utilizar la versión OpenSource de Pandora FMS. Encuentra más información aquí.

No dudes en enviar tus consultas. ¡El equipazo que se encuentra detrás de Pandora FMS estará encantado de atenderte!

Programador desde 1993 en KS7000.net.ve (desde 2014 soluciones en software libre para farmacias comerciales en Venezuela). Escribe regularmente para Pandora FMS y ofrece consejos en el foro. También colaborador entusiasta en Wikipedia y Wikidata. Machacador de hierros en gimnasios y cuando puede se ejercita en ciclismo también. Fanático de la ciencia ficción. Programmer since 1993 in KS7000.net.ve (since 2014 free software solutions for commercial pharmacies in Venezuela). He writes regularly for Pandora FMS and offers advice in the forum. Also an enthusiastic contributor to Wikipedia and Wikidata. Crusher of irons in gyms and when he can he exercises in cycling as well. Science fiction fan.