La vulnerabilidad Linux es cuantificable si evaluamos la seguridad con Lynis

¿Pero es que a Pandora FMS también le va el tema de la seguridad? Pues va a ser que es distinta su especialidad… pero sí, claro está, que alcanza a todo lo que es monitorización. Os explico: la flexibilidad es intrínseca a su nombre: FMS significa Flexible Monitoring System o Sistema de Monitorización Flexible y es una herramienta con la que podremos ahorrarnos muchos dolores de cabeza, ¡así como también podremos adaptarla a nuestras necesidades!

Complementos o plugins en Pandora FMS

Para los que no seguís nuestro blog, Pandora FMS ofrece, a grandes rasgos, dos tipos de complementos: en servidor y en agente software.

¿Pero qué relación tiene la Seguridad con Lynis y Pandora FMS? Pues que podremos desarrollar un complemento que se ejecute en la máquina que necesitemos monitorizar para obtener una puntuación, de cero a cien, la cual obtendremos con Lynis.

Estamos entonces ante una monitorización de la seguridad, basada en valores discretos que pueden responder preguntas como: ¿Qué nivel de seguridad tenemos en un racimo de servidores?

Con Lynis y Pandora FMS, en este artículo no pretendemos ser el equipo azul -en el mundo de la ciberseguridad el equipo rojo es el externo, el que a propósito ataca nuestros sistemas-, pero podremos responder con una cifra exacta cuándo podremos ir a los ensayos de seguridad para ambos equipos. Por ejemplo, digamos que Lynis arroja en promedio una puntuación de 71 para todo el sistema: tocará al equipo rojo comprobar si eso es cierto y al equipo azul tomar nota de los consejos y advertencias para mejorar el nivel de seguridad.

Seguridad con Lynis: instalación

Pandora FMS permitirá configurar un panorama en su consola acerca del nivel promedio arrojado, pero si queremos -o más bien debemos- elevar dicha puntuación deberemos prestar atención a los mensajes de Lynis.

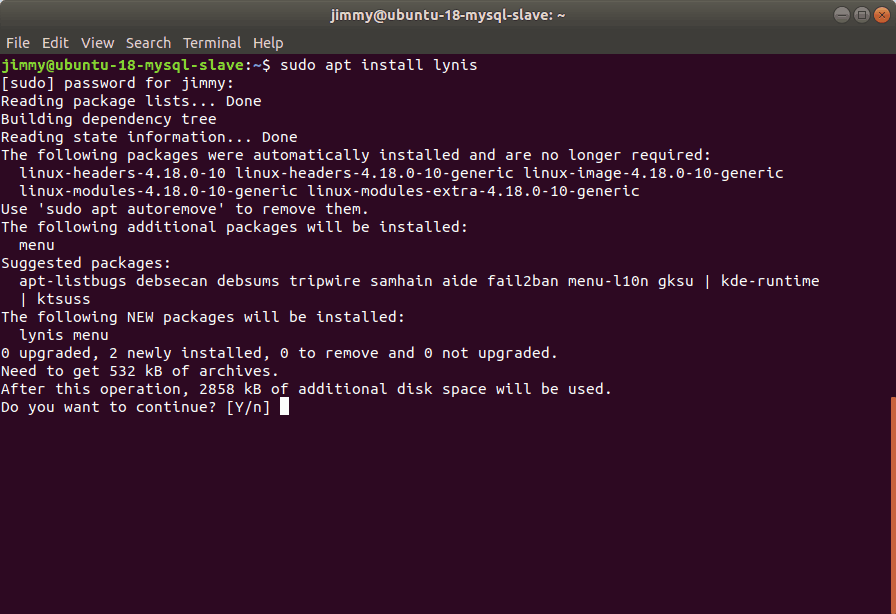

Para ello deberemos comenzar por instalar Lynis. Es compatible con los sistemas operativos sucedáneos de Unix, tales como FreeBSD, Linux, macOS, OpenBSD y Solaris. De hecho, forma parte de la sólida distribución Kali Linux, empleada por profesionales de la seguridad y hackers. Debianita empedernido, usamos un servidor virtual con Ubuntu 18 que tiene tareas de efectuar réplicas de bases de datos MySQL.

Para este caso Lynis está disponible en los repositorios de Canonical®, empresa que desarrolla Ubuntu; pero si vuestra distribución aún no lo ha incluido, siempre podemos copiar el código fuente desde GitHub.

Leyenda: «sudo apt install lynis»

En este último caso deberemos compilar… ¡nada! Lynis no necesita de librerías especializadas, basta con el BASH para utilizarlo. No obstante, nada de tomar a la ligera a Lynis, pues cumple con las especificaciones ISO 27001 que normalizan la seguridad de la información, así como otros estándares como «Estándar de Seguridad de Datos para la Industria de Tarjeta de Pago», para poder cumplir muy bien con el punto de «Programa de Gestión de Vulnerabilidades».

Primer reporte de seguridad

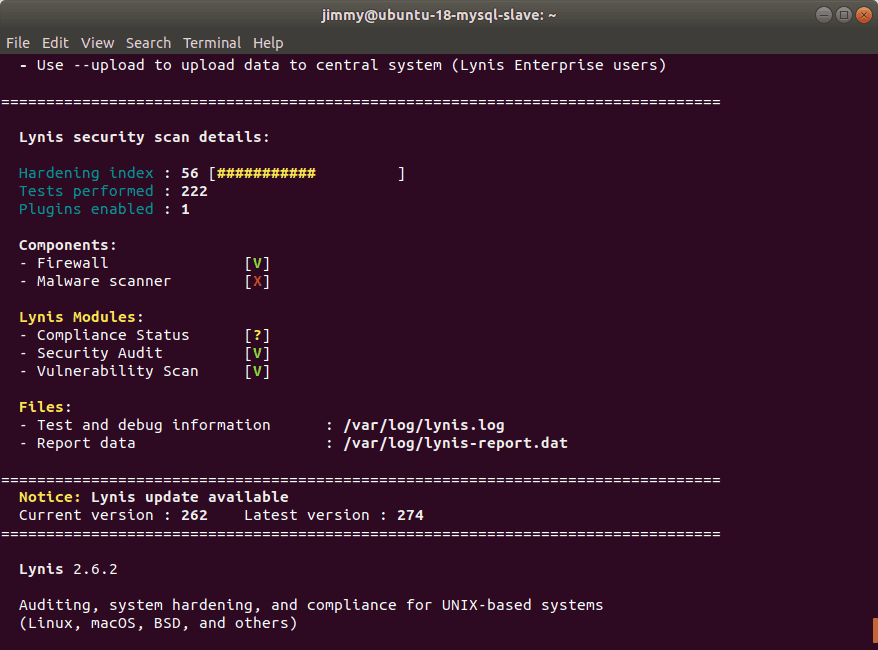

De forma parecida a como lo realiza Docker Bench, obtendremos un largo documento en el cual, al final en el apartado «Hardening index» (índice de fortaleza), para nuestro caso arrojó un valor de 56.

Leyenda: «sudo lynis audit system»

La versión de Lynis que probamos es para un máximo de 100 dispositivos. La versión Enterprise de Lynis permite el parámetro –upload el cual envía una copia de los resultados a la casa de software CISOfy, compañía desarrolladora de la aplicación. Esta evaluación hecha con Lynis es el complemento Debian con 222 pruebas estándar.

Panorama general

Imposible tratar todos los aspectos porque, repetimos, estamos apenas monitorizando la seguridad y en ningún caso la estamos implementando. Somos apenas un termómetro que reporta un valor hacia nuestro servidor Pandora FMS; sin embargo, podemos enumerar lo básico:

- Directorios y archivos relacionados con el registro y la auditoría.

- Paquetes de software instalados y por instalar.

- Ficheros de configuración.

- Ficheros de que cargan los mecanismos de arranque.

En el punto uno y dos tenemos, por nombrar algunos, la verificación de que tengamos instalado apt-listchanges o debian-goodies para el seguimiento de paquetes instalados, así como needrestart para obtener los servicios («daemons») que necesiten ser reiniciados después de alguna actualización o fail2ban para controlar los ataques de fuerza bruta. También Lynis revisa que nuestro listado de repositorios incluya uno dedicado a la seguridad, que es el más importante para poder combatir los «ataques de día cero».

En el punto cuatro hay que tener en cuenta el proteger con contraseña el Grub2, para de esta manera prevenir que, en caso de irrupción física de una persona a nuestros equipos, no pueda aprovechar el reiniciar el equipo y ejecutar opciones de recuperación, para luego poder abrir puertas de entrada. En el campo de las particiones y cifrado de discos también presentará muchas sugerencias, mientras que en el apartado de muro de fuego nos mostrará una advertencia de reglas no creadas, así esté en funcionamiento el mismo (es decir, está instalado con las configuraciones por defecto).

Donde también deberemos prestar mucha atención -por la gran cantidad de sugerencias- es en la sección de soporte SSH, y no es para menos, ya que esto es vital para administrar nuestros equipos a distancia. Comprueba el soporte a SNMP, servicios LDAP, si tenemos PHP instalado y algún servidor web (Apache y Nginx por defecto) y paremos de contar.

Fortalecimiento de la seguridad

Si han llegado hasta aquí les tenemos que confesar que la parte fácil ha sido nuestra tarea constante de monitorización; ya hemos publicado cómo extraer el valor que nos interesa: podemos configurar Pandora FMS si dicha puntuación cae por debajo de cierto valor (esto puede suceder cuando no hayamos actualizado frecuentemente el software, o si son desinstalados por alguna razón uno o varios programas importantes para la seguridad).

Para poder visualizar las sugerencias del último reporte solo deberemos ejecutar:

sudo cat /var/log/lynis-report.dat | grep suggestion

Y así tomar nota de las descripciones y códigos estructurados. En todo caso, el trabajo cae sobre nuestro equipo azul que será quien se encargue de toda la labor de elevar dicha puntuación: con esta práctica constante y con tesón llegará el momento en que nos pregunten qué más podemos realizar para mejorar. Ante tal posible -y más bien probable- solicitud, sin ser nosotros analistas de seguridad, alguno les indicaremos la opción del juego de desarrollo de seguridad con Lynis.

Dicho conjunto de herramientas de desarrollo están bien claras en GitHub y allí estructuran el alcance del mismo en tres pasos que considero bien lógicos:

- Contribuir con Lynis enviando la experiencia que tenemos con el mismo (yo llamo a esto «retribuir»: aquí es muy importante acotar que debemos utilizar siempre «Bourne shell» en vez de BASH para garantizar que lo que contribuimos sea compatible en todas las plataformas Unix).

- Asegurar que la calidad de evaluación se mantiene.

- Y la parte más importante: comenzar el uso de pruebas personalizadas para luego evolucionar a crear nuestros propios complementos.

Ya cuando hayan llegado a este último estadio es cuando nosotros, como equipo de monitorización, revisaremos y, si es necesario, reconfiguraremos las tareas de monitorización. Sí aún no tenéis claro por qué la monitorización abarca tantos campos de la informática automatizada, os recomendamos leer nuestro artículo sobre equipos de desarrollo, operaciones y seguridad donde quedará aclarada cualquier duda al respecto.

¿Aún quieres saber más sobre la monitorización de sistemas informáticos? Por suerte, estás en el lugar indicado para conocer más. En este blog existen decenas de artículos que te pueden introducir en este apasionante mundo. Aquí tienes un enlace a nuestra página de inicio.

O también puedes contactar directamente con el equipo de Pandora FMS si tienes más de 100 dispositivos a monitorizar. Entra aquí.

Si cuentas con un número reducido de máquinas para monitorizar puedes descargar la versión de Pandora FMS OpenSource, aquí.

Programador desde 1993 en KS7000.net.ve (desde 2014 soluciones en software libre para farmacias comerciales en Venezuela). Escribe regularmente para Pandora FMS y ofrece consejos en el foro. También colaborador entusiasta en Wikipedia y Wikidata. Machacador de hierros en gimnasios y cuando puede se ejercita en ciclismo también. Fanático de la ciencia ficción. Programmer since 1993 in KS7000.net.ve (since 2014 free software solutions for commercial pharmacies in Venezuela). He writes regularly for Pandora FMS and offers advice in the forum. Also an enthusiastic contributor to Wikipedia and Wikidata. Crusher of irons in gyms and when he can he exercises in cycling as well. Science fiction fan.