¿Sabes ya qué es un muro de fuego web? Te lo contamos.

Hay algo que tenemos en común los humanos y las máquinas, y no, no es la decepción sufrida por la última temporada de Juego de Tronos, o, bueno, más bien no solo eso, lo que tenemos en común, es que necesitamos protección. Ya sabéis, los animales también la necesitan, y las plantas, pero si has llegado hasta aquí, parece ser que lo que te interesa son los ordenadores, las redes y todas estas cosas modernas bastante “geeks”, así que hoy hablaremos de ese tipo de protección.

Igual que protegerías a tu perrete, a tu ficus o a ti mismo, tienes que proteger tu ordenador. El mundo es un lugar lleno de peligros y riesgos e Internet no se queda atrás. Es como en Jungla de Cristal, solo que en vez de gente trajeada con pistolas, encontraremos encorvados usuarios dispuestos a recoger información de tu ordenador, redes, y trolearte de cualquier manera.

Recuerda: “La noche es oscura y alberga errores”. Y horrores también.

Internet también los alberga, por lo que para proteger nuestro querido ordenador, deberemos hacer uso de un “Muro de fuego web”, ahora bien. ¿Qué es esto del “Muro de fuego web”?

Un “Muro de fuego web” (comúnmente conocido como “Cortafuegos” o “Firewall”) es un sistema que está destinado a proteger nuestra red privada, bloquear accesos no autorizados o ataques de otras redes. A su vez permite el tráfico entrante y saliente entre ordenadores de una misma red. Es decir, es como la puerta de tu casa, o, valga la analogía, una persiana entreabierta que solo deja entrar una cantidad específica de brisa según tu comodidad personal.

Pero no solo eso, puede ser nuestro querido aliado, protector de lo que más queremos, ya que mediante configuraciones puedes limitar, cifrar o descifrar este tráfico. He aquí otra lúcida analogía: Puede que, en tu día a día, te surja el caso de tener que ir a una reunión clandestina y que nadie deba conocer a sus integrantes, pues con el ordenador, parecido, podríamos cifrar su tráfico para que no se pueda acceder a los datos más relevantes.

El muro de fuego web, capaz de tales hazañas, puede ser implementado en hardware o software. Si está bien configurado, será una ventaja a la hora de proteger nuestras redes, por lo que es de vital importancia entender cómo funciona y cómo podemos sacarle el máximo provecho.

¿Cómo funciona un muro de fuego web?

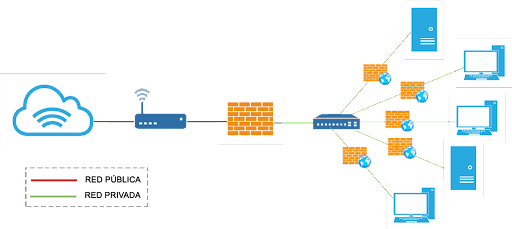

Esquema de un cortafuegos en una red de ordenadores

Normalmente se encuentra en el punto de unión entre dos redes. Cada red o ordenador puede tener sus propios firewall. De esta forma se pueden limitar las consecuencias de un ataque, ya que se puede evitar que los daños se propaguen de una red a otra. Cuanto antes se ataje la propagación de un mal, mucho mejor.

Lo indispensable que debemos conocer para el funcionamiento del muro de fuego web es que la totalidad de información y tráfico que pasa por nuestro router y que se transmite entre redes es analizado por él. Si el tráfico cumple con las reglas que le hemos configurado, podrá entrar o salir de nuestra red. Si el tráfico no cumple esas determinadas reglas, entonces será bloqueado no pudiendo llegar a su destino.

Hay varios métodos mediante los cuales podremos filtrar el tráfico del cortafuegos, por ejemplo, configurándolo a nuestro antojo. Recordemos que una buena configuración del cortafuegos es primordial. Si la cerradura de la puerta de tu casa estuviera mal diseñada y cualquiera pudiera abrirla, podría entrar gente chunga y robarte, con esto pasa lo mismo.

Vamos a ver algunos de los métodos de filtración que nos proporciona nuestro querido amigo, el Muro de fuego web.

Métodos de filtración del tráfico

- Políticas de firewall: permite bloquear determinados tipos de tráfico red.

- Anti-spam firewall: protege contra el spam, phising, etc.

- Antivirus firewall: protege la red interna contra ataques que provienen de Internet o wan.

- Filtrado de contenido: permite bloquear algunos tipos de contenido web.

- Servicio gestionado WAP: permite controlar los dispositivos wap.

- Servicios de DPI: permite controlar aplicaciones específicas.

Hay unos cuantos tipos de muros a remarcar, estos pueden ser de software o de hardware, y, si indagamos un poco más, encontraremos otros algo más definidos.

Tipos de muro de fuego web

- Nivel de aplicación de pasarela: aplica mecanismos de seguridad para aplicaciones específicas.

- Circuito a nivel de pasarela: aplica mecanismos de seguridad cuando una conexión tcp o udp es establecida.

- De filtrado de paquetes: a nivel de red como filtro de paquetes ip.

- Personal: se instala como software en tu ordenador.

El uso de un cortafuegos supone una cantidad abundante de ventajas. Ya hemos dispuesto algunas, con abundantes ejemplos y tremendas analogías, aun así, vamos a recopilar las más obvias:

Ventajas del uso de un cortafuegos

- Bloquea el acceso a equipos y/o aplicaciones a nuestras redes.

- Permite controlar y restringir las comunicaciones entre las partes bajo nuestra configuración.

- Optimiza la comunicación entre los elementos de red interna, lo que ayuda a reconfigurar los parámetros de seguridad.

- Establece perímetros confiables.

- Protección de intrusiones y de información privada.

Nada es perfecto, y los muros de fuego web, pese a su flamígero nombre, bueno, tampoco lo son. Éstos también tienen algunas limitaciones reseñables:

Limitaciones de un muro de fuego web

- No puede protegerse de ataques cuyo tráfico no pase a través de él.

- No puede proteger las amenazas cometidas por ataques internos o usuarios negligentes.

- No protege de los fallos de seguridad de los servicios y protocolos cuyo tráfico está permitido.

- No puede proteger contra los ataques a la red interna a través de archivos o software.

Hay muchos sistemas cortafuegos, si usamos Linux, el comúnmente utilizado es Iptables. Sí, suena raro, no nos gustan las cosas que suenan raras y como no nos gustan las cosas raras usamos el cortafuegos… Mmm… antes de entrar en una paradoja autodestructiva, intentaremos entender que es este “Iptables” mediante una sencilla explicación.

¿Qué es Iptables?

Linux tiene un sistema cortafuegos incluido en su kernel llamado Iptables, aunque su configuración puede resultar un tanto compleja. Su configuración por defecto es permitir la entrada y salida a todo.

Con una configuración adecuada de Iptables podremos filtrar qué paquetes, datos o información queremos que entren y cuáles no. Justo como el ejemplo anterior que pusimos sobre las entradas.

Para trabajar con Iptables es necesario permisos administrativos por lo que se tendrá que hacer uso de sudo. Deberemos elegir bien qué dejamos entrar y qué no, y, para ello, es necesario un conocimiento adecuado de los comandos que podemos usar en este sistema. En los siguientes ejemplos sólo se pretende enseñar una configuración básica para entender la lógica del muro de fuego web, pero para una configuración más correcta y compleja, recomiendo sumar información indagando en Internet, libros especializados o colegas metidos en el mundillo.

Algunos comandos para entender Iptables

sudo iptables -P INPUT DROP

-P = Cualquiera que quiera entrar al ordenador

INPUT = Lo obviamos

DROP = No le hacemos caso

Con este comando nadie podrá entrar a tu ordenador, en realidad tú tampoco… por lo que no es lo más adecuado.

sudo iptables -A INPUT -i lo -j ACCEPT

sudo iptables -A INPUT -m state –state ESTABLISHED,RELATED -j ACCEPT

La primera línea nos dice que nuestro propio ordenador (lo = localhost) puede hacer lo que le plazca.

Antes hemos dicho que esto era como una casa, si tenemos hermanos, padres o hijos y salen de ella, queremos que puedan volver a entrar, ¿cierto?. Pues eso es lo que hacemos con la segunda línea, todas las conexiones que salgan de nuestro ordenador serán permitidas por Iptables.

sudo iptables -A INPUT -p tcp –dport 80 -j ACCEPT

Con este comando, cualquiera podrá ver los sitios web que tenga nuestro ordenador.

-j ACCEPT = Acepta o permite

-dport 80 = El tráfico al puerto 80

-p tcp = que sea tcp

-A INPUT = que sea entrante

Estos serían algunos ejemplos básicos de cómo funciona Iptables. Es decir, solo para entender las bases de su funcionamiento. Como he dicho, recomiendo ahondar más en el tema y sumergirte en más información para hacer una configuración aceptable.

Y esto sería todo. Igual que acabó Juego de Tronos, este artículo también lo hace, aunque mucho mejor, (vaya ful de última temporada), por lo que solo me queda despedirme y desearte pasar un buen día. ¡AH! Y recomendarte usar Pandora FMS, que pese a no ser un muro de fuego web, es una herramienta que también te ayudará a protegerte mediante la recopilación de información.

¿Quieres conocer mejor qué es lo que Pandora FMS puede ofrecerte? Descúbrelo entrando aquí. Si tienes que monitorizar más de 100 dispositivos también puedes disfrutar de un TRIAL GRATUITO de 30 días de Pandora FMS Enterprise. Instalación en Cloud u On-Premise, ¡¡tú eliges!! Consíguelo aquí.

Por último, recuerda que si cuentas con un número reducido de dispositivos para monitorizar puedes utilizar la versión OpenSource de Pandora FMS. Encuentra más información aquí.

No dudes en enviar tus consultas. ¡El equipazo que se encuentra detrás de Pandora FMS estará encantado de atenderte!Y si quieres seguir el ritmo de todas nuestras novedades y te va el rollo IT, release y, por supuesto, monitorización, te esperamos en este nuestro blog y en nuestras distintas redes sociales, desde Linkedin a Twitter pasando por el inolvidable Facebook. Hasta canal de Youtube tenemos, y con mejores narradores que El Rubius y AuronPlay. Ah, bueno, ¡también estrenamos canal de Instagram! Seguid a la cuenta, que aún nos queda mucho para igualar a la de Billie Eilish.

Alejandro Sánchez Carrión, desarrollador junior, aficionado a la historia, los videojuegos y los comics, también gran aficionado al fútbol y al Real Madrid. De Alcalá de Henares, como el Quijote. Me encargo de desarrollar, modificar y documentar plugins en el departamento de proyectos.