Satellite Server

Introduction

Le Satellite Server est utilisé pour découvrir et superviser des réseaux et des équipements distants, qu'il s'agisse d'éléments de réseau (routers, switches, etc.) via SNMP ou ICMP, ou de serveurs MS Windows® (via WMI) ou GNU/Linux® (via SNMP). Il est particulièrement utile pour superviser les réseaux distants inaccessibles depuis le serveur Pandora FMS, et où les agents logiciels ne peuvent pas non plus être installés.

Le serveur satellite présente certaines caractéristiques qui le rendent spécial:

- Il peut effectuer des tests réseau (ICMP, Latence et SNMP v1 et v2) à un taux extrêmement élevé (500 vérifications par seconde). Pour SNMP v3, configurez les identifiants de connexion et en raison de l'encryptage des données, les vérifications seront plus lentes.

- Il n'envoie des données au serveur que toutes les X secondes (300 par défaut), mais peut effectuer des tests de latence, ICMP et SNMP à un intervalle plus court de sorte que, lorsqu'il détecte des changements d'état, il en informe immédiatement le serveur. Ces changements d'état doivent être définis au préalable si le type de module n'est pas un

*_proc(par exemple, les interfaces réseau ou la connectivité générale du réseau). - Il s'agit d'un serveur autonome, qui ne nécessite pas de connexion à la base de données de Pandora FMS. Il envoie toutes les données au format XML, de sorte qu'il fonctionne comme un serveur indépendant, similaire à un agent logiciel en mode broker ou à un serveur d'exportation.

- Il dispose d'un mécanisme de découverte automatique pour SNMP et WMI, de sorte qu'il crée des agents détectés (par adresse IP), détecte les éléments dynamiques (interfaces réseau, stockage) et les supervise automatiquement.

- Sur les systèmes MS Windows®, il détecte les disques, le processeur et la mémoire.

- Dans les systèmes de réseau dotés du protocole SNMP, il détecte l'état de l'interface, le trafic entrant et sortant par interface et le nom du système.

- Les modules auto-générés peuvent être modifiés comme un autre module, gérant l'agent depuis la console, comme s'il s'agissait d'un agent ordinaire (dans la section Opérations massives → Satellite).

- Les agents peuvent être créés manuellement en générant un fichier de configuration de l'agent dans le répertoire de configuration du serveur Satellite.

- Le serveur Satellite et le serveur réseau prennent en charge IPv6 dans toutes leurs fonctionnalités avancées.

Installation

Outil d'installation en ligne

Veuillez contacter l'équipe de vente, demander un devis ou poser vos questions sur les licences à ce lien.

Cet outil est compatible avec Rocky Linux 8.x, AlmaLinux 8.x et RHEL 8.x.

Conditions d'utilisation de l'outil d'installation en ligne (online) :

- Avoir accès à l'internet.

- Avoir curl installé (il est fourni par défaut dans la plupart des distributions).

- Respecter les conditions matérielles minimales.

- Devenir un utilisateur administrateur root.

- Avoir un système d'exploitation compatible.

- Dans le cas de l'utilisation de RHEL 8, au préalable être activé avec une licence et abonné aux dépôts standards.

Pour utiliser l'outil d'installation online, il suffit d'accéder à la ligne de commande fournie par votre fournisseur de cloud, avec l'utilisateur administrateur root, et d'exécuter:

export PANDORA_SERVER_IP='<PandoraServer IP or FQDN>' && curl -Ls https://pfms.me/satellite-ent-deploy| bash

Installation personnalisée à l'aide de l'outil d'installation online :

PANDORA_SERVER_IP: Adresse IP ou FQDN du serveur Pandora FMS vers lequel pointera le serveur Satellite. Paramètre obligatoire.TZ: Fuseau horaire du serveur satellite. Paramètre facultatif.SATELLITE_SERVER_PACKAGE: URL personnalisée du paquet tarball d'installation du serveur Satellite. Paramètre facultatif.SATELLITE_KEY: Licence du serveur satellite pour l'activation automatique. Paramètre optionnel.REMOTE_CONFIG: Configuration à distance. Paramètre optionnel, activé par défaut (valeur1).INSTALL_AGENT: Paramètre optionnel, activé par défaut (valeur1), permettant d'installer l'agent logiciel (toutes les variables de configuration du online agent installer) peuvent être utilisées).VMWARE_DEPENDENCIES: Facultatif, permet d'installer les dépendances VMware® plugin, désactivé par défaut (0).ORACLE_DEPENDENCIES: Facultatif, permet d'installer les dépendances Oracle® plugin, désactivé par défaut (0).MSSQL_DEPENDENCIES: Facultatif, permet d'installer les dépendances de MS SQL Server® plugin, désactivé par défaut (0).SKIP_KERNEL_OPTIMIZATIONS: Désactiver l'optimisation du noyau recommandée, avancée, désactivée par défaut (0).

env TZ='Europe/Madrid' \ SATELLITE_KEY='SOPORTEDEV00RS0REB3M2T7ZHISO51IIQH52JISJ47VGHIRM...'\ PANDORA_SERVER_IP='192.168.10.10' \ REMOTE_CONFIG=1 \ INSTALL_AGENT=1 \ VMWARE_DEPENDENCIES=1 \ ORACLE_DEPENDENCIES=1 \ MSSQL_DEPENDENCIES=1 \ SKIP_KERNEL_OPTIMIZATIONS=0 \ sh -c "$(curl -fsSL https://pfms.me/satellite-ent-deploy)"

Installation du serveur Satellite sous GNU/Linux

Le système d'exploitation GNU/Linux recommandé est RedHat Enterprise -RHEL- 8 / Rocky Linux 8 (EL8) et est compatible avec EL9.

Vous devez installer Fping, Nmap et libnsl indépendamment et vous devez d'abord configurer le dépôt EPEL, visitez le lien suivant:

https://docs.fedoraproject.org/en-US/epel/#_quickstart

et sélectionnez le système d'exploitation. Si Rocky Linux 8 est utilisé:

dnf config-manager --set-enabled powertools dnf install epel-release

Installez Perl à l'aide de la commande suivante:

dnf install perl

Les dépendances principales du serveur Satellite sont: PandoraWMIC (à partir de la version 762), Fping, Nmap et libnsl. Les dépendances pour Braa et PandoraWMIC sont jointes à l'installateur.

dnf install fping nmap libnsl

Une fois que vous avez téléchargé le paquet contenant le serveur Satellite, allez dans le dossier de téléchargement avec les privilèges root et décompresser le binaire:

tar -xvzf pandorafms_satellite_server_X.XNG.XXX_x86_64.tar.gz

Un dossier appelé satellite_server sera généré. Allez dans ce dossier en tapant:

cd satellite_server/

Pour installer le serveur Satellite lui-même, exécutez la commande install:

./satellite_server_installer --install

Une fois le processus terminé, il sera nécessaire d'éditer le fichier de configuration du satellite situé à l'adresse suivante:

/etc/pandora/satellite_server.conf

Cherchez le jeton server_ip et indiquez-y l'adresse IP ou le domaine du serveur Pandora FMS auquel le serveur Satellite se connectera.

Vous pouvez ensuite enregistrer le fichier et démarrer le service en exécutant la commande suivante:

sudo systemctl start satellite_serverd

En cas d'erreurs ou de dysfonctionnements, consultez le fichier journal à l'adresse suivante:

/var/log/satellite_server.log

Installation sur MS Windows

Le serveur Pandora FMS Satellite a besoin de WinPcap et Visual Studio 2010 SP1 (tous deux inclus dans le programme d'installation) pour fonctionner correctement.

Avec des droits d'administrateur, exécutez le programme d'installation signé numériquement (à partir de la version 762). La fenêtre d'installation apparaîtra à l'étape suivante de l'installation.

Saisissez ensuite la clé de licence de Pandora FMS pour poursuivre l'installation.

Veuillez contacter l'équipe de vente, demander un devis ou poser vos questions sur les licences à ce lien.

Dans la section suivante, vous devez configurer l'adresse du serveur Pandora FMS pour envoyer les données ; vous pouvez définir les règles d'exploration du réseau pour le serveur Satellite. Il sera nécessaire de redémarrer la machine pour que toutes les modifications soient appliquées.

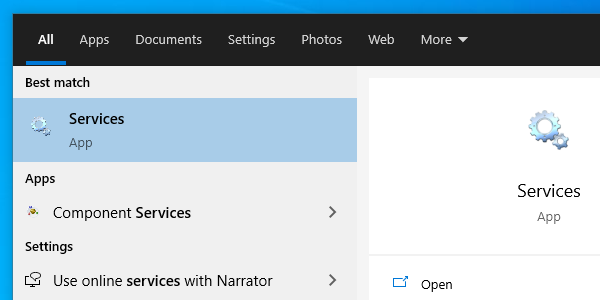

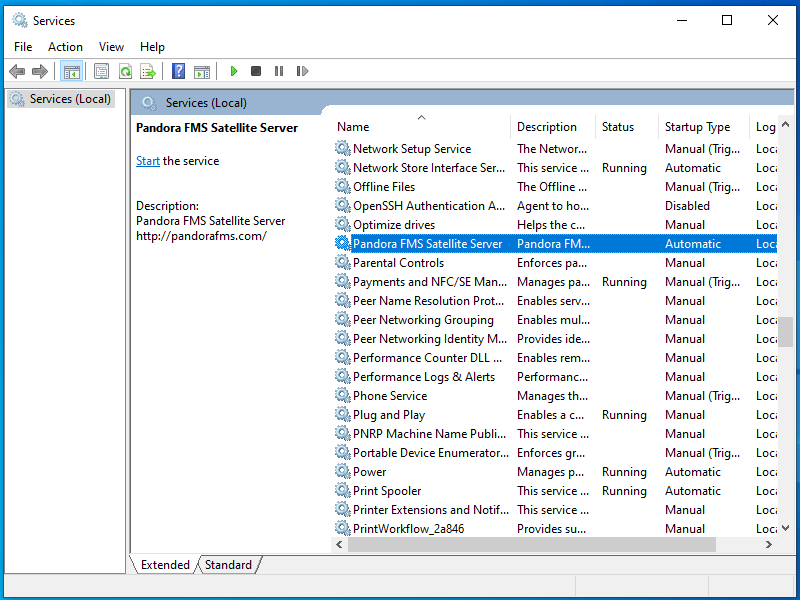

Une fois le processus terminé, vous pouvez démarrer et arrêter le service PFMS du serveur Satellite à partir du menu Démarrer de MS Windows®.

Fonctionnement du module WMI dans certaines versions de MS Windows

Pour des raisons de sécurité MS Windows®, certaines versions ont limité les utilisateurs à effectuer des requêtes WMI à distance. Si ces requêtes ne sont pas effectuées, la solution consiste à exécuter le service Satellite Server en tant qu'utilisateur Administrateur.

Les services ouverts sont:

Cliquez sur le service et entrez dans Propriétés :

Dans la fenêtre Login, sélectionnez un compte avec des droits d'administrateur et appliquez les modifications:

Le service doit être redémarré pour appliquer les modifications.

Configuration

Tous les paramètres qui nécessitent un délai d'expiration doivent être spécifiés en secondes (par défaut 300 secondes, soit 5 minutes).

Sauf indication contraire, chaque token ne doit apparaître qu'une seule fois dans chaque fichier de configuration.

Il est important de noter que les intervalles latence et SNMP sont spécifiques au changement d'état:

- Dans le cas des contrôles booléens (état d'un port, état d'une machine), le seuil définissant le changement d'état est automatique.

- Dans le cas de valeurs numériques (latence, trafic réseau sur une interface, espace disque, CPU, etc.).

- Par défaut, aucun seuil n'est défini ; cela doit être fait dans la définition du module.

agent_interval

agent_interval xxx

Par défaut, 300 secondes (5 minutes). C'est le temps après lequel les données seront envoyées au serveur, quoique les contrôles effectués par le serveur Satellite soient à un intervalle plus court. Si nécessaire, et par défaut, des agents sont créés dans le serveur Pandora FMS correspondant en fonction de l'heure spécifiée ici.

Si les données collectées changent par rapport aux précédentes, elles sont envoyées à ce moment-là. Si elles sont identiques, elles seront envoyées lorsque l'intervalle de cet agent le commandera. Il est utile d'effectuer des tests très intensifs et de notifier uniquement en cas de changement d'état.

agent_threads

agent_threads xxx

Le nombre de threads utilisés pour envoyer des fichiers de données XML.

log_file

log_file <path_file>

Il spécifie le fichier dans lequel le log du serveur Satellite est écrit, par défaut /var/log/satellite_server.log.

recon_task

recon_task xxxxx[,yyyy]

Les adresses IP/réseaux utilisés pour la découverte automatique, séparés par des virgules. Par exemple:

192.168.50.0/24,10.0.1.0/22,192.168.70.64/26

server_ip

server_ip <IP>

L'adresse IP ou nom DNS du serveur Pandora FMS auquel envoyer les informations. Les données sont envoyées par Tentacle, la communication vers le serveur doit donc être autorisée et garantie par le port 41121/tcp.

recon_mode

recon_mode <mode_discovery>

Le mode de découverte automatique ( < mode_discovery >) à utiliser. Le système utilise les protocoles suivants pour découvrir les systèmes:

recon_mode icmpIl effectue des vérifications pour déterminer si host est en ligne (ping) et mesure le temps de latence.recon_mode snmpS'il est capable de communiquer via SNMP (v1 et v2 uniquement), il recherchera toutes les interfaces réseau et en extraira le trafic, ainsi que leur état de fonctionnement, le nom de l'appareil et sa localisation. Il essaiera les différentes communautés fournies dans le fichier de configuration pour se connecter. Pour l'utilisation de SNMP v3 dont la reconnaissance n'est pas nécessaire, voir ce lien comment configurer les identifiants d'accès connus.recon_mode wmiComme dans le cas précédent, la charge du processeur, de la mémoire et du disque est affichée (toutes les données disponibles).

recon_community

recon_community <aaa>,<bbb>,<ccc> …

Il spécifie une liste de communautés SNMP séparées par des virgules < xxx > à utiliser dans SNMP Discovery. Il utilisera cette liste lors de l'analyse SNMP : pour chaque adresse IP trouvée, il essaiera de voir si elle répond à l'une de ces communautés.

wmi_auth

wmi_auth Administrator%password[,user%pass]

Il spécifie une liste de paires d'informations d'identification de l'utilisateur, chacune au format et séparée par des virgules:

< nom d'utilisateur >%< mot de passe >

wmi_ntlmv2

wmi_ntlmv2 [0|1]

Activer 1 ou désactiver 0 l'authentification avec le protocole NTLMv2 pour WMI.

agent_conf_dir

agent_conf_dir <path>

Le chemin (< path >) vers le répertoire qui crée et stocke automatiquement les fichiers de configuration de chaque Agent créé par le serveur Satellite. Par défaut /etc/pandora/conf. Ces Agents peuvent également être créés manuellement.

group

group <group_name>

Il définit le nom du groupe par défaut < group_name > des agents créés par le serveur Satellite.

daemon

daemon [1|0]

Si sa valeur est 1, il exécute le daemon (service) en arrière-plan (valeur par défaut).

host_file

host_file <path_filename>

Il s'agit d'une méthode alternative ou complémentaire à l'analyse d'un réseau pour trouver des hôtes.

Dans ce fichier ( < path_filename > ), chaque ligne contient une adresse. Alternativement, vous pouvez passer dans la même ligne le hostname suivi de l'adresse IP, de sorte que l'agent sera créé avec ce nom et utilisera également cette adresse IP pour les modules. Il est nécessaire que lors d'une requête avec fping vers ces adresses, le résultat soit en ligne pour que ces adresses soient valides.

pandora_license_key

Version 765 ou ultérieure.

# Encryption key for the Pandora FMS license. # pandora_license_key

Pour une transmission sécurisée de la licence au serveur Satellite, configurez dans la Web Console ou dans le Command Center (Metaconsole) la même clé de cryptage que celle que vous mettrez dans ce jeton.

Voir aussi token server_ip .

remote_config

remote_config [1|0]

Active par défaut, la configuration à distance sur les Agents détectés, nécessaire si vous voulez les gérer depuis la Console après les avoir détectés. Il permet également la configuration à distance du serveur Satellite lui-même.

temporal_min_size

temporal_min_size xxx

Si l'espace libre (en mégaoctets) de la partition où se trouve le répertoire temporaire est inférieur à cette valeur, aucun paquet de données n'est plus généré. Cela permet d'éviter que le disque ne se remplisse si, pour une raison quelconque, la connexion au serveur est perdue pendant une période prolongée.

xml_buffer

xml_buffer [0|1]

Valeur par défaut 0. Si la valeur est 1, l'Agent sauvegardera les données XML qu'il n'a pas pu envoyer afin de réessayer plus tard.

Sous Unix, si vous vous trouvez dans un environnement sécurisé, envisagez de changer de répertoire temporaire, car /tmp dispose de droits d'écriture pour tous les utilisateurs.

snmp_version

snmp_version xx

Version SNMP à utiliser, par défaut 1. Pour utiliser SNMP v3, voir dans ce lien comment configurer les identifiants d'accès connus.

Certains modules peuvent cesser de fonctionner si cette valeur est modifiée.

braa

braa <path>

Chemin < path > vers le binaire Braa. Valeur par défaut /usr/bin/braa.

fping

fping <path>

Chemin d'accès < path > au binaire Fping. Valeur par défaut /usr/sbin/fping.

fsnmp

fsnmp <path>

Chemin < path > vers le binaire Fsnmp (SNMPv3). Valeur par défaut /usr/bin/pandorafsnmp.

latency_packets

latency_packets xxx

Nombre de paquets ICMP xxx envoyés par demande de latence.

nmap

nmap <path>

Chemin < path > vers le binaire Nmap. Valeur par défaut /usr/bin/nmap.

nmap_timing_template

nmap_timing_template x

Une valeur x spécifiant le niveau d'agressivité de Nmap, de 1 à 5. Un signifie plus lent mais plus fiable, cinq signifie plus rapide mais moins fiable. Valeur par défaut: 2.

ping_packets

ping_packets xxx

Le nombre de paquets ICMP envoyés par ping.

recon_enabled

recon_enabled [0|1]

Il active (1) ou désactive (0) la découverte automatique de l'équipement.

recon_timing_template

server_port

server_name

server_name xxxxx

Nom du serveur Satellite (par défaut, le nom hostname de la machine).

server_path

server_path <path>

Chemin < path > où les fichiers XML sont copiés si le transfer_mode est réglé sur local (par défaut /var/spool/pandora/data_in).

server_opts

Paramètres du serveur qui sont passés à Tentacle.

transfer_mode

transfer_mode [tentacle|local]

Mode de transfert de fichiers. Peut être soit tentacle uniquement, soit local (par défaut tentacle).

snmp_verify

snmp_verify [0|1]

Il active (1) ou désactive (0) le contrôle des modules SNMP v1 qui font échouer Braa en temps réel. Ces modules seront rejetés et cesseront de fonctionner. Voir aussi snmp2_verify et snmp3_verify.

snmp2_verify

snmp2_verify [0|1]

Il active (1) ou désactive (0) le contrôle des modules SNMP v2 qui font échouer Braa en temps réel. Ces modules seront rejetés et cesseront de fonctionner. Voir aussi snmp_verify et snmp3_verify.

Le contrôle des modules SNMP version 2 peut être très lent.

snmp3_verify

snmp3_verify [0|1]

Il active (1) ou désactive (0) le contrôle des modules SNMPv3 qui font échouer Braa en temps réel. Ces modules seront rejetés et cesseront de fonctionner. Voir aussi snmp_verify et snmp2_verify.

Pour utiliser SNMP v3, voir ce lien pour savoir comment configurer les identifiants d'accès connus.

snmp3_seclevel

Le niveau de sécurité utilisé pour les messages SNMPv3 (noauth, authnopriv ou authpriv).

Pour utiliser SNMP v3, voir ce lien pour savoir comment configurer les identifiants d'accès connus.

snmp3_secname

Le nom de sécurité utilisé pour les messages SNMPv3.

Pour utiliser SNMP v3, voir ce lien pour savoir comment configurer les identifiants d'accès connus.

snmp3_authproto

Le protocole d'authentification (md5 ou sha) pour les requêtes SNMPv3 authentifiées.

Pour utiliser SNMP v3, voir ce lien pour savoir comment configurer les identifiants d'accès connus.

snmp3_authpass

Le mot de passe d'authentification pour la requête SNMPv3 authentifiée.

Pour utiliser SNMP v3, voir ce lien pour savoir comment configurer les identifiants d'accès connus.

snmp3_privproto

Le protocole de confidentialité (des ou aes) pour les requêtes SNMPv3 cryptées.

Pour utiliser SNMP v3, voir ce lien pour savoir comment configurer les identifiants d'accès connus.

snmp3_privpass

Le mot de passe de confidentialité pour les messages SNMPv3 cryptés.

Pour utiliser SNMP v3, voir ce lien pour savoir comment configurer les identifiants d'accès connus.

startup_delay

startup_delay xxx

Attendez xxx secondes avant d'envoyer des fichiers de données pour la première fois.

temporal

temporal <directory>

Le répertoire temporaire dans lequel les fichiers XML sont créés, par défaut /tmp.

tentacle_client

tentacle_client <path>

Le chemin < path > du client Tentacle. Valeur par défaut /usr/bin/tentacle_client.

wmi_client

wmi_client <path>

Le chemin < path > vers le binaire wmi_client. La valeur par défaut /usr/bin/wmic.

snmp_blacklist

snmp_blacklist <path>

Le chemin < path > vers la liste d'exclusion du module SNMP. La valeur par défaut /etc/pandora/satellite_server.blacklist.

add_host

add_host <IP_addr> [ agent_name ]

Ajoute l'hôte donné ( [ agent_name ]) à la liste des agents supervisés. Vous pouvez spécifier le nom de l'agent après l'adresse IP ( < IP_addr >). Plusieurs hosts peuvent être ajoutés, un sur chaque ligne séparée.

ignore_host

ignore_host <agent_name>

Supprime le host donné de la liste des agents supervisés, même s'il est trouvé lors d'un balayage du réseau par une tâche Recon. Le host doit être identifié par le nom de l'agent. Plusieurs hôtes peuvent être ignorés, un par ligne.

delete_host

delete_host <agent_name>

Il supprime définitivement le host donné de la liste des agents supervisés en supprimant son fichier de configuration. L'hôte host doit être identifié par le nom de l'agent < agent_name >. Plusieurs hôtes peuvent être supprimés, un par ligne.

keepalive

keepalive xxx

Le serveur Satellite signale son état et vérifie les changements dans la configuration à distance (des agents et de lui-même) toutes les xxx secondes. Valeur par défaut: 30 secondes.

credential_pass

credential_pass xxx

Le mot de passe utilisé pour chiffrer les mots de passe des boîtes d'identification. Il doit être identique à celui défini dans la console du Pandora FMS. Par défaut, le nom host est utilisé.

timeout_bin

timeout_bin <path>

S'il est défini, le programme timeout (habituellement /usr/bin/timeout) sera utilisé lors de l'appel du client Tentacle.

timeout_seconds

timeout_seconds xxx

Le délai d'attente, en secondes, pour le programme timeout. Le paramètre timeout_bin doit être défini.

proxy_traps_to

proxy_traps_to <dir_IP[:port]>

Il redirige les traps SNMP reçus par le serveur Satellite vers l'adresse (et le port, optionnellement) spécifiée. Par défaut, le port 162 est utilisé.

proxy_tentacle_from

proxy_tentacle_from <dir_IP[:port]>

Il redirige les données reçues par Serveur Tentacle à partir de l'adresse (et du port, éventuellement) spécifiée. Par défaut, le port 41121 est utilisé.

proxy_tentacle_to

proxy_tentacle_to <dir_IP[:port]>

Il redirige les demandes des clients Tentacle reçues par le serveur Satellite vers l'adresse (et le port, éventuellement) spécifiée. Par défaut, le port 41121 est utilisé.

Cette option peut entrer en conflit avec la configuration de l'agent à distance. Cela se produit si vous avez l'intention d'utiliser le serveur Satellite comme proxy pour certains agents logiciels et de les contrôler à distance à partir du même serveur Satellite (ICMP, SNMP, etc.) avec la configuration à distance activée dans les deux cas. Dans ce cas, vous devez soit utiliser des agents différents pour les contrôles effectués (c'est-à-dire avec des agent_name différents), soit laisser la configuration à distance activée uniquement dans l'un des deux (serveur Satellite ou agents logiciels).

dynamic_inc

dynamic_inc [0|1]

Avec une valeur de 1 déplace les modules dynamiques découverts automatiquement (SNMP, WMI, …) dans des fichiers séparés afin qu'ils n'interfèrent pas avec la configuration à distance des Agents.

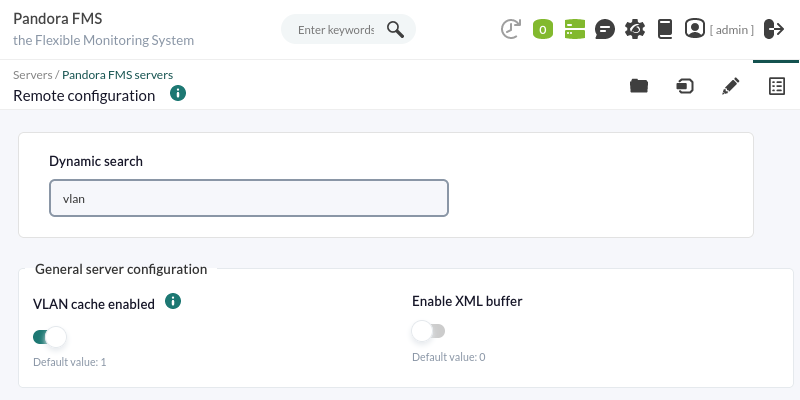

vlan_cache_enabled

vlan_cache_enabled [0|1]

Il active (1) ou désactive (0) le VLAN cache des hôtes auto-découverts.

verbosity

verbosity <0-10>

Le niveau de détail de l'enregistrement log, où 10 correspond au niveau d'information le plus détaillé.

agents_blacklist_icmp

agents_blacklist_icmp 10.0.0.0/24[,8.8.8.8/30]

La liste d'exclusion des contrôles ICMP. Ce champ peut être configuré avec une liste d'adresses IP utilisant la notation CIDR pour empêcher l'exécution de modules ICMP. Plusieurs sous-réseaux peuvent être spécifiés en les séparant par des virgules.

agents_blacklist_snmp

agents_blacklist_snmp 10.0.0.0/24[,8.8.8.8/30]

La liste d'exclusion des contrôles SNMP. Ce champ peut être configuré avec une liste d'adresses IP utilisant la notation CIDR pour empêcher les modules SNMP de fonctionner. Plusieurs sous-réseaux peuvent être spécifiés en les séparant par des virgules.

agents_blacklist_wmi

agents_blacklist_wmi 10.0.0.0/24[,8.8.8.8/30]

La liste d'exclusion des contrôles WMI. Ce champ peut être configuré avec une liste d'adresses IP utilisant la notation CIDR pour empêcher l'exécution de modules WMI. Plusieurs sous-réseaux peuvent être spécifiés en les séparant par des virgules.

general_gis_exec

general_gis_exec xxx

L'activation de cette option permet d'utiliser un script pour fournir un positionnement SIG à tous les agents détectés par le serveur Satellite. Le script doit disposer des autorisations d'exécution et afficher des coordonnées au format <longitude>,<latitude>,[<altitude>] Le troisième paramètre, l'altitude, est facultatif.

forced_add

force_add [0|1]

S'il vaut 1, les hosts ajoutés manuellement (via host_file ou add_host) seront toujours créés, même s'ils ne répondent pas à ping, avec un fichier de configuration sans modules.

agent_block

agent_block XX

Nombre de fichiers de données XML envoyés en un seul appel à tentacle client, valeur par défaut 50.

conf_interval

conf_interval XXX

L'intervalle de vérification de la configuration à distance, par défaut 300 secondes.

exec_interval

exec_interval XXX

Le temps entre les contrôles d'exécution, par défaut 300 secondes.

exec_threads

exec_threads X

Le nombre de threads utilisés pour l'exécution des modules, 5 par défaut. Il dépend de la puissance (CPU et RAM) de la machine. Plus il y a de threads, plus le système sera chargé, mais plus il aura de capacité de traitement. Dépasser 20 threads, selon le système, peut dégrader les performances.

latency_block

latency_block XXX

Nombre de hosts traités en un seul appel à nmap (latence), valeur par défaut 400.

Plus le nombre est élevé (maximum 500), plus la puissance de traitement est importante, mais au prix d'une latence accrue. Dans certains cas, il peut être souhaitable de diminuer ce nombre.

latency_interval

latency_interval XXX

Le temps entre les contrôles de latence, par défaut 180 secondes.

latency_retries

latency_retries X

Le nombre de tentatives pour les modules de latence, tentatives par défaut 2.

latency_threads

latency_threads X

Le nombre de threads utilisés pour la vérification de la latence, par défaut 4 threads.

latency_timeout

latency_timeout X

Le délai d'attente pour les contrôles de latence en secondes, par défaut 1.

ping_block

ping_block XXX

Le nombre de hosts traités en un seul appel nmap (ping), valeur par défaut 400.

Plus le nombre est élevé (maximum 500), plus la puissance de traitement est importante, mais au prix d'une latence accrue. Dans certains cas, il peut être souhaitable de diminuer ce nombre.

ping_interval

ping_interval XXX

Le temps entre les vérifications ping, 120 secondes par défaut.

ping_retries

ping_retries X

Le nombre de tentatives pour les modules de latence, 2 par défaut.

ping_threads

ping_threads X

Le nombre de threads utilisés pour les vérifications ping, 4 par défaut.

ping_timeout

ping_timeout X

Le délai d'attente pour les vérifications ping en secondes, par défaut 1.

plugin_interval

plugin_interval XXX

Le temps entre les vérifications plugin, par défaut 300 secondes.

plugin_threads

plugin_threads X

Le nombre de threads utilisés pour vérifier plugins, par défaut 2 threads.

plugin_timeout

plugin_timeout XX

Le délai d'attente pour les vérifications plugins en secondes, par défaut 10 secondes.

recon_interval

recon_interval XXXXXX

Le temps entre les balayages du réseau en secondes, par défaut 604800 secondes.

snmp2_block

snmp2_block XX

Le nombre d'hôtes traités en un seul appel à Braa (SNMPv2c), 50 par défaut.

snmp2_interval

snmp2_interval XXX

Le temps entre les vérifications SNMP (SNMPv2c), par défaut 180 secondes.

snmp2_retries

snmp2_retries X

Le nombre de tentatives pour les modules SNMP (SNMPv2c), par défaut 2 tentatives.

snmp2_threads

snmp2_threads X

Le nombre de threads utilisés pour les contrôles SNMP (SNMPv2c), par défaut 8 threads.

snmp2_timeout

snmp2_timeout X

Le délai d'attente pour les vérifications SNMP (SNMPv2c) en secondes, par défaut 5.

snmp3_block

snmp3_block XX

Le nombre de hosts traités en un seul appel à Braa (SNMPv3), 50 par défaut.

snmp3_interval

snmp3_interval XXX

Le temps entre les vérifications SNMP (SNMPv3), par défaut 180 secondes.

snmp3_retries

snmp3_retries X

Le nombre de tentatives pour les modules SNMP (SNMPv3), par défaut 2 tentatives.

snmp3_threads

snmp3_threads X

Le nombre de threads utilisés pour les contrôles SNMP (SNMPv3), par défaut 4 threads.

snmp3_timeout

snmp3_timeout X

Le délai d'attente pour les vérifications SNMP (SNMPv3) en secondes, par défaut 5 secondes.

snmp_block

snmp_block XX

Le nombre de hosts traités en un seul appel à Braa (SNMPv1), par défaut 50.

snmp_interval

snmp_interval XXX

Le temps entre les vérifications SNMP (SNMPv1), par défaut 180 secondes.

snmp_retries

snmp_retries X

Le nombre de tentatives pour les modules SNMP (SNMPv1), 2 par défaut.

ssh_interval

ssh_interval XXX

Le temps entre les vérifications SSH, par défaut 300 secondes.

ssh_threads

ssh_threads XXX

Le nombre de threads utilisés pour les modules SSH, par défaut 5 threads.

ssh_timeout

ssh_timeout X

Le délai d'attente pour les vérifications SSH en secondes, par défaut 2 secondes.

tcp_interval

tcp_interval XXX

Le temps entre les vérifications TCP, par défaut 300 secondes.

tcp_threads

tcp_threads X

Les threads dédiés aux vérifications TCP, par défaut 5 threads.

tcp_timeout

tcp_timeout X

Le délai d'attente pour les vérifications TCP, par défaut 1 seconde.

snmp_threads

snmp_threads X

Le nombre de threads utilisés pour les contrôles SNMP (SNMPv1), par défaut 8 threads.

snmp_timeout

snmp_timeout X

Le délai d'attente pour les vérifications SNMP en secondes (SNMPv1), par défaut 5 secondes.

wmi_interval

wmi_interval XXX

Le temps entre les vérifications WMI, par défaut 300 secondes.

wmi_threads

wmi_threads X

Les threads dédiés à l'interrogation de WMI, par défaut 5 threads.

ipam_task

ipam_task <id IPAM TASK> , <CIDR>

La liste séparée par des virgules des réseaux (en notation SLASH) à analyser par IPAM. Ils doivent être précédés de l'identifiant de la tâche IPAM attribué dans le PFMS lors de la création (le champ Discovery server doit être laissé non attribué puis attribué à un serveur Satellite). Par exemple: 1,192.168.0.0/24.

ipam_interval

ipam_interval XXXXXX

Le délai entre les tâches de numérisation, en secondes.

wmi_credential_encrypt

Il active ou désactive le cryptage des mots de passe dans les modules WMI (module_wmiauth) et dans le jeton globale wmi_auth. S'il n'y a pas de credential_pass, le nom du serveur Satellite pour le cryptage. Valeurs: 1 ou 0, par défaut 0.

snmp3_credential_encrypt

Il active ou désactive le cryptage des mots de passe dans les modules SNMPv3 (module_authpass et module_privpass) et dans les jetons globales de snmp3_authpass et snmp3_privpass. S'il n'y a pas de credential_pass, le nom du serveur Satellite pour le cryptage. Valeurs: 1 ou 0, par défaut 0.

ssh_credential_box

Ce jeton est similaire a celui de credential_box. Un nouveau nom est utilisé pour le différencier des nouveaux credential boxes entrés pour les modules WMI et SNMPv3.

Cette commande peut prendre plusieurs legnes avec différentes configurations.

wmi_credential_box

Il fonctionne de manière similaire a celui de credential_box et il est spécifique pour les modules WMI.

Si un module WMI n'a pas des identifiants et son adresse IP ne correspond pas au réseau indiquñe par le credential box de WMI, il l'utiliséra, sinon il utilisera la configuration globale de wmi_auth.

Cette commande peut prende plusieures lignes avec de différentes configurations.

snmp3_credential_box

Il fonctionne de manière similaire à credential_box et il es spécifique pour les modules SNMPv3.

Si un módulo SNMPv3 n'a pas des identifiants (authpass, module_authpass, privpass, module_privpass) et son adresse IP correspond le réseau indiqué par un credential box de SNMPv3, il l'utilisera. Sinon, il utilisera la configuration globale de snmp3_authpass ou snmp3_privpass.

Cette commande peut prendre plusieures lignes avec de différentes configurations.

Sereur Secondaire

secondary_mode [on_error|always]

La définition d'un serveur secondaire est un type particulier de paramètre de configuration générale. Il permet de définir un serveur auquel les données sont envoyées, en plus du serveur défini de manière standard. Le mode serveur secondaire fonctionne de deux manières:

- on_error : Il envoie des données au serveur secondaire uniquement s'il ne peut pas les envoyer au serveur primaire.

- always : Il envoie toujours des données au serveur secondaire, qu'il puisse ou non contacter le serveur primaire.

secondary_server_ip 192.168.1.123 secondary_server_path /var/spool/pandora/data_in secondary_mode on_error secondary_transfer_mode tentacle secondary_server_port 41121

Configuration à distance

Configuration à distance du fichier

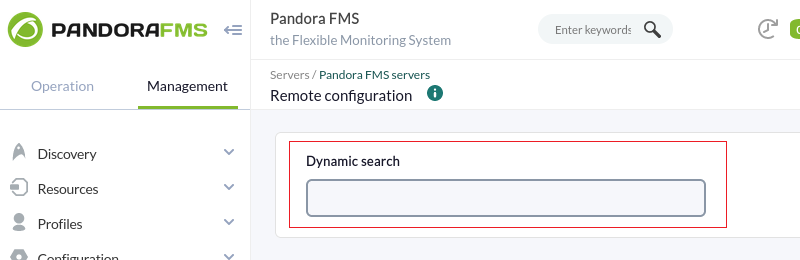

L'éditeur de configuration avancée à distance du serveur Satellite est accessible sur le serveur PFMS auquel appartient le serveur Satellite à travers le menu Management → Servers → Manage servers. Une fois la page chargée dans le navigateur web, cliquez sur l'icône Remote configuration.

Cliquez ensuite sur l'icône Advanced editor:

Dans la zone de texte correspondant à Configuration, vous pouvez modifier et/ou ajouter chacun des jetons décrits dans les sections précédentes. Lorsque vous avez terminé, enregistrez vos modifications en cliquant sur le bouton Update au bas de la page.

La synchronisation et le chargement des nouveaux jetons prendront un certain temps. Veuillez patienter quelques instants pour que les changements se propagent.

Interface graphique de configuration à distance

Version NG 764 ou ultérieure.

L'interface graphique du serveur PFMS auquel appartient le serveur Satellite est accessible à distance, via le menu Management → Servers → Manage servers puis en cliquant sur l'icône Remote configuration.

Par défaut, la configuration standard suivante est affichée (sur l'onglet de gauche se trouve la configuration avancée).

La recherche dynamique permet de saisir un texte clé (une lettre ou plus) et de rechercher un jeton spécifique.

Certains jetons n'acceptent que deux valeurs (ON / OFF), le premier bouton permet de modifier cette valeur. Si vous activez ou désactivez le jeton correspondant à l'aide du second bouton, le serveur Satellite prendra la valeur par défaut qui lui est attribuée (1 ou 0) quelle que soit la valeur définie par le premier bouton.

Une fois tous les changements effectués, cliquez sur Update pour enregistrer les préférences.

Création d'agents sur le serveur Satellite

Il existe trois façons de créer les agents dans le serveur Satellite: Recon Task, fichier satellite_hosts.txt ou manuellement en créant les fichiers .conf des agents à superviser.

Création d'un agent par Recon Task

La création d'agents par le biais d'une tâche de reconnaissance (Recon Task) est la plus utilisée par les utilisateurs de Pandora FMS. Pour la réaliser, vous devez accéder au fichier de configuration du serveur Satellite et configurer les paramètres suivants:

- recon_community: Une liste de communautés SNMP séparées par des virgules, à utiliser dans le cadre de la découverte SNMP, doit être spécifiée (dans le cas de l'exécution d'une tâche Recon Task de type SNMP).

- recon_enabled: Il doit être réglé sur

1pour activer la Recon Task du serveur satellite. - recon_interval: L'intervalle de temps pendant lequel le réseau est scanné, en secondes (par défaut

604800secondes,7jours). - recon_mode: Le mode de la Recon Task (SNMP, ICMP, WMI), séparés par des virgules.

- recon_task: La liste des réseaux à étudier, séparés par des virgules.

- recon_timing_template: Une valeur spécifiant le degré d'agressivité de nmap, de 1 à 5. 1 signifie plus lent mais plus fiable ; 5 signifie plus rapide mais moins fiable (par défaut 3).

Voici un exemple de Recon Task:

recon_community public recon_enabled 1 recon_interval 604800 recon_mode icmp,snmp,wmi recon_task 192.168.0.0/24,192.168.1.0/24 recon_timing_template 3

Une fois les données configurées, le serveur Satellite est lancé à l'aide de la commande:

systemctl start satellite_serverd

Les agents dont les fichiers de configuration ne contiennent aucun module seront ignorés par le serveur Satellite.

Création d'agents par dossier

Tout d'abord, afin de créer un Agent à travers le fichier satellite_hosts.txt, allez dans le fichier de configuration du Serveur Satellite et supprimez la ligne de commentaire:

host_file /etc/pandora/satellite_hosts.txt

Deuxièmement, le fichier doit être créé dans le chemin indiqué ci-dessus avec les adresses IP des hosts / à créer, en plaçant l'adresse IP et le nom de l'Agent:

192.168.10.5 Server5 192.168.10.6 Server6 192.168.10.7 Server7

Pour que les agents ayant ces adresses IP soient créés, ils doivent répondre à l'appel fping, sinon ils ne seront pas créés.

Une fois les données configurées, le serveur Satellite est démarré à l'aide de la commande:

systemctl start satellite_serverd

Le fichier indiqué est lu toutes les recon_interval secondes.

Création manuelle d'agents

Dans le répertoire /etc/pandora/conf (par défaut) sont stockés les fichiers de configuration des nouveaux Agents. Vous devez ouvrir une fenêtre de terminal et vous rendre dans ce répertoire:

cd /etc/pandora/conf

Ensuite, créez un fichier avec une extension .conf, par exemple « file.conf ». Les champs suivants doivent être remplis manuellement:

- agent_name: Le nom à attribuer à l'agent.

- agent_alias: L'alias à attribuer à l'agent.

- address: L'adresse IP de l'élément à superviser.

- group: Le groupe auquel assigner l'agent.

- gis_exec: Le positionnement Script (facultatif). S'il est utilisé, il écrase la locale fournie par le paramètre general_gis_exec Satellite Server.

- Les modules à créer dans l'agent sont ajoutés.

En voici un exemple:

agent_name Example agent_alias This is an example address 127.0.0.1 group Servers module_begin module_name Ping module_ping module_end module_begin module_name Latency module_latency module_end

Une fois les données configurées, le serveur Satellite est démarré à l'aide de la commande:

systemctl start satellite_serverd

Suppression des agents sur le serveur Satellite

Une élimination totale ou partielle des agents peut être effectuée.

Avant de procéder, faites une sauvegarde de tous les dossiers et de leurs fichiers.

Pour l'élimination totale des agents, la méthode utilisée pour la création des agents doit être prise en compte:

- Manuel : Il faut tout d'abord supprimer les fichiers

.confdes Agents créés dans le dossier/etc/pandora/conf, puis supprimer les Agents dans la console. - Fichier

satellite_hosts.txt: Vous devrez supprimer le fichier, ainsi que les.confqui ont été créés dans le dossier/etc/pandora/conf, puis supprimer les Agents dans la Console. - Recon_task : Vous devrez déconfigurer la

recon_taskdans le fichier.confdu Serveur Satellite, supprimer les.confqui ont été créés dans le dossier/etc/pandora/confet ensuite supprimer les Agents dans la Console.

Pour la suppression partielle, la méthode utilisée pour la création des agents doit également être prise en compte.

- Manuel : Il faut d'abord supprimer les fichiers

.confdes Agents à supprimer dans le dossier/etc/pandora/conf, puis supprimer les Agents dans la console. - Fichier

satellite_hosts.txt: Vous devrez supprimer du fichier les lignes des adresses IP à supprimer, ainsi que les.confqui ont été créés dans le dossier/etc/pandora/confavec ces adresses IP, puis supprimer les Agents dans la console. - Recon_task : Vous devrez configurer la liste des exclusions

recon_taskdans le fichier.confdu Serveur Satellite, puis supprimer les.confqui ont été créés dans le dossier/etc/pandora/confavec ces adresses IP et supprimer les Agents dans la console.

Configurations personnalisées par agent

En plus des modules « automatiques », tous les contrôles TCP, SNMP, WMI ou SSH disponibles peuvent être ajoutés à la supervision, en utilisant une syntaxe similaire à celle utilisée pour les modules locaux dans la Agents logiciels. Quelques exemples de modules valides pour le serveur Satellite, tels qu'ils sont générés automatiquement après la détection du système, sont donnés.

Requêtes ICMP/TCP

Connectivité avec une machine (via PING):

module_begin module_name ping module_type generic_data module_ping 192.168.70.225 module_end

Vérification du port (via TCP):

module_begin module_name Port 80 module_type generic_proc module_tcp module_port 80 module_end

Requêtes WMI

Requête WMI pour l'utilisation du CPU (pourcentage):

module_begin module_name CPU module_type generic_data module_wmicpu 192.168.30.3 module_wmiauth admin%none module_end

Requête WMI pour la mémoire libre (pourcentage):

module_begin module_name FreeMemory module_type generic_data module_wmimem 192.168.30.3 module_wmiauth admin%none module_end

Consultation générique WMI:

module_begin module_name GenericWMI module_type generic_data_string module_wmi 192.168.30.3 module_wmiquery SELECT Name FROM Win32_ComputerSystem module_wmiauth admin%none module_end

Voir aussi le cryptage des informations d'identification avec le token wmi_credential_box.

Requêtes SNMPv1 et SNMPv2

Assurez-vous que les OIDs commencent par un point ou les modules SNMP ne fonctionneront pas !

État de l'interface via SNMP. Le serveur Satellite détecte automatiquement chaque interface:

module_begin module_name if eth1 OperStatus module_description IP address N/A. Description: The current operational state of the interface. The testing(3) state indicates that no operational packets can be passed. module_type generic_data_string module_snmp 192.168.70.225 module_oid .1.3.6.1.2.1.2.2.1.8.3 module_community artica06 module_end

Pour forcer le module à utiliser la version 2c de SNMP, ajoutez la ligne suivante:

module_version 2c

Pour forcer le module à utiliser la version 1 de SNMP, ajoutez la ligne:

module_version 1

Par exemple:

module_begin module_name if eth1 OperStatus module_description IP address N/A. Description: The current operational state of the interface. The testing(3) state indicates that no operational packets can be passed. module_type generic_data_string module_snmp 192.168.70.225 module_version 2c module_oid .1.3.6.1.2.1.2.2.1.8.3 module_community artica06 module_end

Requête SNMP générique. Dans ce cas, le serveur Satellite extrait automatiquement le trafic de chaque interface, avec son « vrai » nom descriptif:

module_begin module_name if eth0 OutOctets module_description The total number of octets transmitted out of the interface, including framing characters. module_type generic_data_inc module_snmp 192.168.70.225 module_oid .1.3.6.1.2.1.2.2.1.16.2 module_community public module_end

SNMPv3

Pour configurer un module SNMPv3, mettez module_version à 3 et spécifiez:

module_seclevel: Le niveau de sécurité (noauth,authnoprivoauthpriv).module_secname: Le nom de sécurité.module_authproto: Le protocole d'authentification (md5ousha).module_authpass: La clé d'authentification.module_privproto: Le protocole sur la protection de la vie privée (aesoudes).module_privpass: La clé de confidentialité, le cas échéant.

Assurez-vous que les OIDs commencent par un point ou les modules SNMP ne fonctionneront pas.

module_begin module_name snmp_noauth module_type generic_data_string module_snmp 127.0.0.1 module_version 3 module_oid .1.3.6.1.2.1.1.1.0 module_seclevel noauth module_secname snmpuser module_end

module_begin module_name snmp_authnopriv module_type generic_data_string module_snmp 127.0.0.1 module_version 3 module_oid .1.3.6.1.2.1.1.2.0 module_seclevel authnopriv module_secname snmpuser module_authproto md5 module_authpass 12345678 module_end

module_begin module_name snmp_authpriv module_type generic_data_string module_snmp 127.0.0.1 module_version 3 module_oid .1.3.6.1.2.1.1.2.0 module_seclevel authpriv module_secname snmpuser module_authproto sha module_authpass 12345678 module_privproto aes module_privpass 12345678 module_end

La configuration spécifique SNMPv3 peut être partagée entre les modules en la déplaçant hors de la déclaration du module, au cas où elle serait la même pour tous (elle peut également être partagée entre les agents en la déplaçant dans le fichier de configuration du Satellite server):

agent_name snmp address 127.0.0.1 seclevel authpriv secname snmpuser authproto md5 authpass 12345678 privproto des privpass 12345678 module_begin module_name snmp_authpriv_1 module_type generic_data_string module_snmp module_version 3 module_oid .1.3.6.1.2.1.1.1.0 module_end module_begin module_name snmp_authpriv_2 module_type generic_data_string module_snmp module_version 3 module_oid .1.3.6.1.2.1.1.2.0 module_end

Pour la création de groupes de composants (y compris SNMPv3), veuillez voir « SNMP wizard ».

Fichier de configuration du serveur Satellite default pour SNMPv3:

Vous devrez définir vos propres valeurs et/ou identifiants, ainsi que modifier les protocoles ou méthodes de cryptage nécessaires. Vous devez redémarrer le serveur PFMS pour que les nouvelles valeurs de configuration soient lues et mises en mémoire.

# Security level used for SNMPv3 messages (noauth, authnopriv or authpriv). #snmp3_seclevel authpriv # Security name used for SNMPv3 messages. #snmp3_secname # Authentication protocol (md5 or sha) for authenticated SNMPv3 requests. #snmp3_authproto sha # Authentication password for authenticated SNMPv3 request. #snmp3_authpass # Privacy protocol (des or aes) for encrypted SNMPv3 requests. #snmp3_privproto des # Privacy password for encrypted SNMPv3 messages. #snmp3_privpass

Voir aussi le cryptage des informations d'identification avec le token snmp3_credential_box.

Requêtes SSH

Les requêtes SSH sur les serveurs satellites installés sous MS Windows® sont encore en cours d'implémentation. L'équipe de développement du PFMS y travaille actuellement.

La commande SSH générique:

module_begin module_name GenericSSH module_type generic_data module_ssh 192.168.30.3 module_command ls /tmp | wc -l module_end

La saisie d'un seuil doit se faire à la fois dans la définition textuelle du module (module_min_warning, module_min_critical) et dans la définition des seuils via l'interface web:

module_begin module_name Latency module_type generic_data module_latency 192.168.70.225 module_min_warning 80 module_min_critical 120 module_end

Les modules d'exécution peuvent être créés manuellement. Les scripts ou commandes exécutés par le Serveur Satellite doivent être préalablement déployés et accessibles par celui-ci. En ce sens, il fonctionne de la même manière qu'un module_exec d'un Agent. A noter que l'utilisation de module_exec peut entraîner une diminution des performances du Satellite server.

module_begin module_name Sample_Remote_Exec module_type generic_data module_exec /usr/share/test/test.sh 192.168.50.20 module_min_warning 90 module_min_critical 95 module_end

Voir aussi le cryptage des informations d'identification avec le token ssh_credential_box.

Consultations avec add-ons

À partir de la version 7 de Pandora FMS, des modules complémentaires (plugins) peuvent également être ajoutés. Comme ceux-ci, vous devez tenir compte du fait que les plugins seront exécutés sur la machine où tourne le serveur Satellite. Par conséquent, vous devrez implémenter dans ces plugins une méthode permettant de se connecter à la machine distante que vous devez superviser. L'avantage par rapport aux plugins précédents est sa grande flexibilité. De cette manière, vous pouvez implémenter des conditions et d'autres mécanismes pour lesquels un module_exec n'est pas suffisant. La syntaxe est la même que pour les agents. Un exemple d'utilisation d'un plugin pourrait être le suivant:

module_plugin /usr/share/pandora/remote_advanced_checks.sh 192.168.0.1

Boîtes à lettres de créance

A moins que l'authentification ne soit configurée avec une clé privée et une clé publique, les modules SSH, WMI et SNMP 3 nécessitent un nom d'utilisateur (< user >') et un mot de passe (< pass >') pour fonctionner. Ces deux éléments sont enregistrés dans le fichier de configuration principal, satellite_server.conf, à l'aide de boîtes d'identification (credential_box) ayant les formats suivants:

réseau/masque, utilisateur, mot de passe

réseau/masque, utilisateur,[[mot de passe crypté|]]

Les requêtes SSH sur les serveurs Satellites installés sous MS Windows® sont encore en cours d'implémentation. L'équipe de développement du PFMS y travaille actuellement.

Par exemple:

credential_box 192.168.1.1/32,<user>,<pass1> credential_box 192.168.1.0/24,<user>,<pass2>

Les recherches dans les cases relatives aux titres de compétences sont effectuées à partir des masques les plus restrictifs jusqu'aux masques les moins restrictifs.

Les mots de passe peuvent être cryptés en utilisant Blowfish en mode ECB. Assurez-vous que credential_pass est défini, sinon le nom de host sera utilisé comme mot de passe de chiffrement par défaut. La représentation hexadécimale du texte chiffré doit être entourée de doubles crochets:

credential_box 192.168.1.0/24,<user>,[[80b51b60786b3de2|]]

Vue de la console de tous les agents

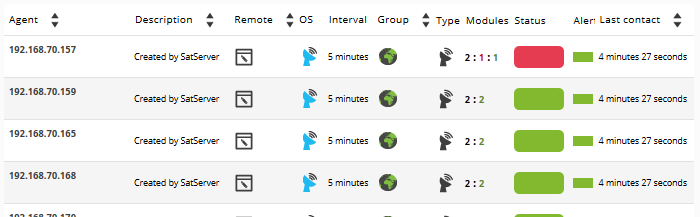

Si le serveur Satellite a été configuré correctement, vous devriez obtenir une vue de l'agent qui ressemble à ceci:

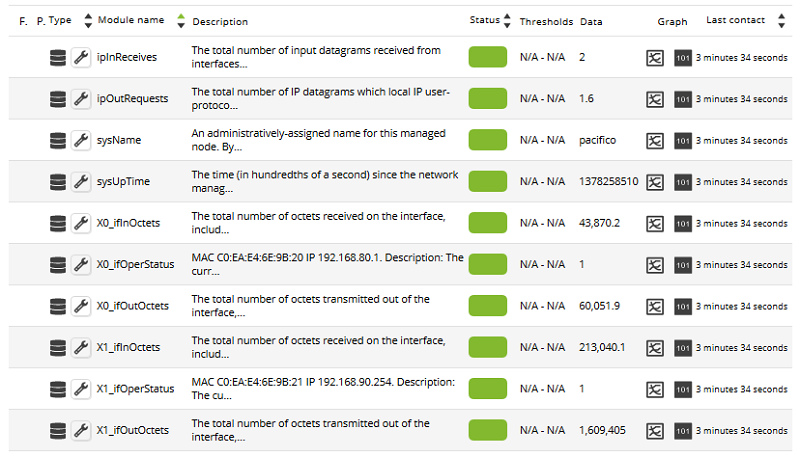

En général, les modules de type ICMP (Ping et Latence) seront créés sur toutes les machines, mais sur certaines machines, les modules de type SNMP et WMI peuvent également être générés. Sur les machines où WMI est activé, les modules suivants seront générés, s'ils sont disponibles. Sur les machines avec SNMP activé, les modules suivants seront générés, s'ils sont disponibles:

Dans la section massive_operations de la console Pandora FMS, il y a une section spéciale dédiée au serveur Satellite, où vous pouvez effectuer plusieurs actions d'édition et de suppression d'agents et de modules de manière massive.

Liste d'exclusion SNMP

Lors de la supervision de grands réseaux, les modules SNMP qui renvoient des données non valides peuvent affecter les performances du serveur Satellite et conduire d'autres modules à l'état inconnu. Pour éviter cela, le serveur Satellite peut lire une liste exclude de modules SNMP qui seront rejetés au démarrage avant d'être exécutés.

Pour créer une liste noire, éditez le fichier de configuration /etc/pandora/satellite_server.conf et vérifiez que snmp_blacklist est non commenté et configuré avec le chemin vers le fichier où les modules de la liste noire seront stockés. Exécutez ensuite:

satellite_server -v /etc/pandora/satellite_server.conf

Redémarrez le serveur Satellite. La liste des exclusions peut être régénérée autant de fois que nécessaire.

Le format de la liste des personnes exclues est le suivant:

agent:OID agent:OID ...

Par exemple:

192.168.0.1:.1.3.6.1.4.1.9.9.27 192.168.0.2:.1.3.6.1.4.1.9.9.27

Home

Home