SimpleSAML 2 . 0 local

Introduction

Après avoir installé SAML Single Sign-On en suivant la documentation officielle, vous pouvez utiliser les étapes suivantes pour configurer l'authentification locale.

Important : Cette authentification locale est uniquement destinée à des fins de test, il n'est jamais recommandé de l'utiliser dans des environnements de production et il est recommandé de revenir sur les changements de step 1 et step 2 avant de passer à la production.

Étape 1: Activation de l'exempleauth

Utilisez votre éditeur de texte préféré pour ouvrir le fichier de configuration suivant :

/opt/simplesamlphp/config/config.php

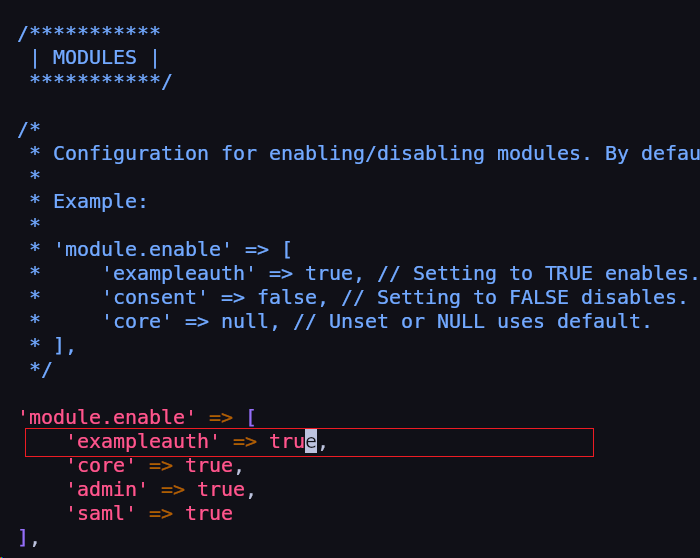

Trouvez le bloc module.enable, puis exampleauth, dont la valeur par défaut est false et changez-la en true.

Sauvegarder et quitter.

Étape 2: Création d'une source d'authentification locale

Ouvrez le fichier avec votre éditeur de texte préféré :

/opt/simplesamlphp/config/authsources.php

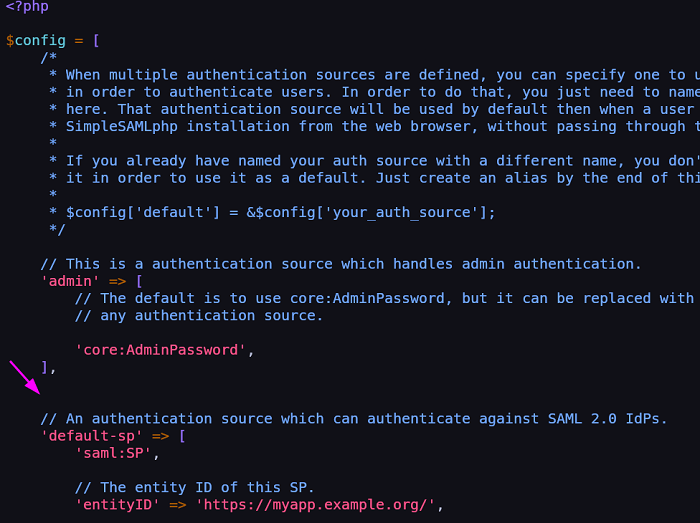

Un bloc doit être créé pour la nouvelle autentication source, le plus simple étant de le créer juste avant le default-sp :

Avec un bloc similaire au suivant :

- /opt/simplesamlphp/config/authsources.php

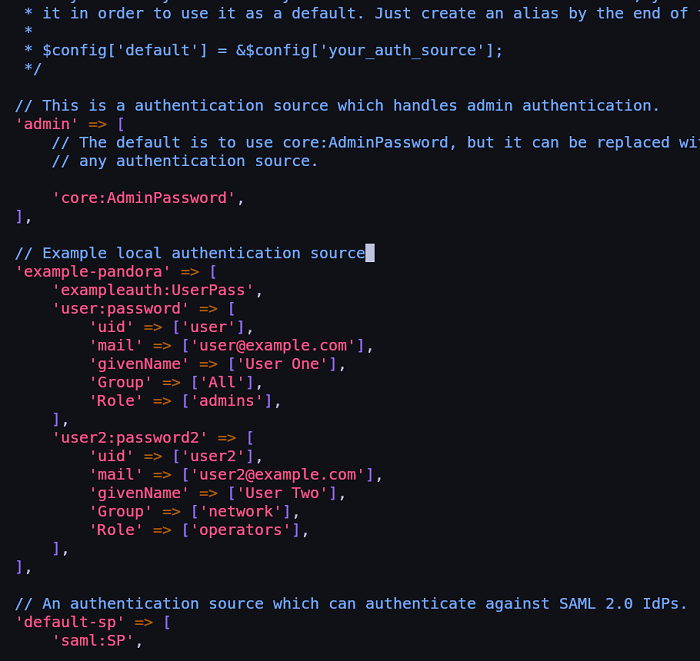

// Example local authentication source 'example-pandora' => [ 'exampleauth:UserPass', 'user:password' => [ 'uid' => ['user'], 'mail' => ['user@example.com'], 'givenName' => ['User One'], 'Group' => ['All'], 'Role' => ['admins'], ], 'user2:password2' => [ 'uid' => ['user2'], 'mail' => ['user2@example.com'], 'givenName' => ['User Two'], 'Group' => ['network'], 'Role' => ['operators'], ], ],

Le résultat devrait être similaire à:

La auth source nommée example-pandora contient 2 utilisateurs:

- L'utilisateur

user1avec le mot de passepasswordet l'utilisateuruser2avec le mot de passepassword2. - Chaque utilisateur possède un certain nombre d'attributs tels que

uid,mail,givenName,GroupetRole. - Ces attributs sont définis dans le array, de sorte que d'autres attributs peuvent être modifiés ou ajoutés afin d'effectuer d'autres tests d'authentification.

Étape 3: Vérification de l'authentification locale

Accessible via l'URL https://pandora.local/simplesamlphp/admin/ (remplacez pandora.local par l'URL de la Console Web de PFMS).

L'accès doit se faire par HTTPS, car l'authentification par HTTP échoue.

Saisissez les informations d'identification de l'utilisateur « admin » précédemment configuré dans SAML.

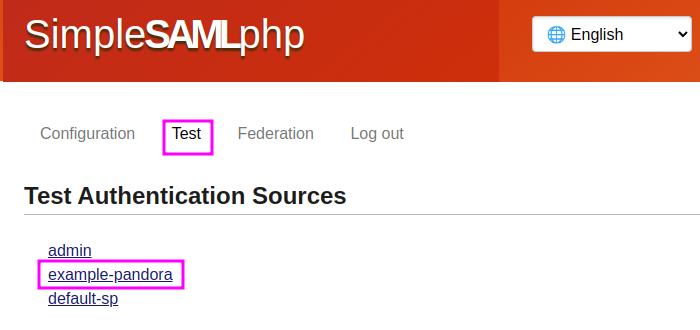

Cliquez sur l'onglet test qui affichera la nouvelle autentication source (example-pandora):

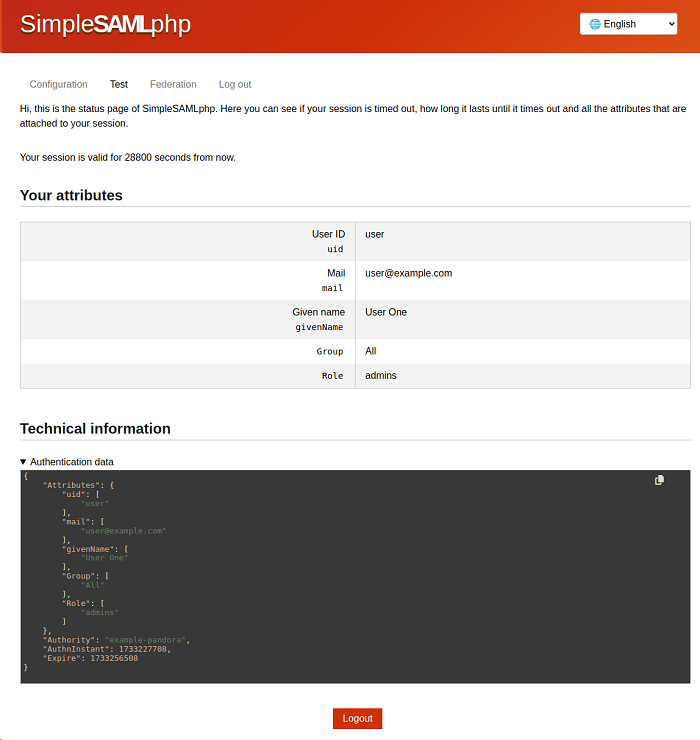

Cliquez sur exemple-pandora et il vous demandera un nom d'utilisateur et un mot de passe, vérifiez avec l'un de ceux définis dans step 2 (montré pour user) :

Regardez Vos attributs et comparez avec tous les attributs définis, vous pouvez ainsi vérifier que l'authentification par SAML fonctionne correctement et vous pouvez configurer cela dans Pandora FMS.

Home

Home