セキュリティモニタリング

概要

Pandora FMS はバックアップ環境、アンチウイルス、VPN、ファイアウォール、IDS/IPS、SIEM、ハニーポット、認証システム、ストレージシステム、ログ収集といったセキュリティインフラの状態を監視するために利用できます。加えて、Pandora FMS はプラットフォームをよりセキュアにするため二段階認証(2FA)、データベース上のパスワードの暗号化、外部認証、データを暗号化(SSL/TLS)した tentacle プロトコル、自己監査ログ、その他機能をセキュリティ向上のため内部ツールとして組み込んでいます。組織としての Pandora FMS は ISO/IEC 27001 の認証を受けており、自らの CVE を管理するため MITER 社より CNA に指定されています。私達はパブリックセキュリティポリシーを持っており、独立セキュリティ監査機関に対しオープンです。

これらの機能に加え、Pandora FMS はバージョン773からセキュリティに特化した機能を組み込んでおり、この先のバージョンでさらなる機能を追加予定です。

Pandora FMS はバージョン774で以下のセキュリティ機能を追加しました。

- 基本的なシステムセキュリティを監視するためのセキュリティモニタリングプラグイン(GNU/Linux® 向けのみのデザイン)

- 時間とともにシステムを評価するセキュリティ強化 (GNU/Linux®、MS Windows®)

- 脆弱性評価システム (GNU/Linux®、MS Windows® およびリモートシステム)

セキュリティモニタリングプラグイン

GNU/Linux エージェントに同梱のこのプラグインは、環境の基本的な側面を常に検証することができます。軽量で、システムパフォーマンスへの影響をわずかにするよう設計されており、エージェントの標準監視間隔である5分ごとに実行されます。システムの以下側面をチェックしましょう。

- システムにアクセスしての全ユーザのパスワード強度チェック: デフォルトでは100項目ある「パスワード辞書」を用いて実行します。あなたの組織でよく使われるパスワードを反映するために、この辞書をカスタマイズして独自の項目を追加できます。

- SELinux ステータス: 有効かどうかをチェックします。

- root ユーザでのリモートアクセス: このユーザでのパスワードログインができるかを検証します。

- 事前に設定し発行した SSH キーを用いての root での自動リモートアクセス

- 現在リッスンしている TCP ポート (リストにある許可ポート外のもの)

- 必要設定ファイルの変更:

/etc/resolv.conf、/etc/hosts/ 、/etc/passwdといったファイルが健全で、変更があったかどうかを検証します。

これらはとても基本的であると同時にとても重要です。テスト環境、セカンダリホスト上の仮想マシンまたは VPS などあらゆるシステムが基本的な攻撃に対し脆弱ですが、一般的にこれらが組織内でより深刻なインシデントに対してオープンなシステムの80%を占めます。

セキュリティプラグインをインストールするには、シンプルに GNU/Linux エージェント内でこれを有効にしてください。バージョン774以降ではデフォルトで含まれています。

module_begin module_plugin /etc/pandora/plugins/pandora_security_check module_end

それ以前のバージョンのエージェントにプラグインをインストールするには、Pandora FMS プラグインライブラリからダウンロードしてください。

強化モニタリング

Center for Internet Security (CIS) の推奨事項が Pandora FMS の監視技術に取り込まれ、統合保証監査システムを提供しています。これにより、利用・監視中の環境において強化対策(セキュリティ強化)の進化を時間経過とともに追跡・評価できます。

システム強化は攻撃対象領域を削減し防御を強化することにより、コンピュータシステムのセキュリティを向上させるプロセスです。これはデフォルト設定、悪い設定、不適切な設定による設定エラーを潜在的な攻撃者が探索しづらくすることを目的としています。

時間とともにセキュリティ脅威と脆弱性が進化するため、システム強化は継続的なプロセスとなります。状況の変化に適応するため、継続的な監視、リスク評価、セキュリティ構成の調整が必要です。加えて、確実に一体的な強化システムとするため、組織は CIS コントロールや 米国国立標準技術研究所 (NIST) ガイドラインといった業界固有の標準やベストプラクティスに従うことがよくあります。

Pandora FMS は実行するチェックをグループ化するため複数の CIS カテゴリを使用しています。

PandoraFMSが監査するCISカテゴリ

我々は安全性が極めて重要なさまざまなカテゴリにわたって1500以上の個別チェックを実施することで、CIS の推奨事項をさらに一歩進めました。

インベントリとハードウェア・ソフトウェア資産のコントロール: 組織の全てのデバイスとソフトウェアを監視し管理します。技術資産の最新インベントリを維持し、不正プロセスをブロックするため認証を行います。

デバイスインベントリとコントロール: ハードウェアデバイスを認識・管理するため、認証済みのものだけがアクセスでき他はブロックします。適切なインベントリを維持することで内部リスクを最小限に抑え、環境が整理され、ネットワークが明確なものになります。

脆弱性管理: 資産を時間を追って分析して潜在的な脆弱性を検知し、攻撃の入り口となる前にそれらを修正します。組織のソフトウェアと OS を最新のセキュリティ対策とパッチで常に最新に更新することでネットワークセキュリティが強化されます。

管理者権限の制御下利用: アクセスコントロールと管理者アカウントの挙動を厳密に監視し、重要なシステムへの不正アクセスを防止します。管理者権限の不正使用を防ぐために、許可されたユーザーのみが適切な権限を持つようにします。権限の不正使用を防ぐための厳格なポリシーを確立します。

セキュアなハードウェア・ソフトウェア設定: 組織に承認された基準に基づいたセキュリティ設定を確立し維持します。誤った構成を検出して警告し、攻撃者が脆弱なサービスや構成を悪用するのを防ぐための変更管理プロセスを確立する、厳格な構成管理システムを作成します。

ログと監査ログのメンテナンス、監視、分析: 潜在的な異常を特定するためにイベント監査ログを収集、管理、分析します。攻撃を完全に理解しセキュリティインシデントに効果的に対応するため、詳細なログを保持します。

マルウェア防御: 組織の異なるポイントで悪意あるコードのインストールと実行を監視・制御し攻撃を防止します。マルウェア対策ソフトウェアを設定して使用し、自動化を活用して速やかに防御をアップデート、攻撃発生時に修正アクションを行います。

E メールと Web ブラウザの保護: Web ブラウザと E メールシステムをオンラインの脅威から保護・管理し攻撃対象領域を減らします。無許可の E メールプラグインを無効化し、Web ベースの URL フィルターを用いてユーザが信頼済みの Web サイトのみアクセスできるようにします。共通の出入り口を攻撃から守ります。

データ復旧機能: 組織の重要な情報が正しくバックアップされるようプロセスとツールを確立します。重要なデータが侵害される攻撃の際、情報をリストアする信頼性のあるデータ復旧システムを保証します。組織がデータ損失に効果的に対応できるよう準備します。

境界防御とデータ保護: センシティブなデータを特定・分離し、暗号化、データ侵入防止計画、データ損失防止技術を含む一連のプロセスを確立します。不正アクセスを防止する強力なバリアを確立します。

監視とアカウント制御: システムとアプリケーションアカウントのライフサイクル全体を、作成から削除、使用・非アクティブまで綿密に監視します。このアクティブ管理は攻撃者が正規かつ非アクティブなユーザアカウントを悪意ある目的で悪用することを防止し、アカウントとそのアクティビティを常に制御できるようになります。

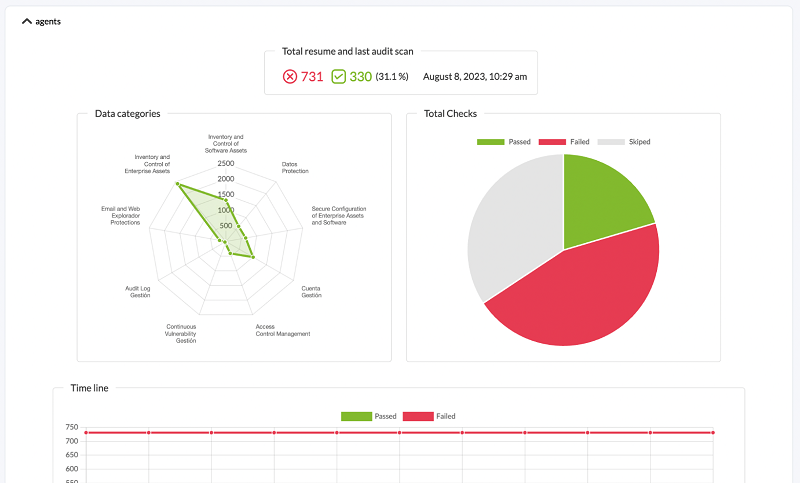

各マシンの詳細な強化監査

チェックは各マシン上で実行されるエージェントにより行われます。通常、監査は毎週行われますが、期間は1ヶ月などより長い期間に設定可能です。これによりシステムのセキュリティのスナップショットを取得でき、セキュリティ指数(実行し承認されたチェックとテストに合格しなかったチェックの比で定義される数値レーティング)を計算して割り当て、時間経過における安全性指数の推移を確認できます。

システムの強化ステータスの「スナップショット」の例です。

時間経過によるシステム強化の進化の例です。

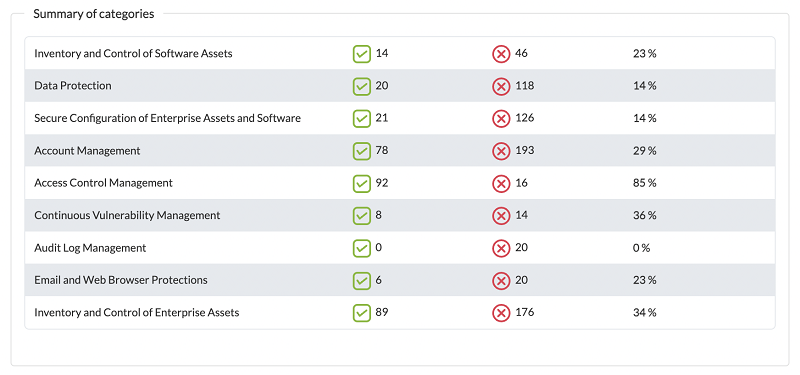

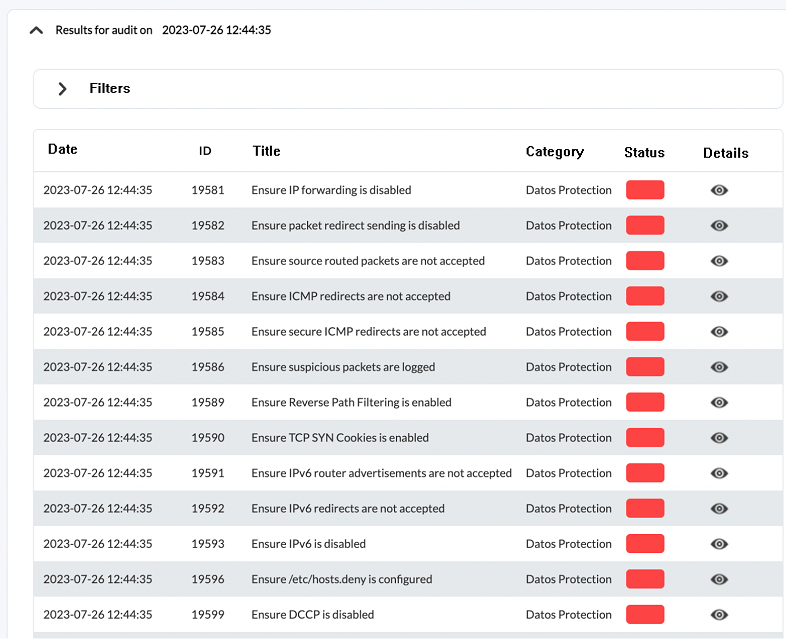

実行されたチェックがカテゴリごとに閲覧できます。

それぞれの要素グループについて、修正のために詳細を確認してください。

強化監視の設定

各システムに応じてコントロールが開発されており、対応している場合は監視対象の環境に関連しているかどうかを判断するのに役立てられます。現在、この機能は MS Windows® および GNU/Linux® サーバーで使用できます。この機能は 773 以降のエージェントで使用できます。エージェントが 773 より前のバージョンの場合は、更新する必要があります。

利用するにはエージェント設定で対応するプラグインを有効化します。これは手動またはマシングループの監視ポリシー経由で行えます。

MS Windows® の場合:

module_begin module_plugin "%PROGRAMFILES%\Pandora_Agent\util\pandora_hardening.exe -t 150" module_absoluteinterval 7d module_end

GNU/Linux® の場合:

module_begin module_plugin /usr/share/pandora_agent/plugins/pandora_hardening -t 150 module_absoluteinterval 7d module_end

これらの例では、強化監査は7日ごとに、各コマンドが150秒のタイムアウトで起動します。監査の間隔を30日に延ばすことはできますが、不必要なインベントリデータが生成されるため数日ごとで実行することは推奨しません。

強化データ監視

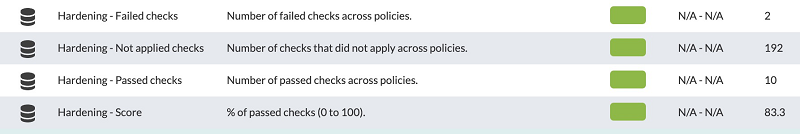

特定のシステムやグローバルレベルでこのデータを解析できるビューやダッシュボードに加え、強化システムが生成するモジュールがいくつかあり、他の Pandora FMS データと同様に強化評価データの処理、アラートの設定、グラフィックの生成、その他必要な用途に使用できます。これらのモジュールは強化監査が実行されるたびに自動で生成または更新され、セキュリティ というモジュールグループ に属します。

- Hardening - Failed checks: 安全テストに合格しなかったチェックの総数を表示します。

- Hardening - Not applied checks: Linux ディストリビューションや Windows バージョンの違うチェック、または特定のコンポーネントがインストールされていないなどの理由で実行されなかったチェックの総数を表示します。

- Hardening - Passed checks: 安全テストに合格したチェックの総数を表示します。

- Hardening - Score: 合格したチェックのパーセンテージを表示します。しきい値を設定して、システムがセキュリティに関して

警告または障害状態の場合表示することができます。

強化データ表示

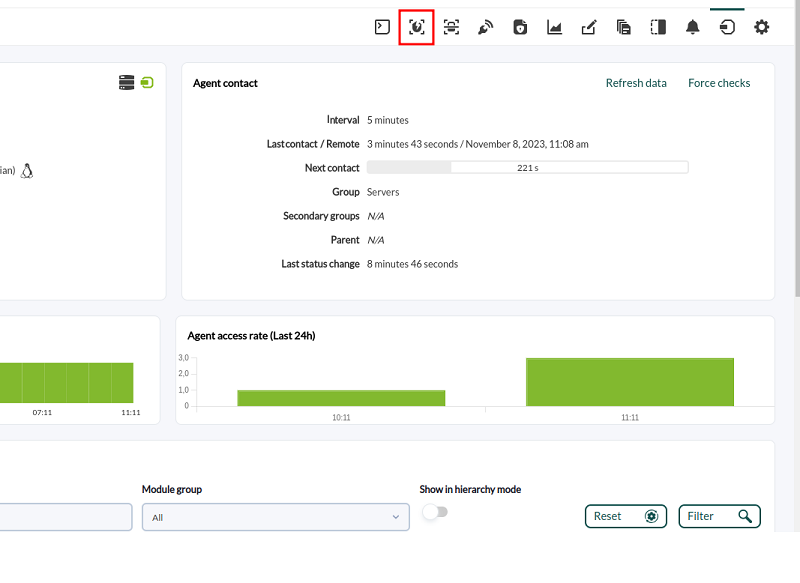

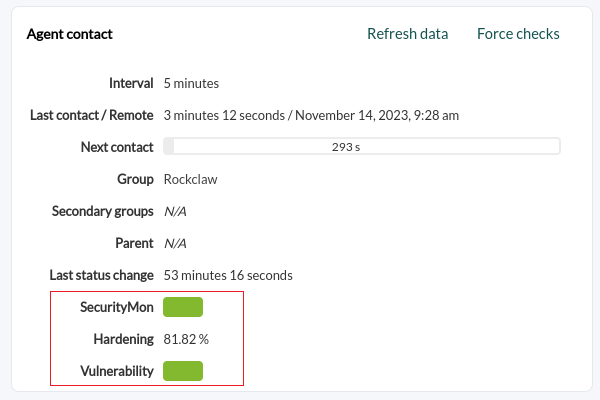

エージェントが初めて強化モジュールを実行すると、情報が届き各エージェントの詳細(操作 → モニタリング表示 → エージェント詳細 → エージェントメイン表示)のエージェント接続(Agent Contact) ボックスでセキュリティステータスを要約した3つの要素が確認できます。ポインタオーバーするとセキュリティモジュールの数を表示するセキュリティモン(SecurityMon) 、達成されたセキュリティパーセンテージである強化(Hardening) 、ポインタオーバーすると達成スコアを表示する脆弱性ステータスである脆弱性(Vulnerability) です。

またこれらのエージェントの強化のためのセクションが有効化されます。

加えて、操作メニューでセキュリティ(Security) というセクションが表示されるようになります。強化 データに特化したダッシュボードで、グループ、エージェント、CIS カテゴリその他項目でフィルタすることができます。

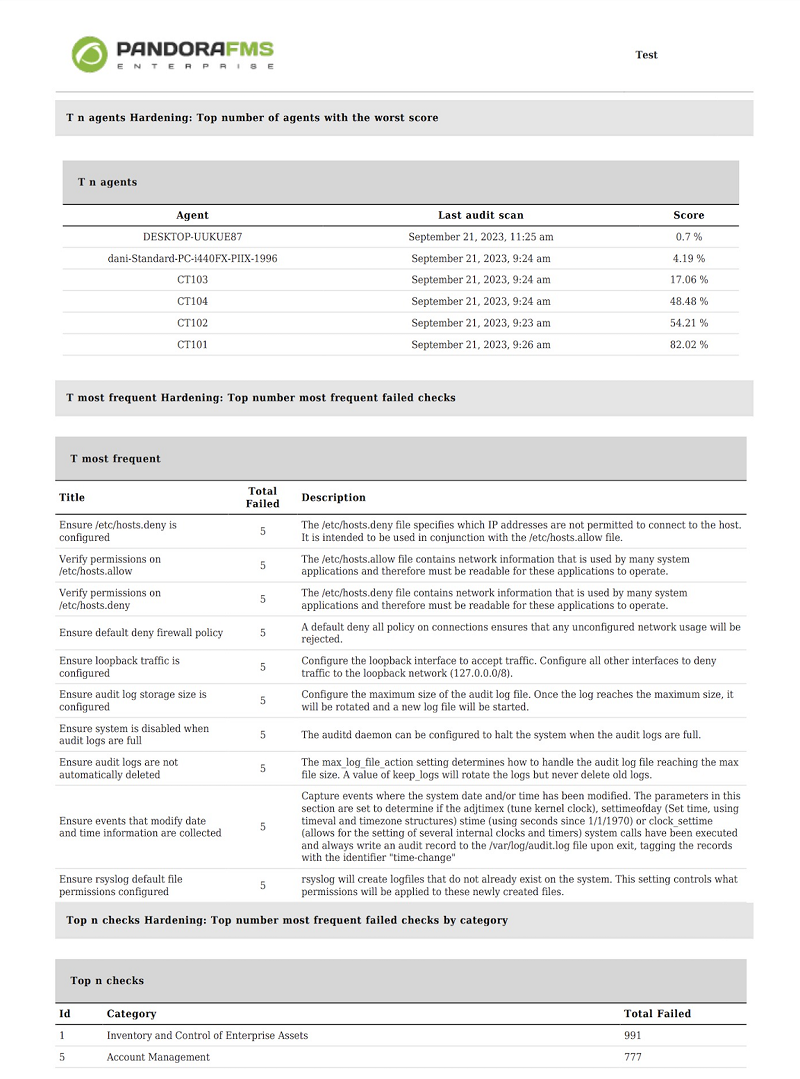

強化レポート

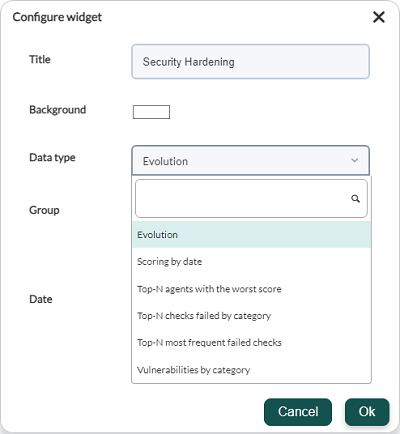

強化情報を表示するため新たなレポートタイプが作成されました。

- スコアが最悪の上位 N エージェント(Top N agents with the worst score): グループでフィルタされます。

- 最も頻繁に失敗した上位 N 個のチェック(Top N of checkups that fail most frequently): グループでフィルタされます。

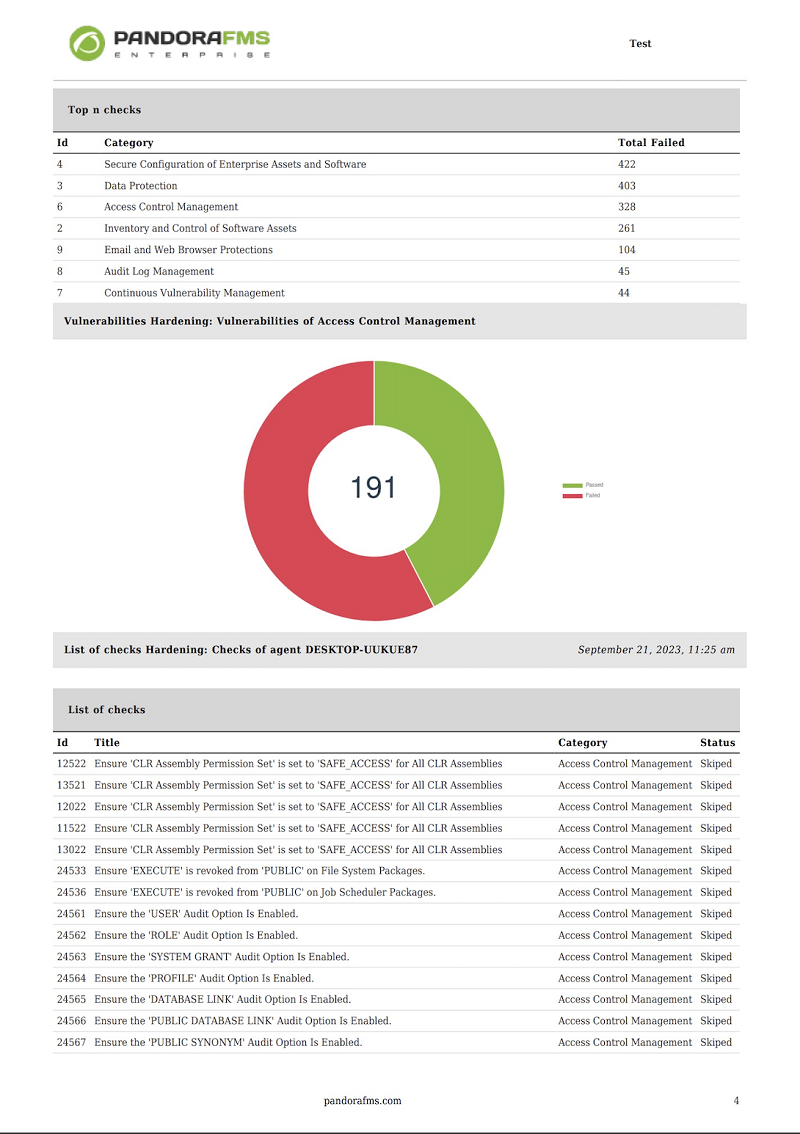

- カテゴリ別の脆弱性(Pie chart with Vulnerabilities by type): CIS カテゴリを選択すると、全エージェントの合否またはスキップ(オプション)がカテゴリ別にグループ化され表示(または選択したグループのみ表示)されます。

- カテゴリ別の失敗した上位 N 個のチェック(Top N of checks that fail by category): 全エージェント(または選択したグループ)の最新データが強化カテゴリでグループ化され、全エージェント間で最も失敗の多いカテゴリが表示されます。

- チェックリスト(List of security checks) は技術的な、全ての詳細な情報を伴う徹底的なレポートです。エージェントの最新のチェックが表示され、グループ、カテゴリ、ステータスでフィルタできます。

- 日付ごとのスコア(Scoring) は選択したグループ内のエージェントまたは全エージェントの、レポートのデフォルトフィルタ期間で選択した時間範囲内での最新スコアを表示します。時間範囲内の各エージェントの最新スコアが常に取得されます。つまり、1ヶ月の範囲が指定されている場合はその月の最終スコアが検索されます。

PDF レポートのいくつかの例です。

強化ダッシュボード

エージェントのセキュリティ表示

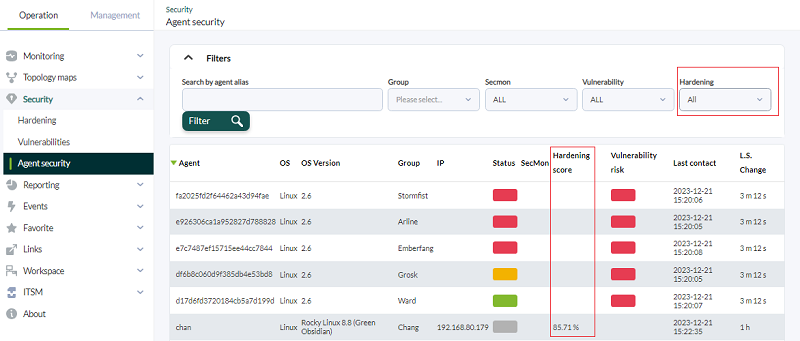

操作(Operation) → セキュリティ(Security) → エージェントセキュリティ(Agent security) メニューに進みます。

エージェントのセキュリティ表示では、強化(Hardening) の項で各エージェントのスコアを他のデータとともに表示できます。強化スコアのパーセンテージや他の追加フィールドでフィルタできます。強化スコアを省いてエージェントを表示する場合は、全て(All) オプションを使用します。

脆弱性監視

強化評価の実行方法と同様に、Pandora FMS エージェントとリモート検出エンジンは、システムにインストールされたソフトウェアに関する情報を検索し、この情報を Pandora FMS が持つ脆弱性の中央データベース (NIST、Miter などのソースからダウンロード) と比較し、既知の脆弱性を持つソフトウェアパッケージのリストを提供します。

この機能は、ソフトウェアエージェントがある場合 (およびこれらのエージェントでソフトウェアインベントリが有効になっている場合)、またはエージェントが存在せずネットワークをスキャンする必要がある場合に使用できます。ネットワークがスキャンされる場合、提供される情報量は少なくなります。エージェントを使用することをお勧めします。

ソフトウェアインベントリがアクティブである限り 、バージョン7の全てのエージェントが使用できます。このシステムは GNU/Linux® と MS Windows® システムで動作します。

強化と同様の仕組みで、Pandora FMS は脆弱性の数とその危険性に基づいた各システムごとのリスク指標を提供します。

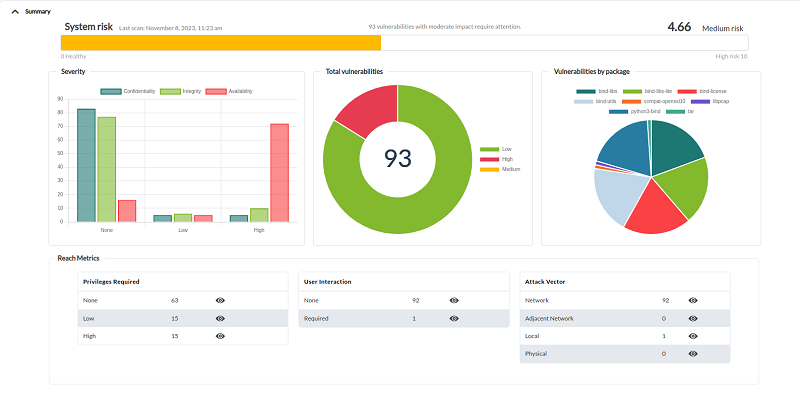

これはシステム脆弱性の情報パネルを提供し、時間経過ごとのリスクの進化を示し、攻撃の複雑さ、重大度、脆弱性の種類、攻撃ベクトル、ユーザ操作、必要な権限の種類といった様々な基準で分類した脆弱性を表示します。

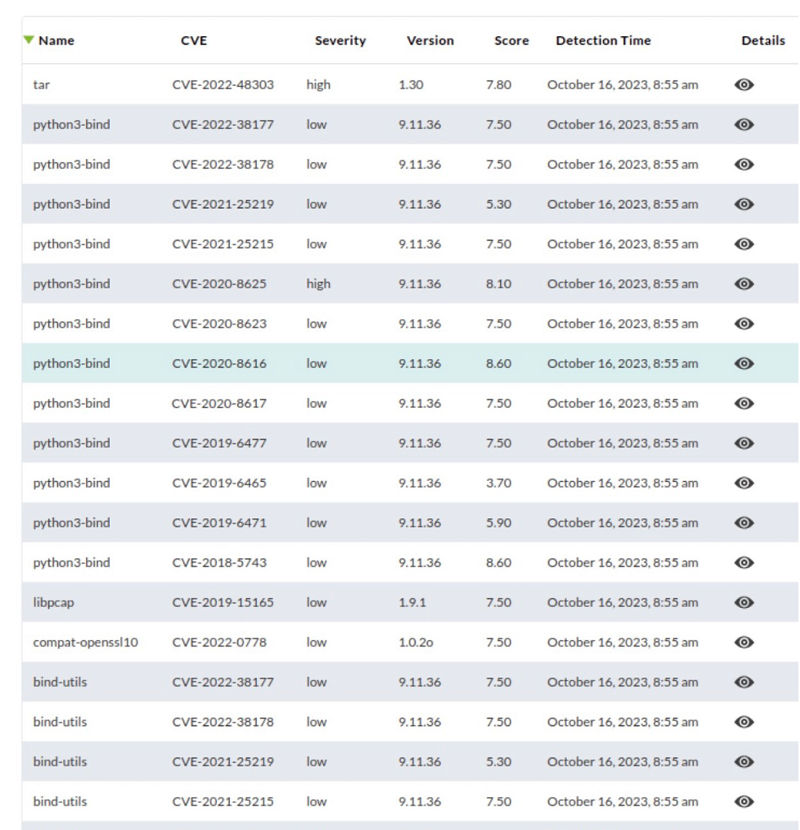

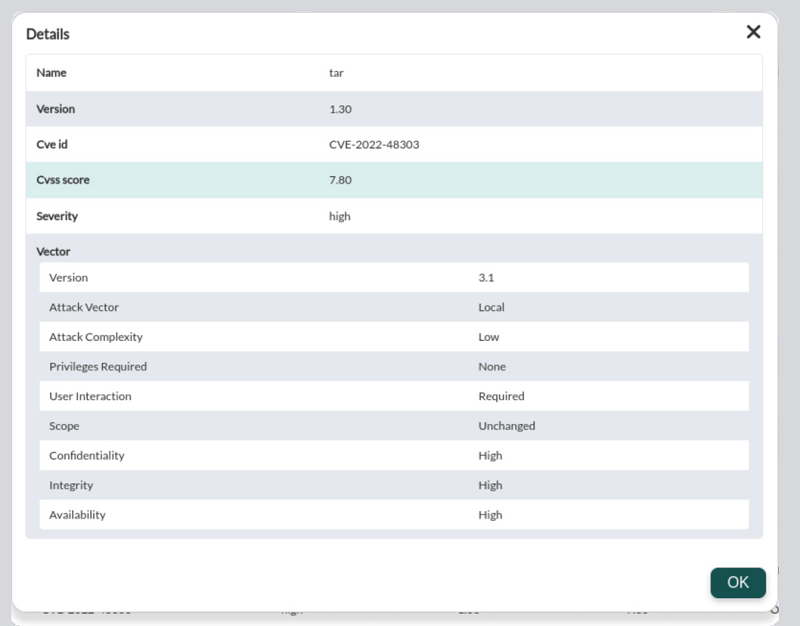

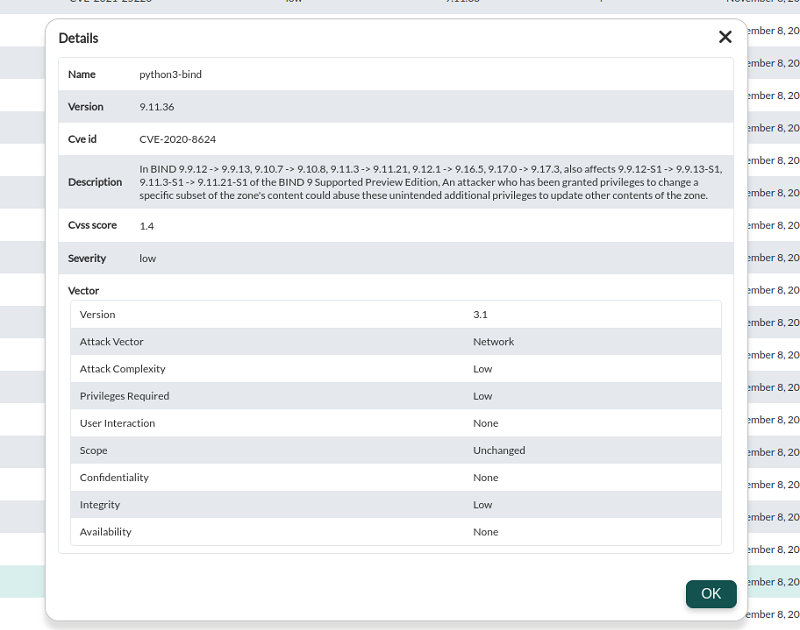

コントロールパネルを操作して情報をフィルタし、脆弱なソフトウェアパッケージが指定された詳細レベルと、それに適用される脆弱性(CVE コード付き)と問題の説明を表示できます。

CVEとは?

CVE(Common Vulnerabilities and Exposures, 共通脆弱性識別子) はソフトウェアやハードウェアのセキュリティ脆弱性に対するユニークで標準化された識別子です。CVE は特定のセキュリティ脆弱性を識別しリスト化するため世界中で利用されている命名・追跡システムです。このシステムは脆弱性情報の整理、伝達、参照を容易にし、サイバーセキュリティコミュニティと IT プロフェッショナルがセキュリティの問題により効率的に対処して解決できるようにするため作成されました。

CVEの鍵となる特徴は以下です。

- 固有識別: 各 CVE は識別のための固有の番号を持ち、追跡や参照を容易にします。例えば「CVE-2021-12345」のようなフォーマットになります。

- 詳細な説明: 各 CVE は脆弱性の詳細な説明を含んでおり、ユーザが問題の性質と影響をより良く理解できます。

- 相互参照: CVE はしばしば米国国立標準技術研究所(NIST)の国家脆弱性データベース(NVD)といった他のセキュリティリソースやデータベースとの相互参照を含んでおり、脆弱性についての追加情報を提供しています。

- 発行日: CVE は通常脆弱性情報が公開された日付を含んでいます。

CVE はコンピュータセキュリティ産業、ソフトウェア・ハードウェアベンダー、セキュリティ研究者、システム管理者が脆弱性を追跡し管理するために利用されています。この標準化された命名法は脆弱性を世界中に一貫して伝達・対処し、組織とエンドユーザをセキュリティの脅威から保護するのに不可欠です。加えて CVE の存在は、組織が最新の脅威を把握し、必要に応じパッチ適用やセキュリティ対策を取るためのデータベースやツールを作成することを容易にします。

Pandora FMS 脆弱性データベース

Pandora FMS 脆弱性データベースは2つのソースから取得されます。

- NVD NIST、MITER、Red Hat からデータを組み合わせた CVE 検索

- Canonical、Red Hat、Debian、Arch Linux、NVD NIST、Microsoft Security Updates のリポジトリからの直接情報

Pandora サーバーはこのデータから独自のデータベースを構築し、メモリ内でセグメント化とインデックス作成を行い迅速な検出を実現します。これにより、Pandora FMS エージェントによって報告されたオペレーティングシステムに対応する脆弱性のみが読み込まれます。

エージェントを用いて脆弱性を検出するため、デフォルトでは Pandora FMS サーバによって配布される、パッケージとアプリケーション名を様々な CVE と関連付けるデータベースを利用します。リモートで脆弱性を検知するため、CPE と CVE を関連付けるデータベースが利用されます。コンソールはサーバデータベースで見つかった様々な CVE 情報を含むデータベースを利用し、ユーザへの表示とレポート生成を行います。様々な CVE データはバージョン774から存在する tpandora_cve テーブルから読み込まれます。

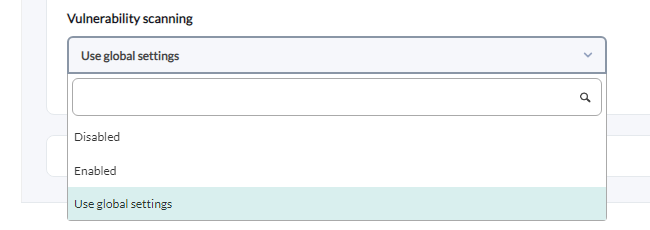

脆弱性監査の設定

サーバでの設定

ローカルな脆弱性検知のためには、データサーバがアクティブでエージェントがインベントリ情報を送信している必要があります。

リモート脆弱性検知のためには自動検出サーバがアクティブである必要があります。

エージェントでの設定

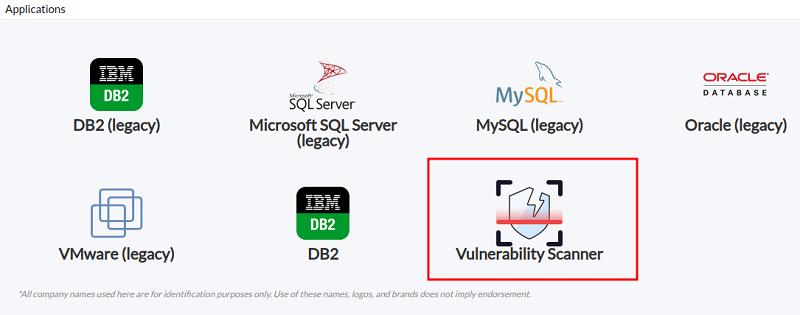

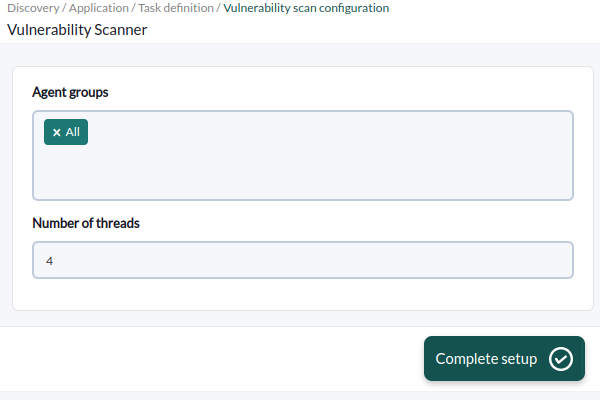

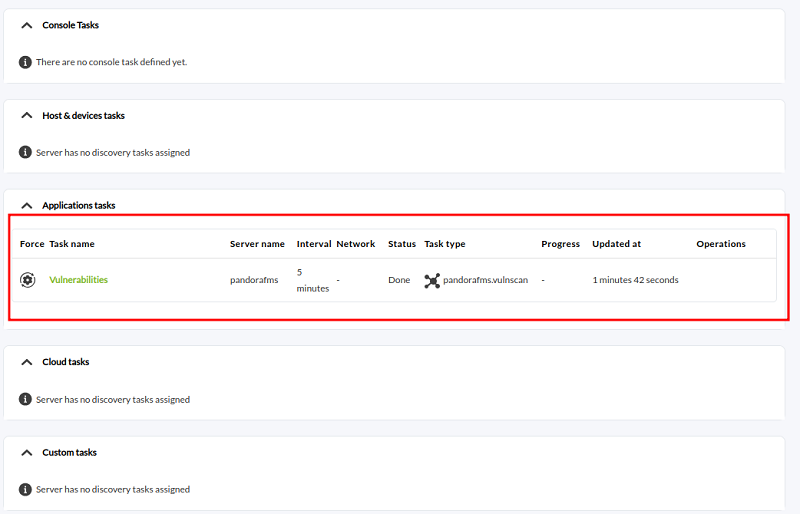

リモートスキャンタスク

これを利用するためには、自動検出に進み新たに脆弱性検出タスクを立ち上げる必要があります。脆弱性検出を始めるために、既存の1つ以上のグループを選択するよう求められます。スキャンには各エージェントのメイン IP アドレスが使用されます。監視していない、または Pandora FMS に存在しない対象の場合は、はじめに通常のネットワーク検出で検出しておく必要があります。

脆弱性スキャンは新しいエージェントを作成しません。

脆弱性データ表示

情報を取得できると各監視システムに脆弱性のタブが表示されます。

バージョン775現在 ダッシュボードが表示され、(脆弱性ランキングで最低の)最も脆弱なシステムトップ10 、(最も頻出の)脆弱性トップ10 、その他グルーピングのグラフが含まれています。

これらのレポートはいくつかの要素でフィルタできます。

- 機器のグループ

- 攻撃の複雑さ(低/中/高)

- 脆弱性の種類(機密性、完全性、可用性、…)

- アクセスベクトル(ネットワーク、隣接ネットワーク、…)

- ユーザ操作(なし、必要、など)

- 必要な権限(なし、低、…)

スコープメトリクスで脆弱性を素早くフィルタできます。

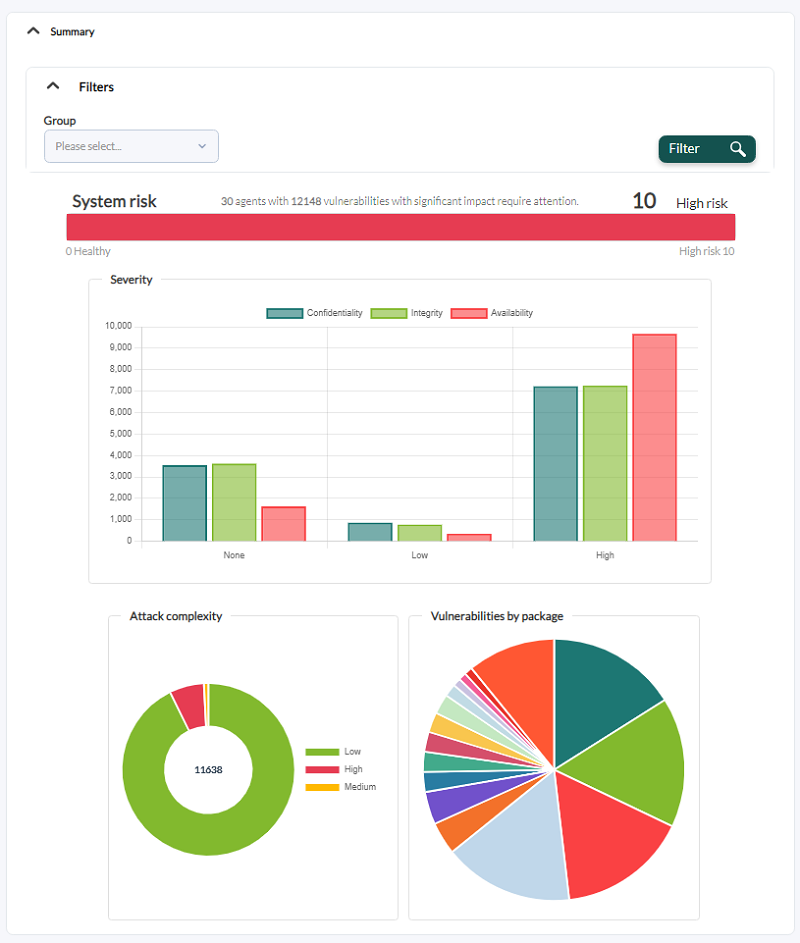

戦略的セキュリティの表示

操作(Operation)→ セキュリティ(Security) → 脆弱性(Vulnerabilities) メニューに進みます。

概要

エージェントの全体像が表示され、システム全体のリスク、攻撃の複雑さの重大度、インストールされている各ソフトウェアパッケージがもたらす脆弱性をまとめたグラフが表示されます。

エージェントグループでフィルタできます。デフォルトでは全て(All) のグループが表示されます。

データの内訳

セキュリティデータの内訳として、最も脆弱であるトップ10のエージェントとトップ10のソフトウェアパッケージを表示します。

情報はエージェントグループでのフィルタと CSV フォーマットでのエクスポートが可能です。必要な権限 、ユーザ操作 、攻撃ベクトル の項は監査セクションを参照するボタンがあります。

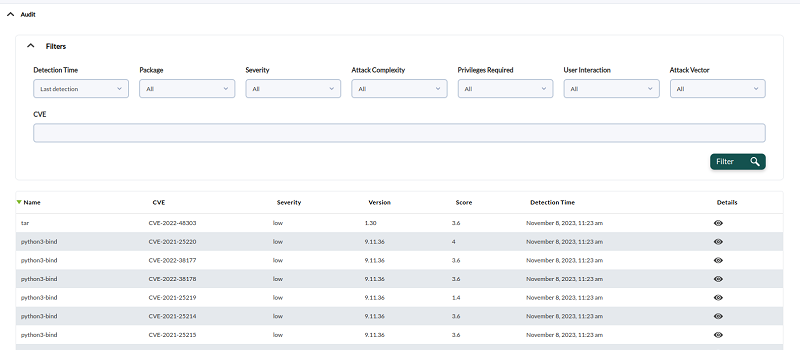

監査

デフォルトでは全ての脆弱性情報を表示するので、ロードに時間がかかるかもしれません。CVE 番号を含む脆弱性の特徴の組み合わせでフィルタすることができます。

情報をフィルタすると、各アイテムに詳細な情報を表示するボタン(目のアイコン)が現れます。

Home

Home