Sections

- Importance de la visibilité dans les services et l’infrastructure informatiques

- Processus de supervision des systèmes informatiques

- Les Four Golden Signals

- Meilleures Pratiques pour Éviter la Fatigue des Alertes

- Activités dans la pratique de la supervision des systèmes informatiques

- Le panorama de la supervision informatique avec Pandora FMS

- Points forts de Pandora FMS

- Fonctions avancées et outils Pandora FMS

- Les tendances futures dans la supervision des systèmes informatiques

Importance de la visibilité dans les services et l’infrastructure informatiques

La transformation numérique et la vitalité des systèmes informatiques

En général, toutes les organisations, petites ou non, vivent une Transformation numérique accélérée : de la numérisation de la plupart des processus et du travail à distance ou hybride dans de grandes entreprises qui collaborent avec des clients et des fournisseurs dans différentes zones géographiques, aux maisons qui deviennent des mini-centres de travail ; tous intégrant de plus en plus d’appareils et de technologies (collaboration, automatisation, analytique, intelligence artificielle, etc.), nécessitant une meilleure connectivité et une performance optimale de leurs systèmes. La supervision des systèmes est donc essentielle pour assurer la vitalité des systèmes informatiques.

Qu’est-ce que la supervision des systèmes informatiques ?

La supervision des systèmes informatiques permet de superviser et de gérer en permanence l’infrastructure des technologies de l’information (TI) grâce à la visibilité de l’état de l’infrastructure et de ses services, non seulement pour que les ressources soient disponibles, mais également pour les optimiser et prévoir les événements ayant un impact sur l’entreprise. Sur les plateformes modernes de Supervision des systèmes, il existe des outils qui génèrent des alertes sur les anomalies ou les risques potentiels, permettant d’agir à temps et de manière appropriée.

La supervision des systèmes informatiques fournit également des informations en temps réel sur l’utilisation et la capacité des ressources qui servent à planifier la croissance et à prendre des décisions sur la consommation inutile pour répondre aux aspects de coûts et de durabilité environnementale.

Processus de supervision des systèmes informatiques

Définitions officielles de la supervision selon Google et ITIL® 4

Selon le Site Reliability Engineering (SRE) de Google, la supervision consiste à collecter, traiter, agréger et afficher des données quantitatives en temps réel sur un système. Ces données peuvent inclure les comptages (counts) et les types de requêtes (queries), les comptages et les types d’erreurs, les temps de traitement et la durée du serveur.

Dans ITIL® 4, les informations sur l’état et les performances du service sont incluses dans la pratique de « Supervision et gestion des événements ». Le monitoring est défini comme une capacité qui permet aux organisations :

- De répondre correctement aux événements passés qui ont affecté le service.

- De prendre des mesures proactives pour prévenir de futurs événements indésirables.

Cette supervision s’inscrit dans le cadre du système de valeur du service (SVS) et concerne les quatre dimensions essentielles pour la gestion des services :

- Organisation et personnes.

- Partenaires et fournisseurs.

- Flux de valeur et processus.

- Information et technologie.

Types de supervision et leur importance dans la gestion des services informatiques

- Indicateurs de performance (KPIs) : Ces indicateurs évaluent la performance globale des systèmes tels que la disponibilité, le temps de réponse et l’utilisation des ressources.

- État du stockage des disques : Supervision de la capacité et des performances des disques durs et autres dispositifs de stockage.

- Interfaces réseau : Vérification que les interfaces réseau sont actives et que des problèmes potentiels sont détectés.

- Alertes et actions automatisées : Configuration des alertes pour détecter les écarts dans les paramètres et exécution d’actions automatiques selon des critères prédéfinis.

Bien entendu, la collecte de données en temps réel et de manière cohérente est essentielle pour prendre des décisions éclairées. Comme on peut le voir, la supervision des systèmes informatiques est essentielle pour s’assurer que les systèmes fonctionnent bien, qu’ils sont également sûrs et offrent un bon rapport qualité-prix.

Aspects clés supervisés dans les systèmes informatiques

La supervision des systèmes doit fournir les éléments nécessaires pour comprendre l’état des ressources et les raisons ou causes de cet état. Il faut obtenir des informations sur les anomalies, les problèmes existants ou potentiels et les alertes pertinentes pour entreprendre des activités de maintenance et de prévention qui garantissent que les services fonctionnent et peuvent être consommés selon les niveaux de performance convenus. Pour ce faire, des métriques doivent être collectées et analysées, telles que :

- Métriques d’infrastructure de bas niveau (connues sous le nom de « black-box monitoring ») : Ils sont mesurés au niveau de l’hôte, du serveur, du réseau et des installations, et comprennent le processeur, l’espace disque, l’alimentation et l’état de l’interface, entre autres.

- Mesures d’application : Ils sont mesurés au niveau du logiciel et comprennent le temps de réponse, le taux d’erreur et l’utilisation des ressources, entre autres.

- Métriques de niveau de service : Ils sont basés sur l’infrastructure, la connectivité, les applications et les actions de service, le cas échéant.

Généralement, les métriques de supervision système informatique proviennent de fonctions de supervision natives conçues et construites au sein des composants informatiques ; cependant, il existe des systèmes de supervision informatique capables d’extraire des métriques de niveau de service plus avancées.

Les Four Golden Signals

Explication des signaux fondamentaux pour la supervision des systèmes informatiques : Latence, Trafic, Erreurs et Saturation

Pour Google, dans la supervision des systèmes informatiques, il existe Four Golden Signals sur lesquels la supervision des systèmes informatiques devrait se concentrer :

- Latence. Il fait référence au temps nécessaire pour répondre à une demande ; c’est-à-dire le temps aller-retour, généralement en millisecondes. Plus la latence est élevée, moins le niveau de service est connu, étant donné que les utilisateurs ne sont pas disposés à assumer la lenteur et le manque de réactivité.

- Trafic. Il fait référence à la demande que le système doit supporter ; c’est-à-dire, les demandes gérées ou le nombre de sessions dans une période de temps, occupant la capacité configurée. Plus il y a de trafic, plus la pression sur les systèmes informatiques et la probabilité d’affecter l’expérience client sont élevées.

- Erreurs. En comprenant par ceux-ci le taux de demandes qui échouent, que ce soit explicitement, implicitement ou par des politiques. Les erreurs signalent les problèmes de configuration ou les défaillances des éléments dans le modèle de service.

- Saturation. Elle indique une mesure de la fraction du système, qui met en évidence les ressources les plus limitées ; c’est-à-dire à quel point le service est « complet ». Bien sûr, si les niveaux d’utilisation établis sont dépassés, des problèmes de performance se produiront probablement.

Meilleures Pratiques pour Éviter la Fatigue des Alertes

Risques de sur-alerte et stratégies pour établir des règles efficaces

Dans notre article du blog Pourquoi trop d’alertes n’aident pas à la supervision nous avons parlé de la fatigue dite des alertes ou de la fatigue d’alarme comme d’un phénomène dans lequel les alertes excessives insensibilisent les personnes chargées d’y répondre (elles sont perdues ou ignorées) ou génèrent des réponses tardives à un coût élevé pour l’entreprise. Il faut garder à l’esprit que ceux qui sont en charge des opérations de sécurité informatique ont tendance à souffrir de ce type de fatigue car les systèmes sont surchargés de données et peuvent ne pas classer les alertes avec précision.

Ce qui est recommandé est d’établir des règles simples, prévisibles et fiables qui détectent les problèmes réels la plupart du temps, ainsi que l’examen périodique de la configuration des seuils (informatif, d’avertissement ou d’exception), ainsi que la configuration efficace des moteurs de corrélation automatisés par l’intelligence artificielle (IA).

Intégration de technologies telles que l’intelligence artificielle pour une alerte plus intelligente

Un exemple clair d’intégration de l’IA pour les alertes intelligentes est AIOps (Intelligence artificielle pour les opérations informatiques), qui consiste à exploiter l’IA pour automatiser les tâches opérationnelles critiques (supervision des performances, planification des charges de travail et sauvegarde des données). AIOps exploite l’apprentissage automatique (ML), le traitement du langage naturel (NLP, Natural Language Processing) et d’autres technologies d’IA avancées pour améliorer l’efficacité opérationnelle de l’informatique.

Avec l’IA, il est également possible de collecter, d’agréger et d’analyser des données provenant de diverses sources et en grand volume.

Activités dans la pratique de la supervision des systèmes informatiques

Les principales activités dans la pratique de la supervision des systèmes informatiques sont les suivantes :

Phase 1. Planification

Lors de la sélection d’un système informatique pour la supervision, vous devrez effectuer plusieurs activités de planification telles que : définir des priorités ; choisir les caractéristiques à superviser ; définir des mesures et des seuils pour la classification des événements ; définir un « modèle de santé » de service (de bout en bout) et d’événements ; définir des corrélations d’événements et des ensembles de règles ; et cartographier les événements avec les plans d’action et les équipes responsables.

Les principaux résultats de la planification comprennent :

- Un plan de suivi du système informatique.

- Un modèle de santé des services.

- Types d’événements définis.

- Critères pour la détection des événements.

- Priorité et réponse aux événements.

- Une matrice de responsabilité pour la gestion des événements.

Phase 2. Détection et enregistrement

C’est la première étape de la gestion des événements. Ici, les alertes des systèmes informatiques sont détectées lorsque les seuils et critères établis sont dépassés. Les alertes sont capturées par un système de supervision informatique où elles peuvent être affichées, ajoutées et analysées.

Phase 3. Filtrage et corrélation

Selon les règles établies, le système de suivi filtre et met en corrélation l’alerte reçue. Le filtrage peut être basé sur des critères tels que :

- Source

- Temps généré

- Niveau

La corrélation vérifie les modèles parmi d’autres alertes pour déterminer les sources anormales et les impacts potentiels.

Phase 4. Classement

Dans cette phase, l’événement est regroupé selon des critères établis (tels que le type et la priorité) pour informer la bonne réponse. Par exemple, les alertes liées aux intrusions ou aux ransomwares seraient classées comme des événements de sécurité et cela informe l’équipe SOC (Centre des opérations de sécurité) d’agir en conséquence.

Phase 5. Réponse

Sur la base de votre plan d’action prédéfini et de votre matrice de responsabilités, l’équipe concernée est contactée par e-mail, SMS, systèmes de collaboration en ligne ou autres canaux convenus.

Pour certains environnements informatiques, la réponse aux événements peut être automatisée, ce qui signifie que les actions sont prises indépendamment de l’intervention humaine, telles que le redémarrage des instances ou le trafic de basculement.

Phase 6. Révision

En fonction de la gestion des événements et de l’effet qui en résulte sur la qualité des systèmes informatiques, un examen périodique de la planification de la supervision doit être effectué pour s’assurer que les mesures et les seuils définis répondent toujours à vos exigences. Cet examen devrait également :

- Mettre à jour les procédures de réponse et les matrices de responsabilité.

- Vérifiez les performances des mesures associées au processus de gestion des événements, telles que la qualité des données et les détections d’erreurs qui entraînent des interruptions de service.

Le panorama de la supervision informatique avec Pandora FMS

L’approche de Pandora FMS en matière de supervision des systèmes informatiques

Pandora FMS offre une solution complète pour la supervision et l’observabilité des systèmes informatiques, qui comprend l’audit, la supervision, la gestion de la configuration, le contrôle à distance,ITSM, la gestion des stocks et les capacités de sécurité du système.

Des informations en temps réel sont affichées sur ce qui se passe avec la technologie de votre organisation, à partir desquelles des alertes sont générées, des tendances pluriannuelles sont analysées et les données et les rapports peuvent être partagés avec les clients ou les fournisseurs de manière intuitive et personnalisée. Cela se traduit par un gain de temps de vos techniciens dans les tâches de gestion en disposant d’informations fiables et en temps réel, en plus de réduire les coûts de licence en gérant tout avec la même plateforme (logiciel, matériel et services), en simplifiant la supervision et la gestion ou en améliorant la perception de la qualité du service par les clients ou les fournisseurs.

Intégration de l’intelligence artificielle et de l’apprentissage automatique pour la prédiction et l’optimisation

Pour améliorer l’efficacité et la précision des systèmes de supervision, les organisations explorent déjà des solutions plus intelligentes et plus avancées, en particulier lorsqu’elles cherchent à trouver le bon équilibre : d’une part, vous ne voulez pas que les alertes submergent les administrateurs avec des informations non pertinentes ; D’autre part, nous ne voulons pas fixer des seuils trop laxistes qui cachent des problèmes critiques. C’est pourquoi une approche de supervision intelligente est recommandée, dans laquelle les alertes ne sont déclenchées que lorsque les valeurs sont en dehors des limites normales dans une période de temps définie, en tirant parti de l’intelligence artificielle et de l’apprentissage automatique pour pouvoir automatiser les tâches répétitives et en même temps effectuer des analyses plus approfondies sur les données obtenues, en fonction des charges de travail de chaque système. Gardez à l’esprit que le Machine Learning peut gérer de grands volumes de données pour détecter des modèles et des anomalies qui peuvent être subtils pour vous, qui passeraient facilement inaperçus si des règles d’alerte traditionnelles étaient utilisées.

De plus, l’IA et le ML sont des outils qui peuvent aider à réduire le bruit des alertes, par le biais de :

- Automatisation : Non seulement pour envoyer des notifications d’alerte, mais aussi pour automatiser les actions. Par exemple, vous pouvez définir l’alerte qui supervise un service particulier pour qu’elle tente de redémarrer automatiquement.

- Escalade des alertes : En suivant le même exemple, les alertes peuvent être remontées, de sorte que, si après l’exécution de l’agent, le module est toujours dans un état critique, vous pouvez configurer l’alerte pour créer un ticket d’assistance dans Pandora ITSM.

Avec MADE, Monitoring Anomaly Detection Engine, Pandora FMS dispose de son propre moteur d’IA sur site intégré, qui peut être ajouté à n’importe quel moniteur pour fournir des informations sur n’importe quelle anomalie. MADE génère des événements « quelque chose se passe » et génère également des graphiques de projection à l’aide de différents algorithmes d’IA, en fonction de la structure des données. Des seuils intelligents (dynamiques) peuvent être définis à l’aide des données de tendance pour s’ajuster automatiquement.

En termes de prévention des risques, l’IA permet également à Pandora FMS d’être équipé d’une capacité suffisante pour prévenir les problèmes et même planifier la capacité nécessaire à l’avenir.

Bien entendu, il est essentiel de vérifier que ces fonctions intelligentes fonctionnent correctement et de fournir les alertes attendues. Il est recommandé d’accompagner un expert pour la bonne configuration et des tests approfondis, afin de vérifier que les alertes sont générées de manière précise et opportune.

Points forts de Pandora FMS

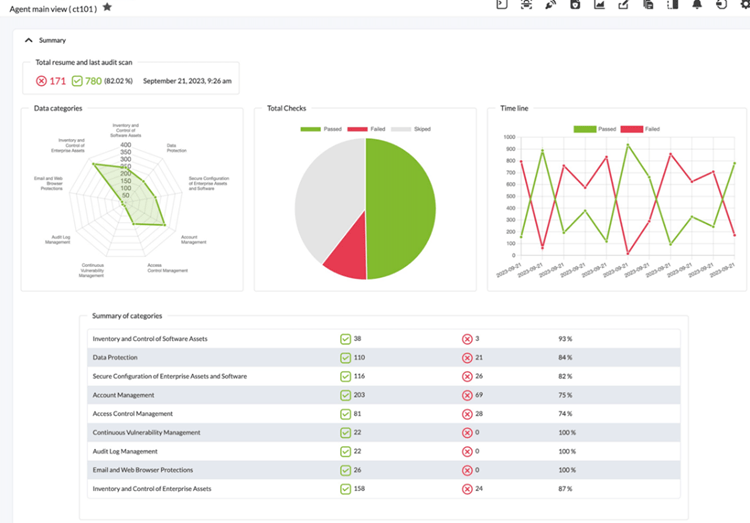

Supervision de la sécurité

Avec Pandora FMS, vous pouvez mettre en œuvre une politique de mot de passe, une authentification centralisée (AD, LDAP, SAML) et une authentification à deux facteurs, le cryptage des données confidentielles, ACL (listes de contrôle d’accès), les profils d’utilisateurs et le stockage des informations d’identification. Il existe également un système d’audit intégré, des sauvegardes intégrées, ainsi que l’assurance d’une haute disponibilité complète. Des outils sont fournis pour la supervision du renforcement et des vulnérabilités, ainsi que pour la sécurité en temps réel.

1. Supervision du hardening et des vulnérabilités

Grâce à Pandora FMS, vous pouvez mettre en œuvre la supervision du renforcement de manière très visuelle et intuitive à partir du même écran :

En plus de la supervision des vulnérabilités, à la fois localement et à distance, en plus de la supervision de la sécurité des serveurs en temps réel :

2. Sécurité en temps réel

La plate-forme Pandora FMS offre l’intégrité des fichiers, un antivirus mis à jour et activé et un contrôle des sauvegardes. Vous pouvez intégrer la politique de mot de passe activée, ainsi que les écrans de verrouillage et le pare-feu activés. Microsoft Update est également activé et mis à jour, ainsi qu’un journal d’audit pour les tentatives de connexion.

Supervision réseau

Il prend en charge la supervision SNMP v1, v3, avec des modèles et des assistants pour les périphériques compatibles SNMP et la découverte automatisée ; netflow, S-Flow, J-Flow ; collecte syslog ; Collecte, transfert, filtrage et alertes d’interruptions SNMP ; Historique détaillé des SLA et de la disponibilité. En outre, il permet la conservation des données à long terme, les rapports de niveau de service et de disponibilité personnalisés, les graphiques en temps réel, le mappage du réseau et le stockage de données SQL pour les rapports externes.

1. Auto-découverte et mappage du réseau

À l’aide du système de provisionnement automatique, vous pouvez découvrir automatiquement de nouveaux éléments dans votre réseau et, à partir de là, commencer à les superviser. Vous pouvez ajouter votre propre schéma de découverte ou de haute disponibilité en masse sur vos machines via un CSV.

2. Supervision du routage et analyse de Netflow

De manière visuelle, vous pouvez superviser le routage et le flux dans le réseau, de manière assez intuitive :

Et il existe un analyseur de réseau en temps réel (Netflow/SFlow/JFlow), avec des rapports de données Top-N, des rapports de performance personnalisés et des rapports d’utilisation du réseau :

Supervision du système d’exploitation

1. Compatibilité et gestion centralisée

Pandora FMS est compatible avec Windows natif (tous à partir de NT4), Linux (Redhat, Ubuntu, Rocky), BSD, Solaris, AIX, IBMI-i et z/OS, pour obtenir des données sur le processeur, le disque, les licences, les composants internes du processus, les paramètres et l’état de l’application.

2. Plugins personnalisés et configuration à distance

Les plugins personnalisés sont faciles à créer et à mettre en œuvre. Il dispose d’une gestion 100 % centralisée de l’interface graphique, qui ne nécessite pas non plus d’accès à la ligne de commande/shell pour son fonctionnement. La configuration à distance fonctionne avec des pare-feu, un proxy et d’autres problèmes de topologie.

La supervision de disponibilité et de performance

Grâce à la supervision et à l’observabilité, les données relatives aux performances, à la disponibilité et au comportement des systèmes et des applications peuvent être collectées, analysées et visualisées.

1. Supervision de l’infrastructure virtuelle

Pandora FMS a été conçu pour la supervision de l’infrastructure virtuelle préférée, telle que VMware, Openstack, Nutanix, Open Nebula, Citrix, HP UX et Microsoft Hyper-V.

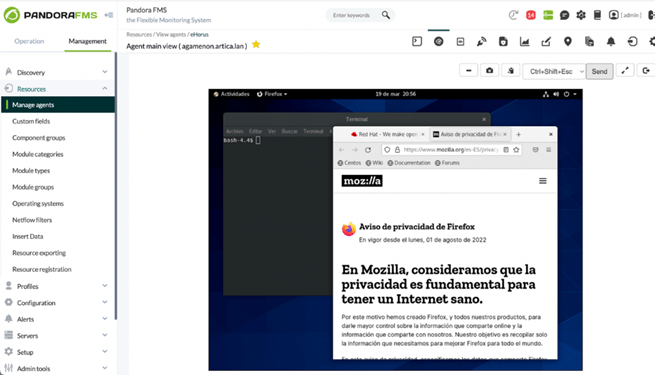

2. Déploiement de l’agent à distance et capture de commande

Les agents Linux ou Windows peuvent être déployés à distance à partir de la console centrale avec le Centre de Déploiement de Discovery.

Pour Linux et Windows, la sortie native des commandes peut être capturée dans le texte à des fins d’analyse.

Supervision de l’expérience utilisateur

La Supervision de l’expérience utilisateur (UX) reproduit l’expérience client dans les applications Web, en fournissant des informations précieuses sur ce qui fonctionne et ce qui pourrait être amélioré.

1. Transactions Web enregistrées et expérience utilisateur distribuée

Il consiste à rejouer les événements sur le réseau n’importe où et à faire des captures d’écran lorsque la sonde tombe en panne et à générer des alertes.

Pour une expérience utilisateur distribuée, Pandora FMS vous permet de visualiser les temps de réponse, l’utilisation des ressources, la réponse retardée, la réponse étape par étape et le processus de résolution, ainsi que des captures d’écran.

2. Supervision distribuée à faible coût

Pour éviter les mauvaises performances des flux critiques pour l’utilisateur, les performances globales et les performances de chaque étape sont supervisées séparément. Les rapports SLA, des alertes en temps réel et même une capture d’écran de la page qui a subi la défaillance sont obtenus.

Pour la supervision distribuée à faible coût, les capteurs IoT de Pandora FMS, basés sur Raspberry, sont utilisés pour distribuer un réseau de capteurs n’importe où sur le réseau à un coût extrêmement bas.

Fonctions avancées et outils Pandora FMS

Contrôle et gestion à distance

Contrôle des processus et des services

Pandora FMS gère et donne un contrôle total à partir de n’importe quel serveur Windows ou poste de travail, ainsi que des hôtes Linux (Redhat, Debian, etc.), en soulignant les fonctionnalités suivantes :

- Interface utilisateur de bureau à distance Linux et Windows.

- Shell distante (Administrateur/root).

- Contrôl à distance des services et des processus.

- Serveurs on-premise ou Cloud.

- Transfert bidirectionnel de fichiers.

- Support à 100 % sur navigateur/HTML/JavaScript.

En plus de ne pas avoir besoin d’une application pour implémenter le contrôle à distance. - Rapports intégrés et personnalisés. Pandora FMS propose plus de 40 éléments de rapport : Top-N, graphiques, histogrammes, SLA (mensuel, hebdomadaire, quotidien, horaire), planification de la capacité, temps d’arrêt et disponibilité, moyenne/maximum/minimum, liste, événements, alertes, configuration, Netflow spécifique, utilisation IP (IPAM), entre autres.

En outre, Pandora FMS utilise des modèles pour la personnalisation des rapports PDF, y compris la programmation et le courrier électronique à envoyer à des utilisateurs spécifiques. Son système de modèles est conçu pour permettre aux utilisateurs de créer leurs propres rapports simplifiés. En outre, il préserve également les données à long terme (plus de 3 ans).

Automatisation et alertes

1. Automatisation de la Shell et génération d’alertes

Pandora FMS vérifie la version du système d’exploitation avant de propager l’exécution des commandes entre les agents. Aussi :

- Il effectue des vérifications ultérieures pour évaluer le résultat de l’exécution.

- Il effectue l’opération sur des centaines de systèmes à la fois.

- Il utilise la collecte de fichiers pour propager des commandes ou des outils externes.

- Il automatise l’exécution de toute commande.

Pandora FMS permet de développer un inventaire d’alertes (y compris des inventaires pour des rapports pour un client ou des rapports de certification ISO 27001) et des rapports d’utilisation d’IP/Subnet/Superred (IPAM).

2. L’intégration avec ITSM et analyse des causes profondes

Pandora FMS fournit l’intégration des tickets dans le flux de travail de l’événement (lors de la fermeture/ouverture), y compris :

- L’intégration dans le tableau de bord des opérations.

- Les types de tickets personnalisés avec des champs personnalisés.

- Les flux de travail et actions personnalisées.

- La définition du SLA pour chaque groupe de tickets.

- La gestion de projets ; gestion du temps et des coûts.

- Le CRM (Contrats, contacts, entreprises, accords). La WIKI interne et fichiers partagés pour les équipes.

En outre, Pandora FMS permet l’ analyse de la cause profonde et utilise la pondération manuelle ou automatique pour évaluer la perte de service. En ce qui concerne les niveaux de service, il évalue le pourcentage de SLA en temps réel, avec des données historiques à long terme, en plus de déterminer l’itinéraire sur lequel se trouve l’erreur de bas en haut.

Les tendances futures dans la supervision des systèmes informatiques

Les systèmes informatiques sont de plus en plus complexes, il est donc essentiel d’avoir les outils de supervision des systèmes informatiques avec une vision holistique de chaque ressource et dans son ensemble, mais également de pouvoir suivre le rythme accéléré de l’évolution de la technologie. Gardez à l’esprit que de nombreuses organisations sont confrontées au défi d’utiliser et d’interpréter divers outils de supervision des applications, des infrastructures (à l’intérieur et à l’extérieur de l’organisation) et des environnements (cloud privé, public et hybride). Il n’est pas surprenant que, dans une étude réalisée par 451 Research, 39 % des services informatiques aient indiqué qu’ils utilisaient de 11 à 30 outils de supervision, ce qui entraînait plus de dépenses, une inefficacité et même des échecs dans une réponse rapide.

En regardant vers l’avenir, les services informatiques doivent toujours garder cela à l’esprit et rechercher des options de supervision capables d’avoir une vision complète et intégrée des multiples systèmes et environnements, ainsi que la capacité de tirer parti des nouvelles technologies telles que l’analytique avancée, l’intelligence artificielle et l’apprentissage automatique.

L’impact de l’apprentissage automatique sur la supervision informatique

L’intelligence artificielle est devenue pratiquement omniprésente dans les processus et les flux de l’organisation. Dans la supervision des systèmes informatiques, on observe également que l’impact de l’IA et du Machine Learning aura de plus en plus d’importance. Les outils modernes qui ont intégré l’IA dans la supervision peuvent gérer l’ensemble du cycle de vie du processus, de la détection à la réponse, en particulier pour l’analyse de gros volumes de données sur les événements ou les activités de routine telles que la corrélation des événements et l’analyse des journaux dans les systèmes distribués.

Avec la bonne mise en œuvre de l’IA, les outils de Supervision peuvent classer le « bruit » d’alerte et les « faux positifs/négatifs » plus rapidement et plus efficacement que n’importe quelle équipe humaine. Cela permet au personnel informatique/sécurité de se concentrer sur la création de meilleurs outils d’orchestration et d’automatisation pour répondre et résoudre les alertes.

L’émergence de l’observabilité unifiée comme tendance clé

Il existe également une autre tendance à fort impact dans la supervision des systèmes informatiques : l’observabilité unifiée. L’observabilité permet de comprendre l’état ou la condition interne d’un système complexe en se basant sur la connaissance de ses outputs (sorties) externes. Plus un système est observable, plus il est possible de naviguer rapidement et précisément d’un problème de performance à sa cause première, sans tests ou codage supplémentaires. Des plates-formes capables de fournir une vue unique (de l’ensemble de l’infrastructure, des applications et de l’expérience utilisateur) seront adoptées grâce à l’analyse des journaux, des métriques et du suivi, ainsi qu’à l’analyse plus approfondie des alertes pour identifier plus précisément les problèmes dans des environnements complexes.

Importance de l’amélioration continue pour garantir la fonctionnalité et la sécurité des services informatiques

Comme nous l’avons vu, pour toute organisation, la supervision des systèmes informatiques est essentielle pour assurer la fonctionnalité, les performances et la sécurité de ses services informatiques, et elle continuera à évoluer pour relever de nouveaux défis et offrir plus d’avantages à mesure que la technologie continue d’évoluer. Par conséquent, l’amélioration et la mise à jour doivent être constantes, avec une approche proactive basée sur les connaissances à partir des données obtenues par la supervision des systèmes informatiques.

Enfin, nous vous recommandons de vous associer à un fournisseur d’outils de supervision capable de fournir une plate-forme intégrée et unifiée, qui a l’expérience des défis et des exigences de sécurité de l’industrie, ainsi que des exigences locales et internationales, compte tenu du fait que la conformité réglementaire est en constante évolution et peut être écrasante pour votre équipe informatique.

Pandora ITSM est un équilibre entre flexibilité, simplicité et puissance

Et surtout, il s'adapte à vos besoins.