Surveillance de la sécurité

Introduction

Pandora FMS peut être utilisé pour superviser l'état des infrastructures de sécurité telles que les environnements de sauvegarde, les antivirus, les VPN, les pare-feu, les IDS/IPS, les SIEM, les honeypots, les systèmes d'authentification, les systèmes de stockage, la collecte de journaux, etc. De plus, Pandora FMS intègre des outils internes pour augmenter sa propre sécurité tels que doble identifier (2FA), encryption dans le données de base de données pour les mots de passe, l'authentification externe, le protocole Tentacle utilisant le cryptage des données (SSL/TLS ), son propre journal d'audit et d'autres fonctionnalités pour rendre la plateforme plus sécurisée. Pandora FMS, en tant qu'organisation, possède la certification 27001 et est CNA chez Mitre pour gérer ses propres CVE. Nous avons une politique de sécurité publique et sommes ouverts aux auditeurs de sécurité indépendants.

En plus de ces fonctions, Pandora FMS intègre ses propres fonctionnalités de sécurité spécifiques depuis la version 773 et d'autres fonctionnalités seront ajoutées dans les versions successives.

Dans la version 774, Pandora FMS intègre les fonctionnalités de sécurité suivantes.

- Plugin de supervision de la sécurité, pour superviser la sécurité de base du système, conçu uniquement pour les serveurs GNU/Linux®.

- Durcissement du système d'évaluation dans le temps (GNU/Linux®, MS Windows®).

- Système d'évaluation des vulnérabilités des systèmes (GNU/Linux®, MS Windows® et systèmes distants).

Plugin de supervision de la sécurité

Ce plugin, fourni en standard dans les agents GNU/Linux, se charge de vérifier en permanence certains aspects fondamentaux de votre environnement. Il est conçu pour être léger, avoir un impact très limité sur les performances du système et être publié à l'intervalle standard de l'agent, toutes les cinq minutes. Vérifiez les aspects suivants du système :

- Force des mots de passe pour tous les utilisateurs ayant accès au système. Il le fait via un « dictionnaire de mots de passe », composé par défaut de 100 entrées. Vous pouvez personnaliser ce dictionnaire et ajouter vos propres entrées (pour refléter les mots de passe courants typiques utilisés dans votre organisation). 90 % des attaques courantes ont comme vecteur d'attaque un compte utilisateur mal protégé dans un environnement secondaire.

- Statut SELinux, vérifiant s'il est actif ou présent.

- Accès à distance en tant qu'utilisateur root, vérifiant que la connexion par mot de passe est désactivée pour cet utilisateur.

- Accès automatique à distance en tant que root à l'aide de clés SSH préalablement configurées et établies.

- Ports TCP en écoute active (qui se trouvent en dehors d'une liste de numéros de port autorisés).

- Modification des fichiers de configuration essentiels, vérification de leur intégrité et s'ils ont changé (fichiers tels que

/etc/resolv.conf,/etc/hosts/,/etc /passwdet d'autres).

Ce sont des choses très basiques mais en même temps très importantes. Tout système, qu'il s'agisse d'un environnement de test, d'une machine virtuelle ou d'un VPS sur hébergement secondaire, est vulnérable aux attaques de base, mais celles-ci représentent généralement 80 % de celles qui ouvrent un incident plus grave dans l'organisation.

Pour installer le plugin de sécurité, activez-le simplement dans l'agent GNU/Linux, il est inclus par défaut dans les versions 774 ou supérieures :

module_begin module_plugin /etc/pandora/plugins/pandora_security_check module_end

Pour installer le plugin sur les versions précédentes de l'agent, il peut être téléchargé depuis la bibliothèque du plugin Pandora FMS :

Supervision du hardening

![]() Les recommandations du Center for Internet Security (CIS) ont été fusionnées avec la technologie de supervision Pandora FMS pour offrir une solution intégrée système d’audit d’assurance. Cela permet de suivre et d’évaluer l’évolution des mesures de durcissement (renforcement de la sécurité) dans le temps dans les environnements utilisés et supervisés.

Les recommandations du Center for Internet Security (CIS) ont été fusionnées avec la technologie de supervision Pandora FMS pour offrir une solution intégrée système d’audit d’assurance. Cela permet de suivre et d’évaluer l’évolution des mesures de durcissement (renforcement de la sécurité) dans le temps dans les environnements utilisés et supervisés.

Le renforcement du système ou hardening est un processus utilisé pour améliorer la sécurité d'un système informatique en réduisant sa surface d'attaque et en renforçant ses défenses. Elle consiste à rendre plus difficile aux attaquants potentiels l’exploration des erreurs de configuration, qu’elles soient dues à des configurations par défaut, à de mauvaises configurations ou à des configurations inappropriées.

Le renforcement du système est un processus continu à mesure que les menaces de sécurité et les vulnérabilités évoluent au fil du temps.temps. Cela nécessite une supervision constante, des évaluations des risques et des ajustements des configurations de sécurité pour s’adapter à l’évolution des circonstances. De plus, les organisations suivent souvent les normes et les meilleures pratiques spécifiques à l'industrie, telles que les contrôles CIS ou les directives du National Institute of Standards and Technology (NIST), pour garantir un système de hardening intégral.

Pandora FMS utilise plusieurs catégories CIS pour regrouper les contrôles qu'il effectue.

Catégories CIS auditées par Pandora FMS

Nous avons poussé les recommandations du CIS un peu plus loin en mettant en œuvre plus de 1 500 contrôles individuels dans diverses catégories critiques pour la sécurité.

Inventaire et contrôle des actifs matériels et logiciels : Supervisez et gérez tous les appareils et logiciels de votre organisation. Maintenez un inventaire à jour de vos actifs technologiques et utilisez l'authentification pour bloquer les processus non autorisés.

Inventaire et contrôle des appareils : Identifiez et gérez vos appareils matériels afin que seuls les appareils autorisés y aient accès, en bloquant les autres. Le maintien d'un inventaire approprié minimise les risques internes, organise votre environnement et apporte de la clarté à votre réseau.

Gestion des vulnérabilités : Analysez vos actifs en continu au fil du temps pour détecter les vulnérabilités potentielles et les corriger avant qu'elles ne deviennent la porte d'entrée d'une attaque. Renforcez la sécurité du réseau en garantissant que les logiciels et les systèmes d'exploitation de l'organisation sont toujours à jour avec les dernières mesures de sécurité et correctifs. Aidez-nous à gérer votre logiciel pour garantir que seuls les logiciels autorisés sont installés et exécutés. Évitez les vulnérabilités et les risques en maintenant un inventaire précis et en gérant vos logiciels.

Utilisation contrôlée des privilèges administratifs : Supervisez de près les contrôles d'accès et le comportement des utilisateurs disposant de comptes privilégiés pour empêcher tout accès non autorisé aux systèmes critiques. Assurez-vous que seules les personnes autorisées disposent de privilèges élevés pour éviter toute utilisation abusive des privilèges administratifs. Établissez des politiques strictes pour empêcher toute utilisation abusive des privilèges.

Configuration matérielle et logicielle sécurisée : Établissez et maintenez des configurations de sécurité basées sur les normes approuvées par votre organisation. Créez un système de gestion de configuration rigoureux qui détecte et alerte en cas de configuration incorrecte, et établit un processus de contrôle des modifications pour empêcher les attaquants d'exploiter les services et les configurations vulnérables.

Maintenance, surveillance et analyse des journaux et des journaux d'audit : Collectez, gérez et analysez les journaux d'audit des événements pour identifier les anomalies potentielles. Tenez des journaux détaillés pour bien comprendre les attaques et répondre efficacement aux incidents de sécurité.

Défenses contre les logiciels malveillants : Supervisez et contrôlez l'installation et l'exécution de codes malveillants à différents points de votre organisation pour prévenir les attaques. Configurez et utilisez un logiciel anti-malware et tirez parti de l'automatisation pour garantir des mises à jour rapides de la défense et des mesures correctives rapides en cas d'attaques.

Protection de la messagerie et du navigateur Web : Protégez et gérez vos navigateurs Web et systèmes de messagerie contre les menaces en ligne afin de réduire votre surface d'attaque. Désactivez les plugins de messagerie non autorisés et assurez-vous que les utilisateurs accèdent uniquement aux sites Web de confiance à l'aide de filtres d'URL Web. Protégez les portes d’entrée communes des attaques.

Capacités de récupération de données : Établissez des processus et des outils pour garantir que les informations critiques de votre organisation sont correctement sauvegardées. Assurez-vous de disposer d'un système de récupération de données fiable pour restaurer les informations en cas d'attaques compromettant les données critiques. Préparez votre organisation à gérer efficacement la perte de données.

Défense des limites et protection des données : Identifiez et séparez les données sensibles, et établissez une série de processus qui incluent le chiffrement, des plans de protection contre l'infiltration de données et des techniques de prévention des pertes de données. Établissez des barrières solides pour empêcher tout accès non autorisé.

Supervision et contrôle des comptes : Elle supervise de près l'ensemble du cycle de vie de vos systèmes et comptes d'applications, de la création à la suppression, en passant par l'utilisation et l'inactivité. Cette gestion active empêche les attaquants d'exploiter les comptes d'utilisateurs légitimes mais inactifs à des fins malveillantes et vous permet de maintenir un contrôle constant sur les comptes et leurs activités.

Audits de durcissement détaillés de chaque machine

Les chèques sont effectuées par l'agent qui s'exécute sur chaque machine. Généralement, un audit a lieu chaque semaine, mais cette période peut être fixée à une période plus longue, par exemple un mois. De cette façon, vous pouvez prendre un instantané de la sécurité du système, calculer et attribuer un indice de sécurité (une note numérique, définie comme le pourcentage de contrôles effectués et approuvés par rapport aux contrôles qui ne réussissent pas les tests) et voir l'évolution de cet indice de sécurité au fil du temps.

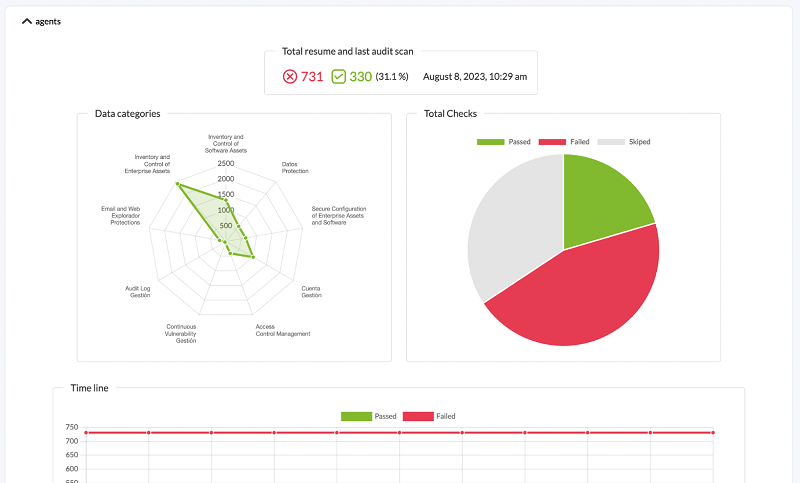

Exemple de « instantané » de l’état de durcissement d’un système :

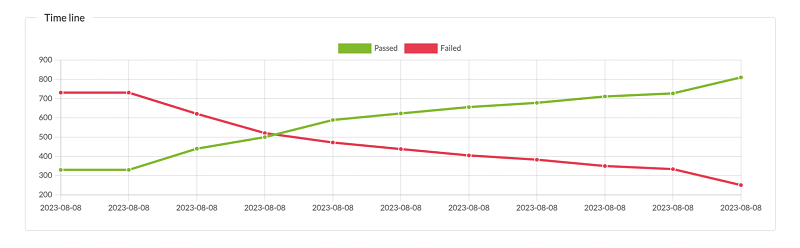

Exemple d’évolution du durcissement d’un système dans le temps :

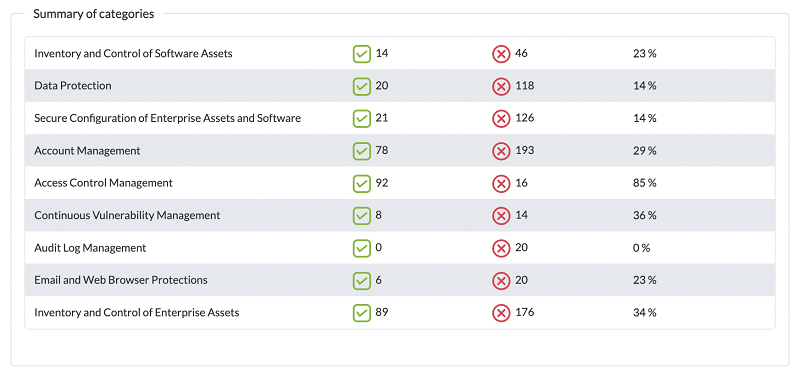

Le système nous permet de voir, ventilés par catégorie, les contrôles qui ont été exécutés :

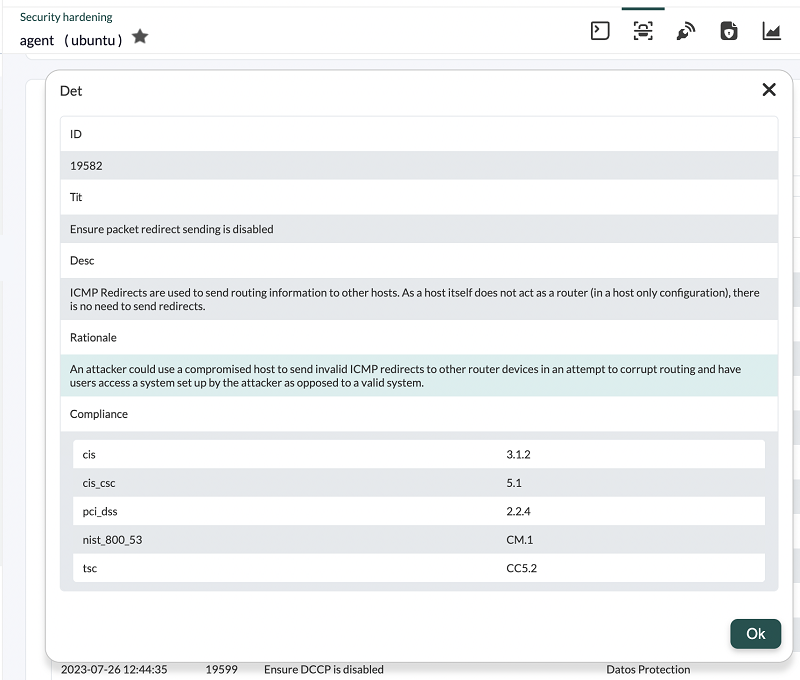

Et pour chaque groupe d'éléments, voir le détail, pour pouvoir travailler sa correction :

Configuration de supervision du hardening

![]() Des contrôles ont été développés, en fonction de chaque système s'ils sont applicables, qui aideront à déterminer s'ils sont pertinents dans l'environnement à superviser. Actuellement, cette fonctionnalité est disponible pour les serveurs MS Windows® et GNU/Linux®. Cette fonctionnalité est disponible avec les agents 773 ou version ultérieure. Si les agents sont d'une version antérieure à 773, ils doivent être mis à jour.

Des contrôles ont été développés, en fonction de chaque système s'ils sont applicables, qui aideront à déterminer s'ils sont pertinents dans l'environnement à superviser. Actuellement, cette fonctionnalité est disponible pour les serveurs MS Windows® et GNU/Linux®. Cette fonctionnalité est disponible avec les agents 773 ou version ultérieure. Si les agents sont d'une version antérieure à 773, ils doivent être mis à jour.

Pour ce faire, vous devrez activer le plugin correspondant dans la configuration de l'agent. Cela peut être fait manuellement ou via des supervision des politiques sur des groupes de machines.

Sous MS Windows® :

module_begin module_plugin "%PROGRAMFILES%\Pandora_Agent\util\pandora_hardening.exe -t 150" module_absoluteinterval 7d module_end

GNU/Linux® :

module_begin module_plugin /usr/share/pandora_agent/plugins/pandora_hardening -t 150 module_absoluteinterval 7d module_end

Dans ces exemples, l'audit du hardening sera exécuté tous les 7 jours, avec un timeout de 150 secondes pour chaque commande lancée lors de l'audit. Vous pouvez augmenter cette valeur à 30 jours, mais nous vous déconseillons de le faire tous les quelques jours car cela générerait des données d'inventaire inutiles.

Supervision des données de hardening

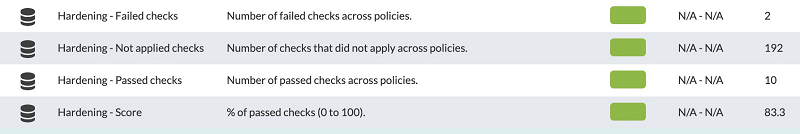

En plus du tableau de bord et des vues spécifiques pour pouvoir analyser ces données dans des systèmes spécifiques ou au niveau global, il existe certains modules générés par le système de hardening qui permettront de traiter les données d'évaluation du hardening comme les autres données Pandora FMS, pour établir des alertes, générer des graphiques ou toute autre utilisation nécessaire. Ces modules sont générés ou mis à jour automatiquement à chaque fois qu'un audit de renforcement est exécuté et appartiennent au groupe de modules appelé Sécurité.

- Durcissement - Échec des contrôles : Il affiche le nombre total de contrôles qui n'ont pas réussi le test de sécurisation.

- Durcissement - Vérifications non appliquées : Il affiche le nombre total de vérifications qui n'ont pas été exécutées parce qu'elles ne s'appliquent pas (par exemple, il vérifie une autre version de votre distribution Linux ou une version de Windows, ou parce qu'elles recherchent un certain composant non installé).

- Durcissement - Contrôles réussis : Il affiche le nombre total de contrôles qui ont réussi le test de sécurisation.

- Durcissement - Score : Il affiche le pourcentage de contrôles réussis. Un seuil peut être défini ici pour indiquer quand le système est dans l'état « Avertissement » ou « Critique » en matière de sécurité.

Affichage des données de hardening

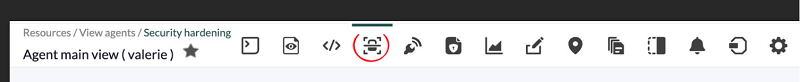

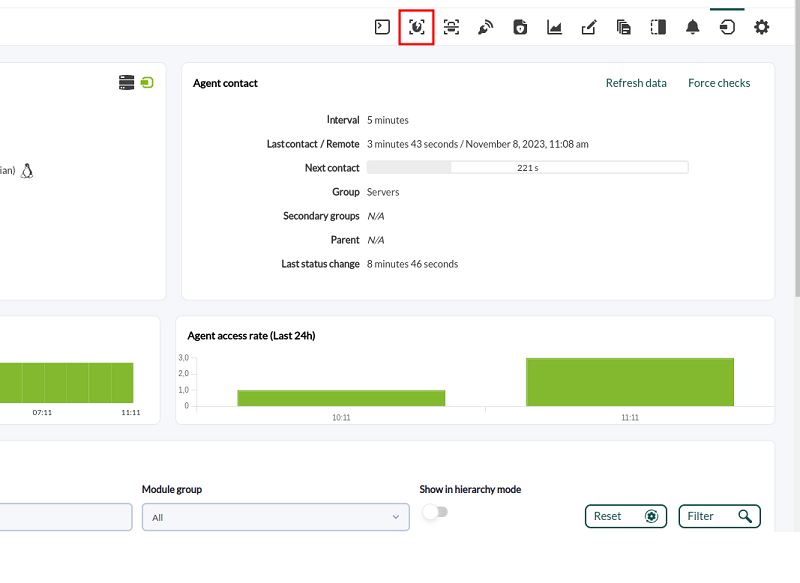

Une fois que les agents ont exécuté le module de durcissement pour la première fois, les informations arrivent et vous pouvez voir dans le détail de chaque agent (Operation → Monitoring views → Agent detail → Agent main view) dans la boîte Agent Contact trois éléments qui résument l'état de la sécurité (SecurityMon, en passant la souris dessus, vous verrez le nombre de modules de sécurité), le pourcentage de sécurité atteint (Hardening) et l'état de la vulnérabilité (Vulnerability, en passant la souris dessus, vous verrez le score atteint) :

Une section spécifique sera également mise en place pour le durcissement de ces agents :

En outre, vous verrez une section dans le menu d'opération appelée « Sécurité » (Security), où il y a un tableau de bord spécifique pour les données Hardening où vous pouvez filtrer par groupes, agents, catégories CIS et d'autres détails.

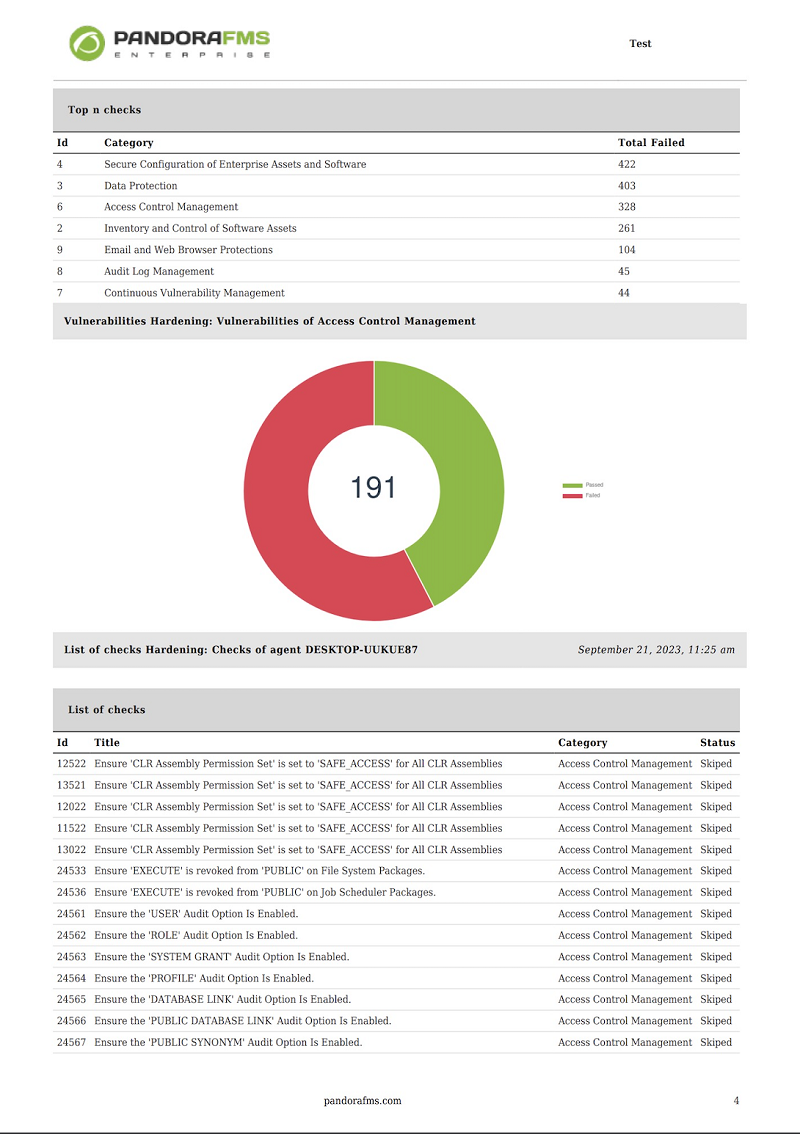

Rapports de hardening

De nouveaux report types ont été créés pour afficher les informations de renforcement :

- Top N agents avec le pire score. Filtré par groupes.

- Top N des contrôles qui échouent le plus fréquemment. Filtré par groupes.

- Graphique circulaire avec vulnérabilités par type. En choisissant une catégorie CIS, les échecs, réussites et ignorés (facultatif) de tous les agents sont regroupés (ou uniquement le groupesélectionnés) par catégorie.

- Les N premiers contrôles ayant échoué par catégorie, les dernières données de tous les agents (ou uniquement du groupe sélectionné) sont regroupées par catégories de renforcement et les catégories avec le plus grand nombre d'échecs parmi tous les agents sont répertoriées.

- Liste des contrôles de sécurité est un rapport technique et exhaustif avec tous les détails, les derniers contrôles d'un agent sont répertoriés, filtrés par groupe, catégorie et état.

- Scoring, le dernier scoring des agents du groupe sélectionné ou de tous dans la plage de temps sélectionnée dans le filtre par défaut des rapports est affiché. Le dernier score de chaque agent dans la plage temporelle est toujours pris en compte, c'est-à-dire que si une plage d'un mois est définie, le dernier score des agents au cours de ce mois sera recherché.

- Évolution, une évolution globale du durcissement est montrée en faisant la moyenne des tests réussis et de ceux qui ont échoué, regroupés par jour, pour tous les agents ou ceux du groupe sélectionné.

Voici quelques exemples de rapports PDF :

Tableau de bord de hardening

Un nouveau widget dans le tableau de bord Pandora FMS regroupe les rapports les plus renforcés :

Options de configuration :

Vue de sécurité des agents

Menu Operation → Security → Agent security.

Dans la vue de sécurité des agents, dans la colonne Hardening, vous pourrez voir le score de chaque agent, parmi d'autres données. Vous pouvez filtrer par pourcentage de score de hardening et inclure d'autres champs supplémentaires. Pour afficher les agents sans score de hardening, utilisez l'option All.

Supervision des vulnérabilités

De la même manière que l'évaluation du renforcement est effectuée, les agents Pandora FMS et le moteur de découverte à distance rechercheront des informations sur les logiciels installés sur le système, puis compareront ces informations avec la base de données centrale de vulnérabilités de Pandora FMS (téléchargée depuis NIST, Mitre et autres sources) et fournira une liste de progiciels présentant des vulnérabilités connues.

Cette fonctionnalité est disponible que vous disposiez d'agents logiciels (et que l'inventaire logiciel soit activé sur ces agents) ou si vous n'avez pas d'agents et devez effectuer une découverte sur le réseau. Si la découverte se fait via le réseau, les informations fournies seront bien moindres. Il est recommandé d'utiliser un agent.

N'importe quel agent version 7 peut être utilisé pour cela à condition que son inventaire logiciel soit activé. Ce système fonctionne pour les systèmes GNU/Linux® et MS Windows®.

De la même manière que le renforcement, Pandora FMS proposera un indicateur de risque unique pour chaque système, basé sur le nombre de vulnérabilités et leur dangerosité.

Il fournira un panneau d'information sur les vulnérabilités du système, indiquant l'évolution du risque dans le temps, les vulnérabilités classées selon différents critères, tels que la complexité de l'attaque, la gravité, le type de vulnérabilité, le vecteur d'attaque, l'interaction de l'utilisateur, le type de privilèges requis, etc.

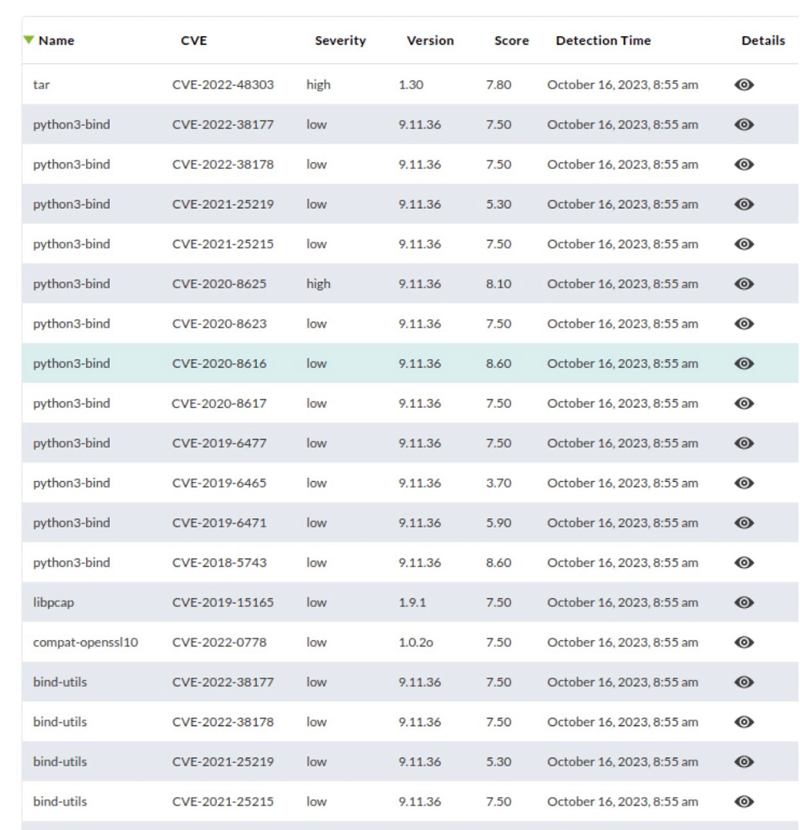

Vous pouvez naviguer dans le panneau de configuration pour filtrer les informations et atteindre un niveau de détail où est spécifié chaque progiciel vulnérable, la vulnérabilité (avec code CVE) qui s'y applique et la description du problème :

Qu'est-ce qu'un CVE ?

Les Common Vulnerabilities and Exposures (CVE) sont une identification unique et standardisée d'une vulnérabilité de sécurité logicielle ou matérielle. Les CVE sont un système de nommage et de suivi utilisé dans le monde entier pour identifier et répertorier des vulnérabilités de sécurité spécifiques. Ce système a été créé pour faciliter l'organisation, la communication et la référence des informations sur les vulnérabilités, permettant ainsi à la communauté de la cybersécurité et aux professionnels de l'informatique d'aborder et de résoudre les problèmes de sécurité plus efficacement.

Les principales caractéristiques d’un CVE sont les suivantes :

- Identification unique : Chaque CVE possède un numéro unique qui l'identifie, ce qui facilite son suivi et sa référence. Par exemple, un CVE peut avoir un format tel que « CVE-2021-12345 ».

- Description détaillée : Chaque CVE comprend une description détaillée de la vulnérabilité, permettant aux utilisateurs de mieux comprendre la nature et l'impact du problème.

- Références croisées : Les CVE incluent souvent des références croisées à d'autres ressources et bases de données de sécurité, telles que la National Institute of Standards and Technology (NIST) National Vulnerability Database (NVD), pour fournir des informations supplémentaires sur la vulnérabilité.

- Date de publication : Les CVE incluent généralement la date à laquelle les informations sur la vulnérabilité ont été publiées.

Les CVE sont utilisés par l'industrie de la sécurité informatique, les fournisseurs de logiciels et de matériel et les chercheurs en sécurité et les administrateurs système pour suivre et gérer les vulnérabilités. Cette nomenclature standardisée est essentielle pour garantir que les vulnérabilités sont communiquées et traitées de manière cohérente dans le monde entier, contribuant ainsi à protéger les organisations et les utilisateurs finaux contre les menaces de sécurité. De plus, l'existence de CVE facilite la création de bases de données et d'outils permettant aux organisations de se tenir au courant des dernières menaces et d'appliquer des correctifs ou des solutions de sécurité si nécessaire.

La base de données des vulnérabilités Pandora FMS

La base de données de vulnérabilités Pandora FMS s'appuie sur deux sources :

- CVE-Search qui combine les données de NVD NIST, MITRE et Red Hat.

- Informations directes des référentiels de mises à jour de sécurité Canonical, Red Hat, Debian, Arch Linux, NVD NIST et Microsoft.

Le serveur Pandora construit sa propre base de données à partir de ces données, les segmente et les indexe en mémoire pour une détection rapide, afin de charger uniquement les vulnérabilités correspondant aux systèmes d'exploitation signalées par les agents Pandora FMS.

Pour détecter les vulnérabilités à l'aide d'agents, on utilise une base de données distribuée par défaut avec le serveur Enterprise et qui associe les noms de packages et d'applications à différents CVE. Pour détecter les vulnérabilités à distance, une base de données est utilisée qui associe les CPE aux CVE. La console utilise une base de données contenant des informations sur les différents CVE trouvés dans la base de données du serveur pour les afficher à l'utilisateur et générer des rapports. Les données des différents CVE sont chargées dans la table tpandora_cve, qui existe depuis la version 774.

Configuration de l'audit de vulnérabilité

Au niveau du serveur

Pour la détection locale des vulnérabilités, le Data Server doit être activé et les agents doivent envoyer un logiciel d'informations d'inventaire.

Pour que la détection des vulnérabilités à distance fonctionne, le serveur Discovery doit être activé.

Au niveau de l'agent

La configuration par défaut (globale) se fait dans le setup. Un agent peut être désactivé ou activé manuellement ou à l'aide de la configuration globale, dans la section de configuration avancée.

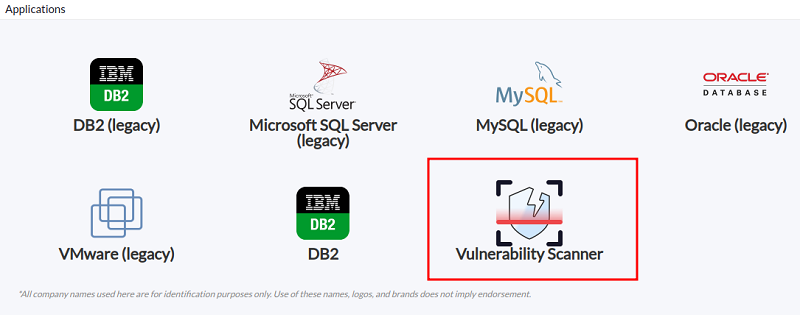

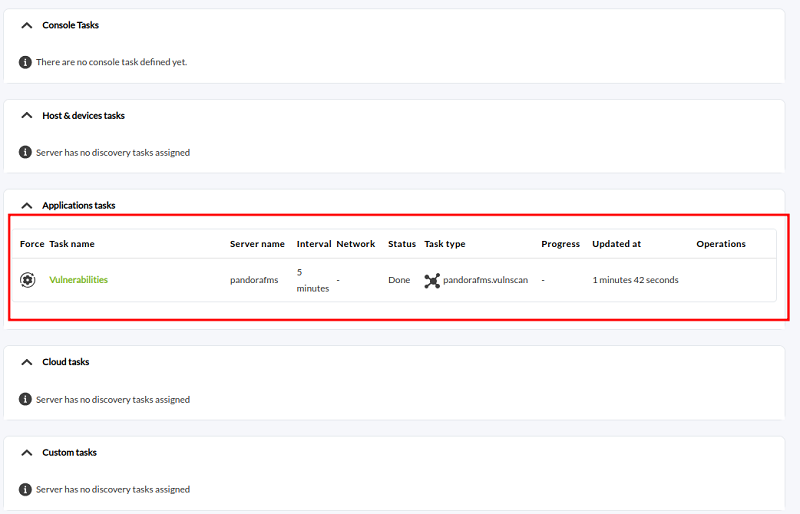

Tâches d'analyse à distance

Pour ce faire, vous devez vous rendre sur Discovery et lancer une nouvelle tâche de découverte de vulnérabilité. Il vous sera demandé un ou plusieurs groupes de machines déjà existantes dans la supervision pour lancer la détection de vulnérabilités sur celles-ci. L'adresse IP principale de ces agents sera utilisée pour lancer le scan. Si vous n'avez pas de supervision ou s'ils n'existent pas dans Pandora FMS, ils doivent d'abord être détectés avec une détection de réseau de découverte normale.

L'analyse des vulnérabilités ne créera pas de nouveaux agents.

Affichage des données de vulnérabilité

Une fois que le système dispose d'informations, celles-ci seront affichées dans l'onglet Vulnérabilités de chaque système supervisé.

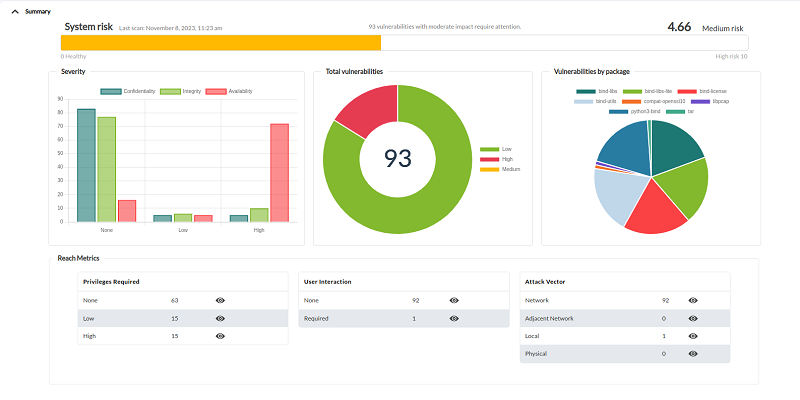

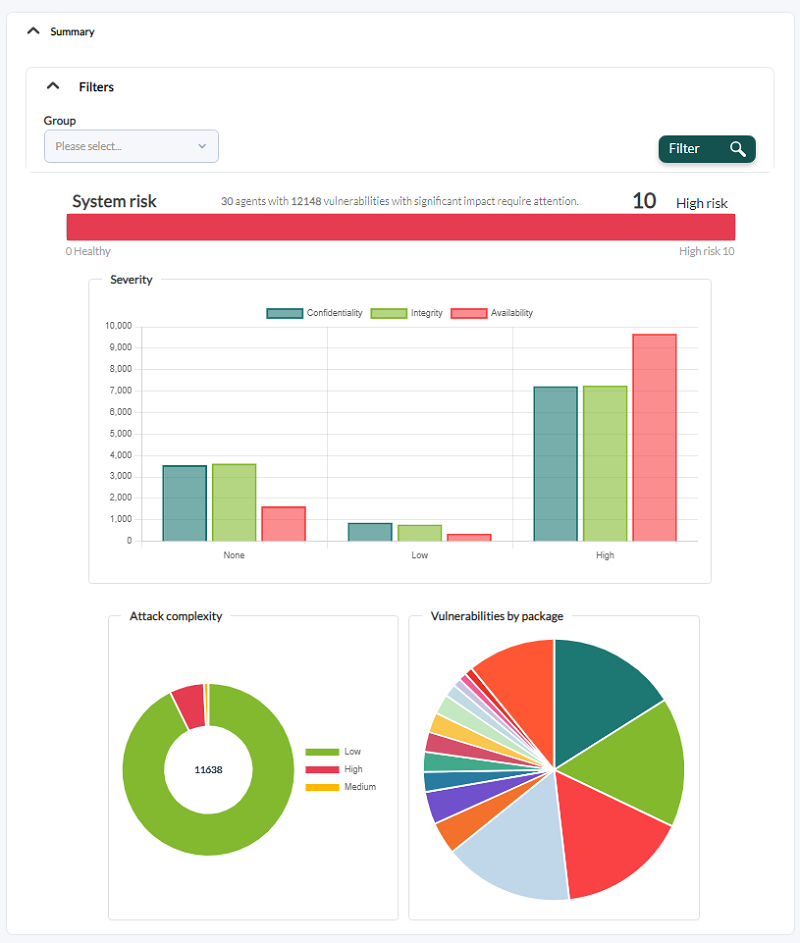

Il dispose également (à partir de la version 775) d'un tableau de bord général, avec plusieurs graphiques ajoutés, comme le Top-10 des systèmes les plus vulnérables (pire classement des vulnérabilités), le Top-10 vulnerabilities (les plus fréquents) et autres regroupements.

Ces rapports comportent des filtres spécifiques :

- Par groupe de machines.

- Complexité d'attaque (faible/élevée/moyenne).

- Type de vulnérabilité (confidentialité, intégrité, disponibilité…).

- Access vector : Réseau, Réseau Adjacent…

- User interaction : aucune, obligatoire, etc.

- Privileges required : Aucun, faible…

Les métriques de portée vous permettent de filtrer rapidement les vulnérabilités :

Vision tactique de la sécurité

Menu Operation → Security → Vulnerabilities.

Summary

Il présente une image globale des agents, avec des graphiques résumant le risque total dans le système dans son ensemble, la gravité de la complexité des attaques et les vulnérabilités présentées par chaque logiciel installé.

Vous pouvez filtrer par groupe d'agents ; par défaut, tous les groupes sont affichés (All).

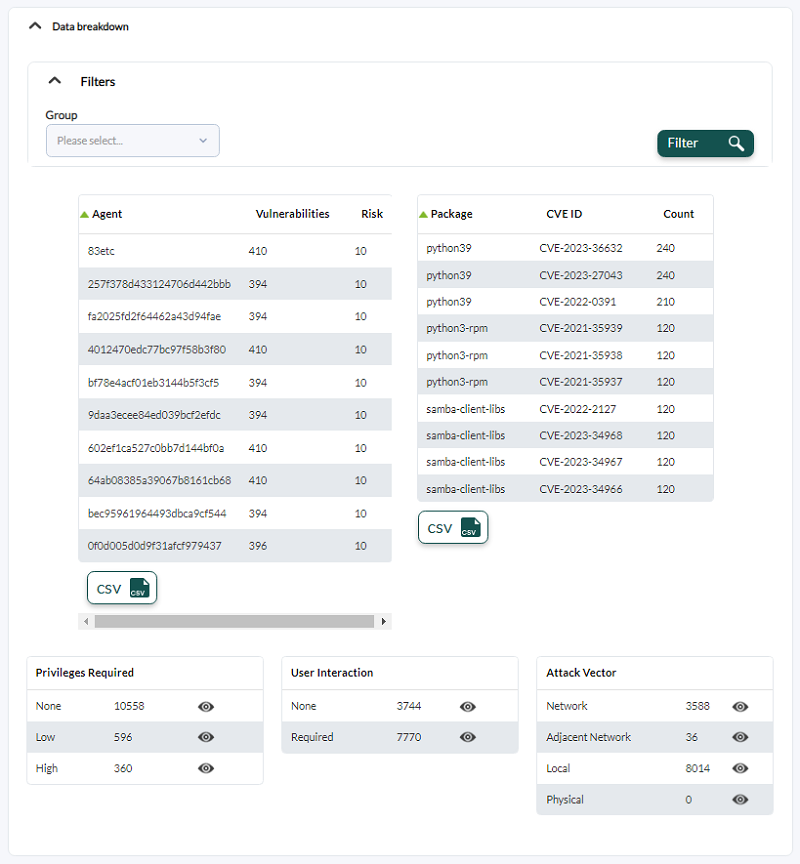

Data breakdown

Il présente une ventilation des données relatives à la sécurité, en indiquant les 10 principaux agents et les 10 principaux logiciels présentant le plus grand nombre de vulnérabilités.

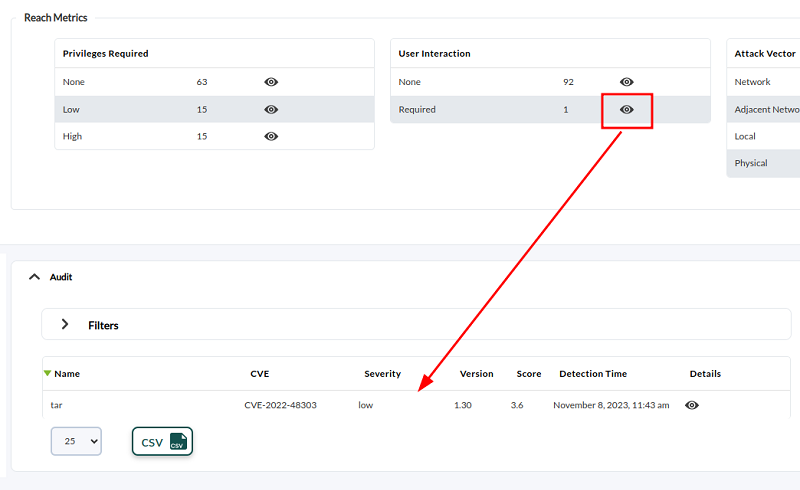

Les informations peuvent être filtrées par groupe d'agents et exportées au format CSV. Les résumés dans les cases Privilèges requis, User interaction et Attack vector ont des boutons d'affichage qui renvoient à la section audit.

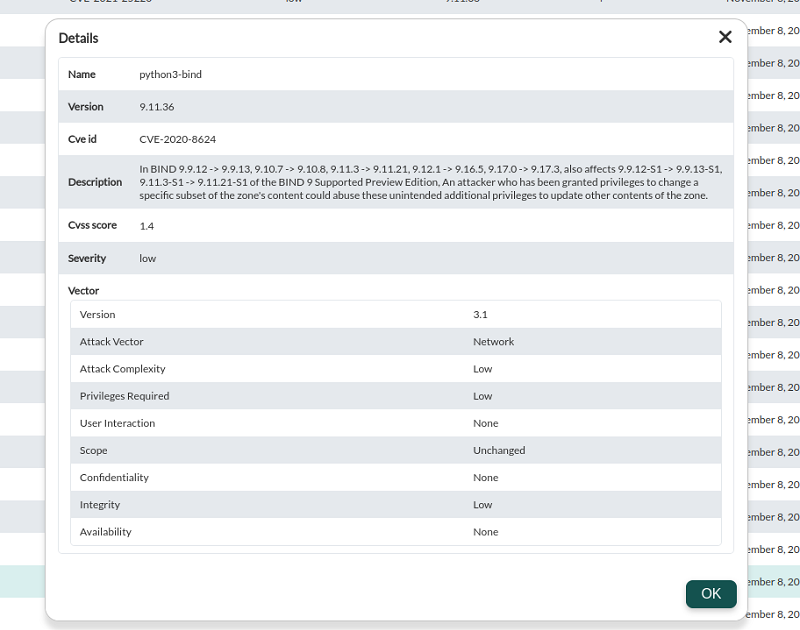

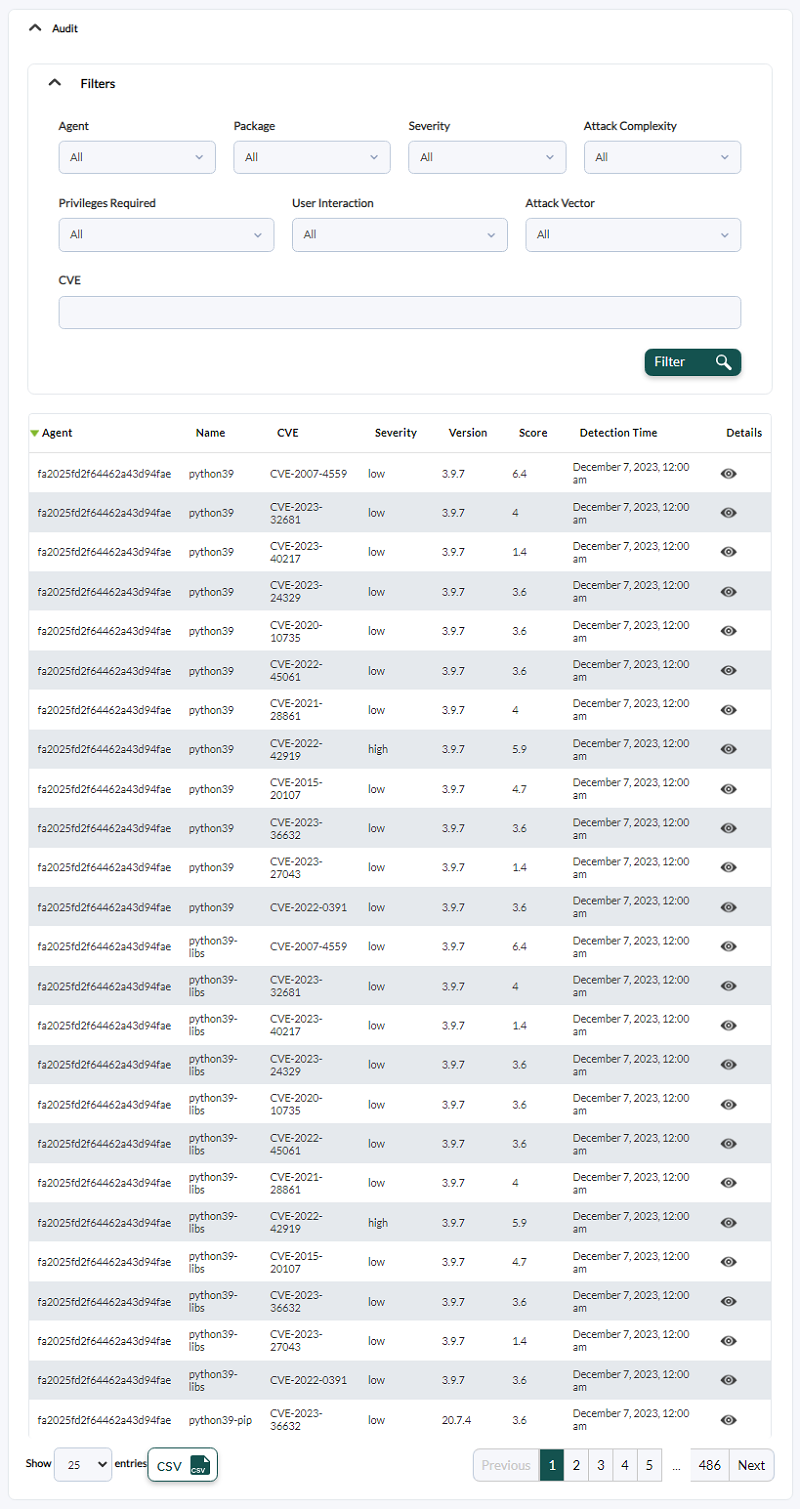

Audit

Par défaut, il affiche toutes les informations sur les vulnérabilités, ce qui peut prendre un certain temps de chargement. Vous pouvez filtrer par un nombre quelconque de combinaisons de caractéristiques de vulnérabilité, y compris des numéros d'identification CVE spécifiques.

Une fois les informations filtrées, chaque élément dispose d'un bouton d'affichage détaillé (icône en forme d'œil) qui permet d'afficher les informations détaillées correspondantes.

Home

Home