Table des matières

Discovery

Discovery

Qu'est-ce que Pandora FMS Discovery ?

Discovery task list

L'outil Pandora FMS Discovery permet de voir une liste de toutes les tâches programmées dans notre environnement au niveau de la console et du serveur.

Il permet de surveiller les environnements MySQL®, Oracle® ou VMware® depuis une nouvelle console d'administration.

Grâce à cet utilitaire, vous pouvez superviser votre infrastructure dans le Cloud, des machines virtuelles créées dans Amazon Web Services® (EC2) ou des bases de données relationnelles dans AWS RDS aux machines virtuelles fonctionnant dans Azure Compute.

Il vous permet d'automatiser les tâches de la console dans le système Discovery, à partir de la planification des rapports, des sauvegardes ou de l'exécution de scripts personnalisés depuis la console Pandora FMS.

Il comprend les outils nécessaires pour découvrir ou importer des périphériques et équipements dans votre réseau.

Discovery Applications

Discovery Applications : SAP

Version NG 741 ou supérieure.

![]() Le système guidera chaque étape pour configurer SAP selon les besoins. Vous pourrez définir la même tâche pour superviser des systèmes avec des configurations similaires (versions 741 jusqu'à 768).

Le système guidera chaque étape pour configurer SAP selon les besoins. Vous pourrez définir la même tâche pour superviser des systèmes avec des configurations similaires (versions 741 jusqu'à 768).

Si vous avez à superviser différentes configurations, créez une tâche pour chaque configuration.

Sélectionnez de la liste les informations après le système SAP que vous souhaitez récupérer :

Pandora FMS Discovery collectera les informations, en les stockant dans des agents représentés par les SAP Hostnames que vous avez défini (versions 741 jusqu'à 768) ou dans SAP Hostname (version NG 769 ou supérieure).

Si vous installez Pandora FMS depuis des paquets, ou votre système est précédent à NG741, déployez le plugin officiel de SAP dans le serveur Pandora FMS et configurez-le manuellement selon la section Installation manuelle du connecteur Discovery pour SAP.

SAP personnalisés

Version NG 747 ou supérieure.

![]() Outre les modules disponibles (Available modules) dans Pandora FMS, vous pouvez ajouter une grande queantité de modules additionnels par le biais de la section de definitions de modules personnalisés (Custom module definitions).

Outre les modules disponibles (Available modules) dans Pandora FMS, vous pouvez ajouter une grande queantité de modules additionnels par le biais de la section de definitions de modules personnalisés (Custom module definitions).

Chaque ligne que vous ajoutez doit utiliser le format suivant, en utilisant le point et la comme comme des séparateurs de champs :

<nom du module>**;** <type de module>**;** <definition de vérification sap>

Un exemple pour connaître l'information du système SAP :

SAP info;generic_data_string;-m 120

Vous pouvez ajouter tant de modules personnalisés que vous le souhaitez, après continuez avec le processus de la même manière que décrit dans la section antérieure.

Discovery Applications : VMware

Tenez sur compte que si le serveur Pandora FMS a le token autocreate_group actif, le groupe correspondant au ID indiqué aura la priorité, au lieu d'appliquer la configuration de l'assistant.

Une fois la configuration basique de VMWare est complète, spécifiez le suivant :

- Max threads : Nombre maximale de fils que le script de supervision VMware utilisera pour accélérer la collecte de données.

- Event mode : (Seulement pour VCenter) habilite la supervision fondée sur des événements du VMware VCenter. Cette modalité de travail est exclusive et indépendante de la supervision standard.

- Extra settings : Ils doivent inclure ici, en mode texte, n'importe quelle information avancée nécessaire pour personnaliser la supervision VMware.

Discovery Applications: MySQL

Configurer une tâche Discovery Applications MS SQL

![]() Afin de créer une tâche de supervision pour une base de données Microsoft SQL Server®, accédez à travers Discovery (Discovery → Applications → Microsoft SQL Server).

Afin de créer une tâche de supervision pour une base de données Microsoft SQL Server®, accédez à travers Discovery (Discovery → Applications → Microsoft SQL Server).

Une fois la tâche Microsoft SQL Server® choisie, définissez les instances :

IP\Instance

Pour définir un port :

IP:Port\Instance

Modules disponibles par défaut

L'utilisateur et l'identifiant utilisé pour superviser doit avoir les permissions nécessaires sur les bases de données à connecter pour faire les opérations correspondantes.

| Nom | Description |

|---|---|

MSSQL connection | Vérifiez s'il y a une connexion au serveur MS SQL. |

queries: delete | Quantité de requêtes d'effacement exécutées depuis la dernière vérification. |

queries: insert | Quantité de requêtes d'insertion exécutées depuis la dernière vérification. |

queries: update | Quantité de requêtes de mise à jour exécutées depuis la dernière vérification. |

queries: select | Quantité de requêtes de lecture exécutées depuis la dernière vérification. |

restart detection | Il vérifie depuis quant est-ce que le service de base de données s'exécute de manière continue. |

session usage | Pourcentage de sessions ouvertes par rapport au maximum disponible. Il montre la valeur actuelle et le maximum dans la descrption du module. |

Discovery Cloud

![]() Afin de superviser une infrastructure dans Amazon Web Services, suivez étape par étape les différentes pages du wizard.

Afin de superviser une infrastructure dans Amazon Web Services, suivez étape par étape les différentes pages du wizard.

La gestion de toutes les comptes se fait par le biais du Credential Store localisée dans Profiles > Manage agent groups > Credential Store ou par le biais de Management > Configuration > Credential Store.

Discovery Cloud: Amazon Web Services (AWS)

![]() Pour surveiller une infrastructure dans Amazon Web Services, vous devez suivre pas à pas les différentes pages de l'assistant.

Pour surveiller une infrastructure dans Amazon Web Services, vous devez suivre pas à pas les différentes pages de l'assistant.

Validation des idéntifiants AWS

En accédant au menu d'Amazon Web Services® sélectionnez une compte AWS; s'il y a quelque verion précédente elle sera enregistrée en tant que imported_aws_account.

Pour ajouter plus de comptes utilisez l'option Manage Accounts, localisée jusqu'au déroulante de AWS Account. Après, dans la section Credential store de Profils > Manage agent groups, toutes les comptes Amazon Web Services ® préalablement crées sont stockées.

Pour chaque compte du magasin de justificatifs, une seule tâche peut être exécutée dans Discovery Amazon EC2.

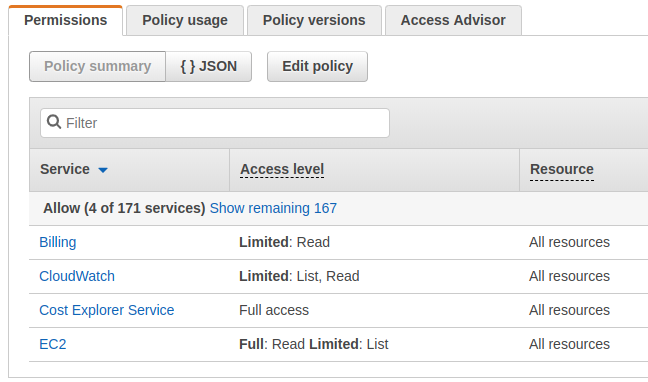

Les comptes d'interrogation sur Amazon AWS doivent être créés avec les permissions suivantes :

Résumé de la politique de JSON :

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "VisualEditor0",

"Effect": "Allow",

"Action": [

"ec2:DescribeInstances",

"ec2:DescribeVolumesModifications",

"ec2:GetHostReservationPurchasePreview",

"ec2:DescribeSnapshots",

"aws-portal:ViewUsage",

"ec2:DescribePlacementGroups",

"ec2:GetConsoleScreenshot",

"ec2:DescribeHostReservationOfferings",

"ec2:DescribeInternetGateways",

"ec2:GetLaunchTemplateData",

"ec2:DescribeVolumeStatus",

"ec2:DescribeScheduledInstanceAvailability",

"ec2:DescribeSpotDatafeedSubscription",

"ec2:DescribeVolumes",

"ec2:DescribeFpgaImageAttribute",

"ec2:DescribeExportTasks",

"ec2:DescribeAccountAttributes",

"aws-portal:ViewBilling",

"ec2:DescribeNetworkInterfacePermissions",

"ec2:DescribeReservedInstances",

"ec2:DescribeKeyPairs",

"ec2:DescribeNetworkAcls",

"ec2:DescribeRouteTables",

"ec2:DescribeReservedInstancesListings",

"ec2:DescribeEgressOnlyInternetGateways",

"ec2:DescribeSpotFleetRequestHistory",

"ec2:DescribeLaunchTemplates",

"ec2:DescribeVpcClassicLinkDnsSupport",

"ec2:DescribeVpnConnections",

"ec2:DescribeSnapshotAttribute",

"ec2:DescribeVpcPeeringConnections",

"ec2:DescribeReservedInstancesOfferings",

"ec2:DescribeIdFormat",

"ec2:DescribeVpcEndpointServiceConfigurations",

"ec2:DescribePrefixLists",

"cloudwatch:GetMetricStatistics",

"ec2:GetReservedInstancesExchangeQuote",

"ec2:DescribeVolumeAttribute",

"ec2:DescribeInstanceCreditSpecifications",

"ec2:DescribeVpcClassicLink",

"ec2:DescribeImportSnapshotTasks",

"ec2:DescribeVpcEndpointServicePermissions",

"ec2:GetPasswordData",

"ec2:DescribeScheduledInstances",

"ec2:DescribeImageAttribute",

"ec2:DescribeVpcEndpoints",

"ec2:DescribeReservedInstancesModifications",

"ec2:DescribeElasticGpus",

"ec2:DescribeSubnets",

"ec2:DescribeVpnGateways",

"ec2:DescribeMovingAddresses",

"ec2:DescribeAddresses",

"ec2:DescribeInstanceAttribute",

"ec2:DescribeRegions",

"ec2:DescribeFlowLogs",

"ec2:DescribeDhcpOptions",

"ec2:DescribeVpcEndpointServices",

"ce:GetCostAndUsage",

"ec2:DescribeSpotInstanceRequests",

"cloudwatch:ListMetrics",

"ec2:DescribeVpcAttribute",

"ec2:GetConsoleOutput",

"ec2:DescribeSpotPriceHistory",

"ce:GetReservationUtilization",

"ec2:DescribeNetworkInterfaces",

"ec2:DescribeAvailabilityZones",

"ec2:DescribeNetworkInterfaceAttribute",

"ce:GetDimensionValues",

"ec2:DescribeVpcEndpointConnections",

"ec2:DescribeInstanceStatus",

"ec2:DescribeHostReservations",

"ec2:DescribeIamInstanceProfileAssociations",

"ec2:DescribeTags",

"ec2:DescribeLaunchTemplateVersions",

"ec2:DescribeBundleTasks",

"ec2:DescribeIdentityIdFormat",

"ec2:DescribeImportImageTasks",

"ec2:DescribeClassicLinkInstances",

"ec2:DescribeNatGateways",

"ec2:DescribeCustomerGateways",

"ec2:DescribeVpcEndpointConnectionNotifications",

"ec2:DescribeSecurityGroups",

"ec2:DescribeSpotFleetRequests",

"ec2:DescribeHosts",

"ec2:DescribeImages",

"ec2:DescribeFpgaImages",

"ec2:DescribeSpotFleetInstances",

"ec2:DescribeSecurityGroupReferences",

"ec2:DescribeVpcs",

"ec2:DescribeConversionTasks",

"ec2:DescribeStaleSecurityGroups",

"ce:GetTags"

],

"Resource": "*"

}

]

}

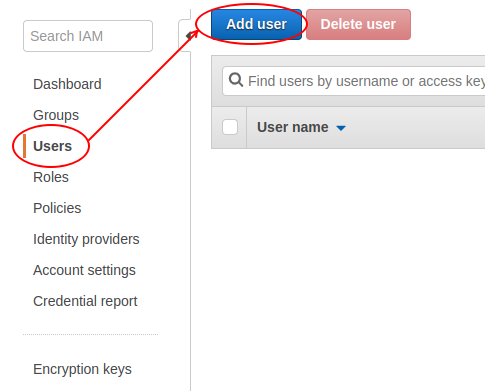

La stratégie doit être affectée à un nouvel utilisateur.

De retour dans Pandora FMS, vous pourrez utiliser le compte enregistré pour le relier et accéder à la supervision AWS.

![]() Si pandora-cm-api n'est pas disponible dans l'installation, il peut être obtenu à partir du lien suivant : <sup><sup><sup>1)) )</sup> )</sup> )</sup>

Si pandora-cm-api n'est pas disponible dans l'installation, il peut être obtenu à partir du lien suivant : <sup><sup><sup>1)) )</sup> )</sup> )</sup>

Discovery Cloud AWS

![]() Une fois validés les idéntifiants accèdez au menu Discovery Cloud → Amazon Web Services. Pour chaque compte que vous ajoutez au Credential store vous pouvez superviser l'environnement EC2 hebergé dans cette compte.

Une fois validés les idéntifiants accèdez au menu Discovery Cloud → Amazon Web Services. Pour chaque compte que vous ajoutez au Credential store vous pouvez superviser l'environnement EC2 hebergé dans cette compte.

Discovery Cloud AWS EC2

![]() Dans la supervision EC2 ils sont disponibles:

Dans la supervision EC2 ils sont disponibles:

- Supervision de couts.

- Résumée de ressources enrégistrés dans AWS EC2.

- Supervision d'instances spécifiques.

- Supervision de volumes et adresses IP elastiques.

Pour commencer le processus de supervision une série de données de base sont requises pour une tÂche comme le nom, Discovery Server qui l'exécutera, groupe et intervalle.

La supervision de couts d'Amazon Web Services implique des paiements extra selon expliqué par Amazon cost management pricing

Vous pouvez superviser tant le coût globale que les coûts indépendantes par région.

Afin de collecter des informations générales de l'état des reservations dans toutes les régions activez l'option Scan and general monitoring dans le pas nommé Recon.

Supervision d'instances spécifiques AWS EC2

Les instances spécifiques pour obtenir des lectures de :

CPUUtilization: Utilisation moyenne d'UCT.DiskReadBytes: Bytes de lecture (disque).DiskWriteBytes: Bytes d'écriture (disque).DiskReadOps: Opérations de lecture (disque).DiskWriteOps: Opérations d'écriture (disque).NetworkPacketsIn: Packages d'entrée (réseau).NetworkPacketsOut: Packages de sortie (réseau).

Les agents qui répresentent les instances spécifiques auront en tant que père l'agent qui répresente la région où ils sont stockés. Le token update_parent doit Être configuré au valeur de 1 dans le serveur Pandora FMS afin d'avoir les rélations père-fils mises à jour.

Discovery Cloud Extras AWS EC2

Dans cette dernière étape vous pouvez indiquer la supervision des volumes utilisés par les instances réservées. Deux modules extra apparaîtront sur les agents de région :

- Total de volume réservé (GB).

- Total des volumes enrégistrés (numéro).

Vous pouvez aussi choisir d'activer le jeton Elastic IP Addresses pour rapporter le numéro d'IP elastiques enrégistrées du compte AWS EC2.

Dans Discovery Task list vous pouvez toujours consulter le progrès de l'exécution.

Discovery Cloud AWS RDS

![]() Le service RDS fournit un serveur de base de données et vous permet de créer l'instance liée à cette base de données. De plus, RDS offre la possibilité de se connecter à ses instances via des clients tels que SSMS, MySQL workbench ou via des API JDBC ou ODBC DB.

Le service RDS fournit un serveur de base de données et vous permet de créer l'instance liée à cette base de données. De plus, RDS offre la possibilité de se connecter à ses instances via des clients tels que SSMS, MySQL workbench ou via des API JDBC ou ODBC DB.

Lintégration avec AWS RDS seulement prend en charge Oracle, MySQL et MariaDB.

Discovery Cloud S3 Buckets

![]() Le service S3 Buckets fournit du stockage de fichiers appelés objets, tels que les applications entreprise, data lakes, sites web, analyse de big data, applications mobiles, processus de sauvegarde et restoration, opérations d'archivache, parmi bien d'autres.

Le service S3 Buckets fournit du stockage de fichiers appelés objets, tels que les applications entreprise, data lakes, sites web, analyse de big data, applications mobiles, processus de sauvegarde et restoration, opérations d'archivache, parmi bien d'autres.

Avec les idéntifiants enrégistrés vous accèdez à la création d'une tâche de reconnaissance et vous sélectionnez les objets à superviser, qu'il soit individuellement ou par régions.

Cliquez Next pour avancer dans l'étape suivante : sélectionnez la supervision de la taille du Bucket et/ou sa quantité d'éléments, sauvegardez en cliquant sur Finish. Les Agents que vous obtiendrez seront AWS global et les régions supervisées ; les nouveaux modules seront :

bucket.size <bucket-id> (region) bucket.items <bucket-id> (region)

Dans le cas de supervision par régions, un bucket découvert et supervisé et effacé après, laissera tous ses modules correspondants en état unconnu Unknown .

Discovery Cloud. Vue générale

div class=“level4”>

![]() Discovery Cloud inclut une vue d'ensemble où vous passez en revue les points clés de l'infrastructure d'Amazon Web Services. Pandora FMS permet d'afficher différentes cartes en fonction des comptes existants.

Discovery Cloud inclut une vue d'ensemble où vous passez en revue les points clés de l'infrastructure d'Amazon Web Services. Pandora FMS permet d'afficher différentes cartes en fonction des comptes existants.

- Coût actuel

- Coût au cours de l'exercice précédent

- Graphique d'évolution des coûts (6 mois)

- Graphique d'évolution des réserves/instances (1 mois)

- Carte des régions avec le nombre d'instances par région.

Discovery Cloud: Microsoft Azure

![]() Afin de superviser une infrastructure dans Microsoft Azure®, les instructions suivantes doivent être suivies étape par étape.

Afin de superviser une infrastructure dans Microsoft Azure®, les instructions suivantes doivent être suivies étape par étape.

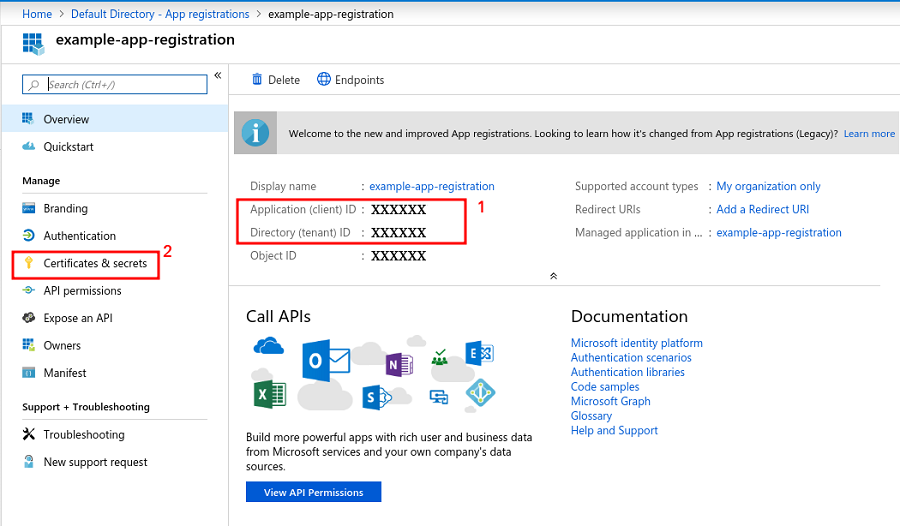

Comment enregistrer un utilisateur pour utiliser l'API Azure ?

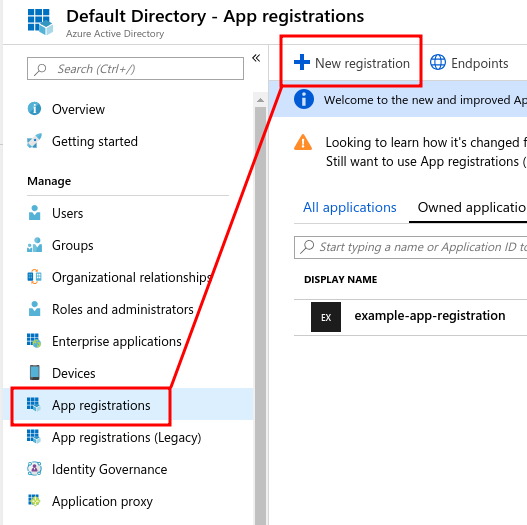

- Allez sur https://portal.azure.com/#home

- Ouvrez le service Azure Active Directory.

- App registrations > New registration :

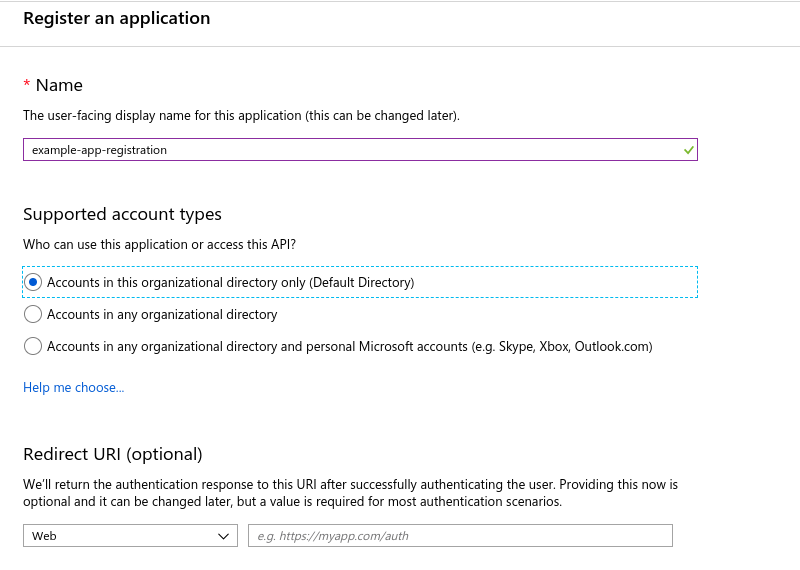

- Saisissez les données :

- Il sera nécessaire d'écrire les données des valeurs Application (client) ID

client_idet Directory (tenant) IDdirectory>

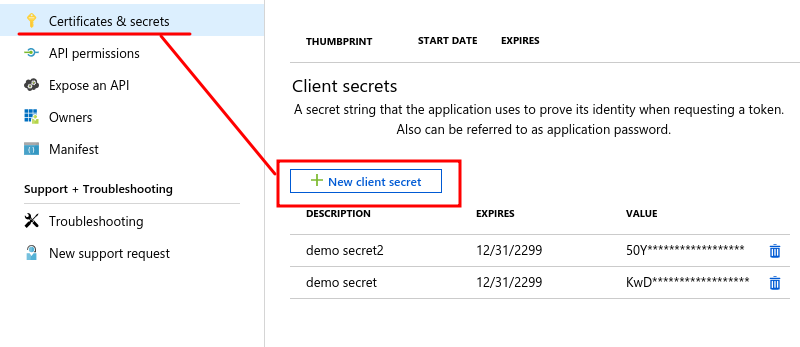

- Dans certificates & secrets un nouveau sera créé :

Il sera nécessaire d'écrire la clé qui est affichée, c'est application_secret.

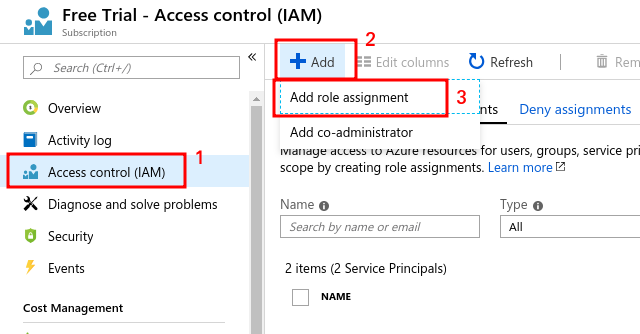

Affectation des permissions

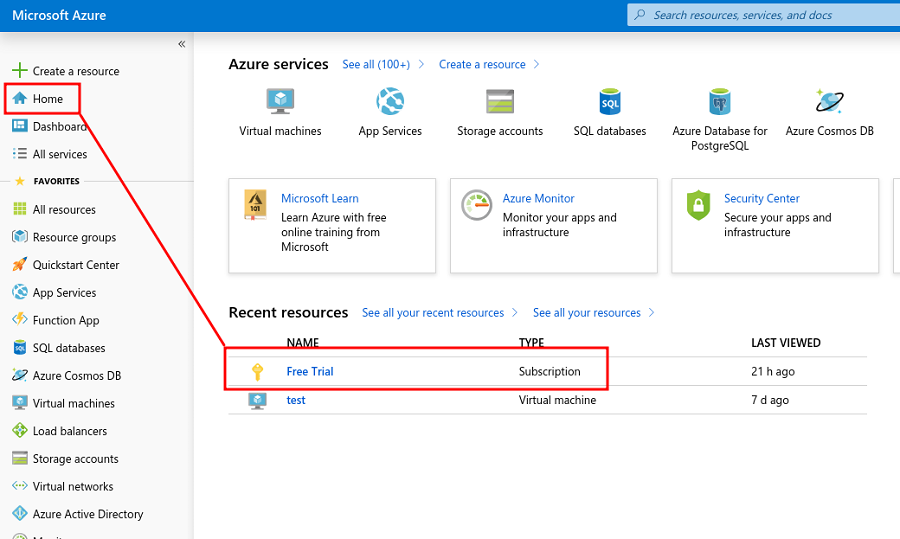

Il sera nécessaire d'assigner un rôle au compte à exploiter (app). Pour ce faire, accédez à Home > Subscription :

Sélectionnez Access control (IAM) :

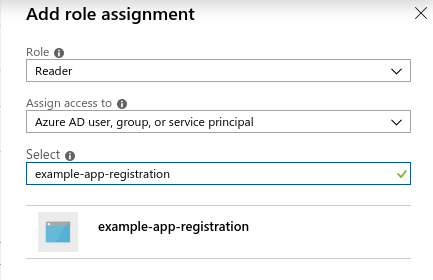

Une nouvelle attribution de rôle sera ajoutée dans laquelle le rôle Reader de l'application créée sera sélectionné :

Enregistrez les modifications en cliquant sur Save.

A partir de ce moment, vous pourrez vous connecter au service et faire des demandes via pandora-cm-api.

Configurer la tâche sur Pandora FMS

Pandora FMS permet la gestion de plusieurs comptes Microsoft Azure®. Vous pouvez ajouter autant de comptes que nécessaire grâce à l'option Manage Accounts à côté du menu déroulant Account.

Cela vous permettra d'accéder à la section Credential store de Profiles → Manage agent groups et qui servira de magasin pour tous les comptes Microsoft Azure® précédemment créés que vous souhaitez enregistrer.

Pour configurer une nouvelle tâche, procédez comme suit :

- Une nouvelle clé sera ajoutée à Credential store.

- Il sera nécessaire d'accéder à Discovery > Cloud > Azure et de valider le compte Azure.

- A partir de ce point, définissez le nom, le serveur qui exécutera la tâche, le groupe All et l'intervalle d'exécution.

- Une fois définis les données de la tâche, les régions de la compte créé d'Azure qui seront supervisées doivent être sélectionnées. Chaque région permettra au même temps de sélectionner les instences souhaitées.

- La dernière étape sera de sélectionner les métriques à obtiendre des agents que Pandora FMS créera pour chaque instance trouvée dans Microsoft Azure®. Une fois configuré cette section, lancez la tÂche et Pandora FMS créera automatiquement les agents selon les instances requises dans les étapes précédentes.

Compléments dans Pandora FMS

Discovery Cloud : Google Cloud Platform (GCP)

Cette fonctionnalité est disponible à partir de la version 750 de Pandora FMS.

Validation d'identifiants Google Cloud Platform (GCP)

Pour accéder à la console de Google Cloud il faut enregistrer la clé JSON.

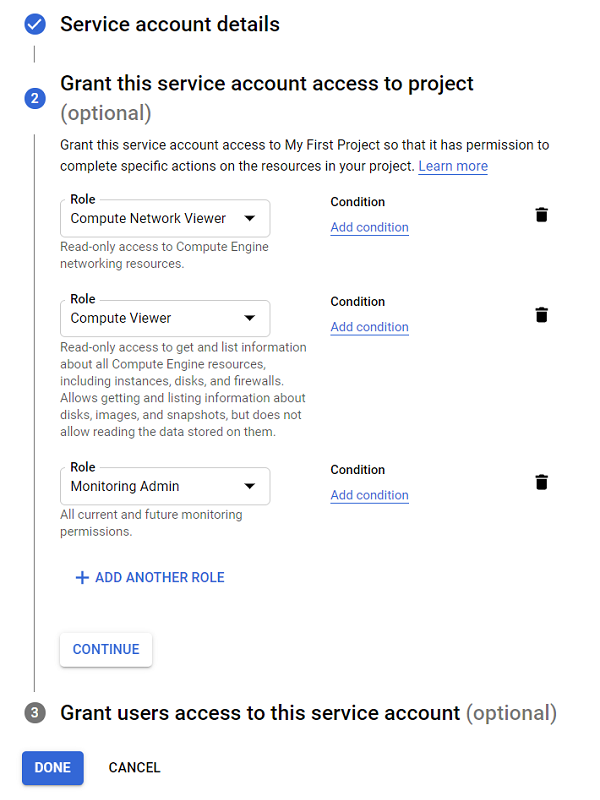

- Accédez à la configuration de sécurité en GCP IAM. La compte d'accès à enregistrer doit être une compte avec les privilèges suivants :

- Accédez chez Pandora FMS à Credential Store que vous pouvez trouver à Profiles → Manage agent groups → Credential Store et cliquez “Add key”.

- Dans le déroulant Product sélectionnez Google et ajoutez la clé clave JSON de la compte GCP. (Le champ utilisateur sera rempli automatiquement.)

- Accédez à Discovery → Cloud → Google Cloud Platform et validez la compte GCP en définissant une tâche Discovery GCP.

Configurer la tâche dans Pandora FMS

Afin de définir la tâche, spécifiez un nom, le serveur Discovery en charge, le groupe et l'intervalle de supervision. Une fois les données de la tâche sont définis, sélectionnez les régions de votre compte GCP qui seront supervisées. Chaque région permettra de sélectionner les instances désirées.

Lorsque vous sélectionnez une zone automatiquement les nouveaux instances détectées dans ce zone seront supervisées. Lorsque vous sélectionnez une instance, cette-là sera supervisée de manière explicite bien que sa zone ne soit pas supervisée.

Le dernier pas est de sélectionner les métriques à être obtenues des agents que Pandora FMS créera pour chaque instance que Google Cloud Platform® trouve :

- Scan and general monitoring.

- CPU performance summary.

- IOPS performance summary.

- Disk performance summary.

- Network performance summary.

Un agent générique appelé Google ou GCP dans leque tous les modules liées avec la supervision de google.

Les instances qui disparaissent d'une zone supervisée de manière constante seront en état critique ou removed et tous les autres modules en état inconnu. Au cas où toute l'instance devient inconnue vous pouvez utiliser le mode auto-disable.

Vous pouvez consulter une carte depuis la liste de tâches de GCP.

Discovery Console Tasks

![]() De manière pratiquement identique à ce qui a été vu auparavant dans Task List, Console Tasks permettra de créer de nouvelles tâches en prenant en compte le groupe auquel elles appartiendront, l'intervalle, la console qui l'exécute, etc.

De manière pratiquement identique à ce qui a été vu auparavant dans Task List, Console Tasks permettra de créer de nouvelles tâches en prenant en compte le groupe auquel elles appartiendront, l'intervalle, la console qui l'exécute, etc.

Discovery Host&Devices

NetScan

NetScan permet de découvrir les périphériques d'un réseau et leur appliquer différentes règles de supervision. Quand vous créez une tâche, vous devez tout d'abord définir le groupe auquel elle appartiendra, et dans la reconnaissance définissez :

- Si le fichier sera chargé en format CSV avec les appareils spécifiques à vérifier (Use CSV file definition : vous pouvez choisir un fichier).

- Ou par le réseau (Network : vous pouvez spécifier des réseaux ou des noms de domain complets d'un hôte spécifique, séparés par des virgules, par exemple :

192,168,50,0/24ou192,168,60,0/24, hostname.pandorafms.es). Si nécessaire activez l'option Name resolution pour les noms de domaine.

Les intervalles sélectionnés comme manuels doivent être lancés manuellement. Discovery ne lancera pas automatiquement une tâche manuelle. Les agents détectés par NetScan sont des agent distants sans fichier de configuration. Vous ne purrez pas appliquer des politiques de supervision locales ni ajouter des modifications de configuration en bloc si vous ne deployez pas un agent dans les cibles.

Quelques options de NetScan:

- Auto discover known hardware : L'auto-découverte de matériel connu applique de manière dynamique les modelés ajoutés grâce au Private Enterprise Number.

- Modules templates : Il essaie d'appliquer les modules des modèles sélectionnés. Si l'exécution ne fais pas la preuve, ils ne seront pas ajoutés à la liste de supervision.

- Apply autoconfiguration rules : il applique les règles de configuration automatique définies précédemment aux agents détectés. La configuration automatique vous permet d'appliquer des stratégies, des changements de groupe et de configuration, ainsi que de lancer des événements personnalisés ou d'exécuter des scripts sur des actions.

- SNMP enabled : Pour compléter les informations obtenues des appareils réseau découverts, habilitez SNMP. Comme ça vous améliorerez la détection en explorant les informations SNMP disponibles dans les objectifs découverts. En habilitant ce jeton vous verrez deux options additionnelles :

- Versión SNMP : Sélectionnez la version SNMP (1,2, 2c et 3) configurée dans les appareils du réseau scanné.

- Version 766 ou ultérieure : Utilisez l'option Skip non-enabled interfaces pour éviter d'interroger les interfaces désactivées.

- WMI enabled : Habilitez le scannage WMI. Sélectionnez les identifiants dans Credentials to try with, qui sont précédemment chargés dans l'entrepôt des clés.

Les différentes identifiants fournies seront testées par rapport aux cibles détectées qui supportent WMI, complétant la surveillance avec des modules qui feront rapport sur l'utilisation du CPU, de la mémoire et du disque.

- Parent recursion : Il améliore la détection parentale en ajoutant la récursion au processus.

- VLAN enabled : Il détecte les VLAN auxquels les différents appareils sont connectés.

Déploiement automatique des agents

Les étapes pour déployer des agents à partir de la console sont les suivantes :

- Enregistrer les versions des agents logiciels à déployer dans le référentiel des agents : Vous aurez besoin des installateurs des agents à déployer. Vous pourrez aussi utiliser des agents personnalisés.

- Enregistrer les identifiants qui seront utilisés pour se connecter aux cibles dans le gestionnaire d'identifiants : Vous devez spécifier les identifiants avec lesquels tester les accès aux objectifs trouvés ou spécifiés.

- Vérifiez que votre environnement est prêt à être déployé :

- Définissez objectifs pour le déploiement.

- Définissez URL d'accès publique.

- Enregistrez installateurs pour déployer le logiciel.

Ce système n'effectue pas d'opérations de type PUSH ; tous les déploiements sont transmis par “enchères” du logiciel et commande à la cible de l'installer. Il sera nécessaire que le serveur se trouve dans la version EL7 (Red Hat Enterprise Linux) ou supérieure afin qu le déployement automatique d'agents fonctionne. Dans GNU/Linux Debian et les distributions liées (Ubuntu, etc.) il doit avoir déjà la commande curl installée.

Recherche de cibles

![]() Objectifs pour leur déploiement

Objectifs pour leur déploiement

Utilisez l'une des méthodes décrites ci-dessous pour consigner les nouveaux objectifs : Scan for targets, Add target ou Load targets pour définir des objectifs.

Scanner un ou plusieurs réseaux en recherches de cibles

En cliquant sur objectifs de numérisation, une fenêtre contextuelle s'affiche avec les champs suivants :

- Network/mask : Le(s) réseau(s) (séparés par des virgules) à analyser.

- Desired agent version : La version de l'agent logiciel qui est enregistrée comme désirée pour les cibles découvertes.

- Target server IP : L'adresse IP du serveur cible sur lequel ces agents logiciels pointeront lorsqu'ils seront installés (correspond au champ

server_ipdu fichier de configuration de l'agent).

Une nouvelle entrée apparaît dans la liste des tâches en exécution.

Les tâches de Discovery liées au déploiement des agents sont des tâches volatiles. Une fois complétées, elles seront automatiquement effacées. Les informations sur une analyse ou un déploiement, réussies ou erronées, peuvent être consultées depuis le centre de déploiement lui-même.

Télécharger un fichier CSV avec des informations d'objectifs

Attention, cet importateur CSV n'effectuera aucune tâche de découverte, il créera seulement des agents vides avec le nom, l'IP, le type d'OS, la description et le groupe fournis dans le CSV.

Si vous voulez enregistrer massivement des cibles, vous pouvez télécharger un fichier CSV au format suivant :

IP; OS; Architecture; Target agent version; Credential identifier; Target server ip

Déployer le logiciel

Vous ne pouvez programmer le déploiement qu'en fonction des cibles dont les informations sont complètes, en spécifiant les informations d'identification et les versions logicielles à déployer

Dès que vous avez des cibles possibles dans la liste, vous pourrez lancer le déploiement de l'agent. Sélectionnez les adresses IP des cibles dans la liste (seules les cibles valides dans Available targets apparaîtront) et en cliquant sur Deploy le déployement des agents commencera.

Automatiquement, une tâche Discovery sera créée pour le déploiement en arrière-plan, qui installera l'agent dans les cibles souhaitées. Vous pourrez confirmer que l'agent a été installé avec succès à partir de la liste des objectifs du déploiement central.

Importer une liste de vos périphériques dans CSV

Vous pouvez importer une liste de périphériques pour les représenter en tant qu'agents en utilisant l'assistant d'importation d'agents via CSV.

Cet utilitaire ne crée des agents dans Pandora FMS que pour la supervision à distance

Sélectionnez le séparateur utilisé, le serveur dans lequel vous voulez importer et le fichier contenant les données, puis cliquez sur Go.

Custom NetScan

Il permet l'exécution de scripts personnalisés pour l'exécution de tâches de reconnaissance réseau. Spécifiez le groupe auquel il appartient et l'intervalle d'exécution. Une fois complété le oriessus de création de la tÂche, il sera nécessaire de spécifier le script à exécuter, ainsi que le dichier de configuration nécessaire pour son exécution.

Net scan scripts

Cette section vous montrera les différents scripts qui ont été créés pour les tâches de reconnaissance personnalisées. Accédez par le menu Management > Discovery > Host&devices > Manage scan scripts.

Pandora FMS permet d'ajouter des scripts supplémentaires pour faciliter la surveillance et la reconnaissance des réseaux requis. La création de scripts permet d'ajouter des macros avec lesquelles définir tous les paramètres nécessaires à la bonne exécution du script.